あなたの多くは、「Networks for the Youngest」という一般的なタイトルで優れた資料を見たり読んだりしています。 実際、私は月桂樹のふりをするつもりはありませんが、シスコの機器に基づいたネットワークセキュリティの分野で似たようなものを書くことにしました。

最初の資料は、BaseLine / L2 Security、つまり IOSを実行しているL2スイッチと同様に、デバイスの初期設定で使用できるメカニズム。

興味のある皆さん、行こう!

新品の[スイッチ/ルーター]があるとします。最初の章では重要ではありません。 コンソールワイヤを使用して接続します( 最小のパート1ネットワークについて詳しく説明します)。 なぜなら テーブルの上に鉄片を置いたり、(すでにラックに設置されている場合)サーバールームで立って凍結したくない場合は、すぐにリモートコントロールを設定します。

リモート制御と資格情報

リモートで接続するには、独自の資格情報が必要です。 コンソールを介して接続すると、制限なしで特権モードに入ることができます。 ご存知のように、これは特に安全ではありませんが、攻撃者が既に鉄片に物理的にアクセスできる場合、原則としてどのようなセキュリティについて話すことができます...しかし、多層防御アプローチを考慮して、パスワードを特権モードに設定することはまだ価値があります。

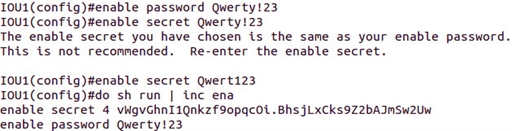

IOSには、パスワードストレージレベルの4つのオプションがあります:0、4、5、7:

- 0レベル:パスワードを有効にするQwerty!23-クリアテキストでのデータストレージ。

- レベル4:シークレットQwerty!23を有効にする-IOS 15でのSHA256暗号化へのデータ変換 「新しい暗号化への変更、md5は間もなく廃止される可能性があります。」

- レベル5:シークレットQwertyを有効にします!23-MD5ハッシュへのデータ変換。

例としてパラメーターを使用してenableコマンドを使用して、それらを検討してください。

設定を見てみましょう。同じパスワードを設定することはできませんでした(IOUスイッチにバージョン15.1があり、レベル4が使用されているため)。

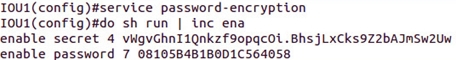

レベル7:サービスパスワード暗号化。このコマンドを入力すると、Cisco暗号化プロトコルを使用して0ストレージレベルのみが7に変換されます。

レベル7はセキュリティの観点から4および5より信頼性が高いと想定できますが、これはそうではなく、たとえばこの資料で読むことができます。

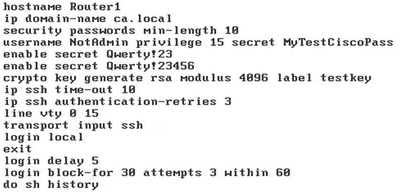

デバイスへの安全な接続レベルをさらに高めるために、次のコマンドを導入します(ここで、コマンドはIOSバージョン15.4を使用してルーターに入力されます。スイッチで必要なコマンドはリリース機能によるものではないためです)。

彼らがしたこと:彼らは10文字の最小パスワード長の要件を設定し、最大特権レベルを持つユーザーを作成し、彼に「NotAdmin」という名前を付けました。

cisco、admin、rootなどのユーザー名を使用します。 推奨されません。 ご覧のとおり、Qwerty!23のパスワードは長さの制御のためうまくいきませんでした(パスワードに問題がある場合は、この練習から何か試してみてください(パスワードを思い出せません!! CNrmp、チーズ付きクォーターパウンダー= .25#erwchz、パスワードを何度も変更する必要がありますか?= hmtd!n2cmp?)次に、安全な接続のためのキーを生成し、sshのみを使用して接続パラメーターを設定します。また、この構成では、 -力。

これらすべてのために、ユーザー名を持つローカルデータベースが使用されます。 同様に(ローカル)、コンソールポートを設定します。 特権レベルが指定されていない、または15未満の別のアカウントを使用する場合(デフォルトでは3つの特権レベルがあります:0、1、15)、アカウントに入るとき、および有効にするために特権モードをアクティブにするときにパスワードを入力する必要があります。

パスワードアクセスを設定するときは、 passwordコマンドを使用しないことを強くお勧めします。

管理ネットワークを個別に割り当てることが望ましい一方で、デバイスのIPアドレスをハングアップしたままにします(dgの場合もありますが、OOB管理ネットワークがあるかどうかによって異なります)。

すべて、デバイスはリモートで使用できます。

はい、突然パスワードを忘れた場合は、 こちらにヘルプがあります 。 もちろん、 サービスパスワード回復を使用していない場合。

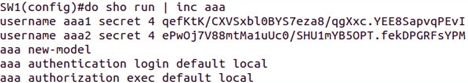

たとえば、Ciscoデバイスのリモート制御にセキュアなメカニズムを使用する方法には2つの方法があります。 AAAがなければ、上記で確認しました。 現在、AAAを使用しています。

AAAとは-認証、許可、アカウンティング、または割り当てられたリソースの制御。 ご覧のとおり、AAAはアクセスの点で非常にきめ細かく、セキュリティのレベルを高めるだけです。 その使用がどの程度関連するかは、特定のアーキテクチャに依存します。 すべてが単純にアクティブ化されます。

そのため、画面上のコマンド:2人のユーザーを作成し、AAAをアクティブにし、パラメーターを使用して2つのメソッド(Method-List)を適用しました-デフォルトのローカル。つまり、ハードウェア全体のローカルデータベースは、コンソールポートでの認証を除き、認証および承認中にチェックされます。これを行うには、 aaa authorization consoleを入力します。

実際には、同様の方法で、カスタムMethod-Listを作成してvtyに適用できます。

理解したように、radius / tacacsサーバーを構成する必要もあります: radius-server host 192.168.1.100 。

Method-Listで順序を確認します:radius(yes / no)、使用できない場合は、有効にします。 Method-Listのロジックは、最初に名前シートをチェックし、次にデフォルトシートをチェックするだけです。

別の興味深いセキュリティコマンド: aaaローカル認証はmax-fail 3を試行します。 ユーザーが3回の試行を実行すると、アカウントはブロックされます。

正直なところ、多くのこと...

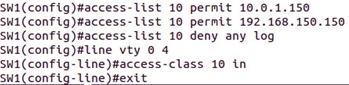

ACLを使用してvtyを介したリモート制御を制限することができます(最初のリンクで、NATとACLに関する部分でACLとは何か)、これは次のように行われます:

原則として、制御ネットワークを他のデータネットワークから分離することをお勧めします。

コマンドを入力するには、未使用の管理ポートを無効にする必要があります。

line aux 0 no exec no transport input no transport output

別の良い習慣は、さまざまな情報メッセージをインストールすることです-バナー。 何のために? さて、たとえば、これについて鉄片の制御インターフェースに到達した「偶然」管理者に通知するために:

banner login c Warning! Non Authorization Access Is Restricted c

シスコにはCDPなどの優れたプロトコルがあり、情報セキュリティの観点から、グローバルにcdpを実行しないか、インターフェイスinterface <interface-id>、no cdp enableに個別に配置する必要があります。 Cisco VoIPを使用している場合は、次のように切断に注意してください。 CDPは設定を電話に転送します。

管理のために(可能であれば)HTTPを使用せず、HTTPSのみを使用します。

no ip http server ip http secure-server

Gratuitous ARPを無効にします-これは「待機しませんでしたが、彼はピン留めしました」というカテゴリのものです。このようなパッケージは、 no ip gratuitous-arpsコマンドで無効にしたAPR Poisoningで使用できます。

IOSには自動セキュリティ構成もあります。 自動保護 -基本的なセキュリティ設定を構成するウィザード。

また、無効にすることが望ましいパラメーターを検査する必要があります(IOSの最近のバージョンでは、デフォルトで無効になっており、ほとんどの場合L3に関連しています ): TCP / UDP Small-Servers、Finger、Identification(auth)Protocol、PAD、Autoloading Device Configuration、IPソースルーティング、IPダイレクトブロードキャスト

そしてもう1つ:不要なサービスとプロトコルをすべて無効にし、未使用のインターフェイスを管理上無効にし、NTP(ntpサーバー)、ロギング、ベースライン設定を忘れないでください:

service tcp-keepalives in service tcp-keepalives in out snmp-server enable traps cpu threshold ......... service timestamps log datetime secure boot-image secure boot-config

私が何かを忘れた場合、それはすべてのようです、少なくともJDimaのコメントで退会してください、常に価値のあるコメントをしてください。

L2セキュリティ

安全なアクセスを見つけたら、L2情報セキュリティリスクの軽減に進みましょう。 そのような文書があります:CISCO LAYER 2 ATTACKS&MITIGATION TECHNIQUES、これは次を反映しています:

そのため、スイッチとは何か、どのように機能するか、ブロードキャストドメイン、VLAN、およびその他の基本的な理論的部分は、「はい、はい、はい」で突然説明されています。 パート2.切り替え。

VLANホッピング-ポートの動作モードを強制する場合など、攻撃者がVLANにアクセスした場合の攻撃のタイプ。 このユーティリティを使用してこれを行うことができます ;それはカーリーにもあります。 一般に、新しいスイッチではこれはあまりうまくいきませんが、問題の本質は自動デフォルトモードのDTPにあります。 ただし、ユーザーポートでswitchport mode accessコマンドを入力すると(トランクDTPで動作するはずで、ネゴシエートなし )、攻撃者はモードをネゴシエートできません。

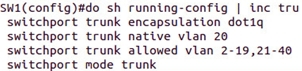

また、すべての未使用ポートを一部のVLAN 2451に転送し、VLAN1 インターフェイス ( インターフェイスvlan 1、シャットダウン )を使用または無効化せず、デフォルトでネイティブvlanがid = 1であるため、トランクポート、たとえばネイティブvlan 20を設定します

vlan dot1q tag nativeコマンドは、グローバル構成モードと同じことを行いますが、私は持っていませんでした...

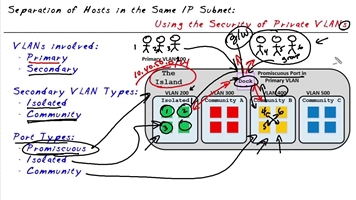

通常のVLANに加えて、次のようなものがあります( Keith Barkerの著作権):

この図からわかること:

- VLANは、プライマリおよびセカンダリ:隔離またはコミュニティです。

- VLANタイプ:分離(1つのコピーにのみ存在でき、VLAN内には接続がなく、Promiscuousのみ)、コミュニティ(多くは、Vlan内にPromiscuousとの接続があります)

- ポートタイプ:無差別-プライマリVLANポートはdgのようなもので、隔離されたコミュニティでもあります

- プライベートVLANには、VTPトランスペアレントを含める必要があります : vtp mode transparent 。

繰り返しはしませんが、すべてはここまたはここで詳しく説明し ます 。 小さな例:

vlan 101 private-vlan primary vlan 201 private-vlan community vlan 202 private-vlan community vlan 301 private-vlan isolated ........... vlan 101 private-vlan association 201-202,301

適用するかどうかはあなた次第です。

すべてが明らかであるように見えますが、無差別ポートをルーティングすると、巧妙に細工されたパケットをL3デバイスに送信することにより、ISOLATEDから他のVLANに到達する可能性があります。 このオプションは、ルーターのACLを使用して閉じられます。

PVLANエッジまたは保護ポートを構成する場合、分離VLANで同様の機能を使用できます。 これは、コマンドswitchport protectedを使用して、各インターフェイスで個別に構成されます。

さて、VLANの最後に、VLANのACL(VLAN ACL(VACL)またはVLANマップとMacSec)を検討します。

VLAN内のトラフィックを制御する必要がある場合は、トラフィックを決定し、次のように目的のVLANでハングさせる必要があります。

access-list 1 permit 192.168.1.0 0.0.0.255 access-list 2 permit any vlan access-map mymap 10 match ip address 1 action drop exit vlan access-map mymap 20 match ip address 2 action forward exit vlan filter mymap vlan-list 5-10 end

VACLで使用される通常のアクセスリストを作成します。 VLANアクセスマップを定義します。 トラフィックがリストに一致したときのアクションを定義します。 VLANに適用可能。 クラス1トラフィックは停止し、他のすべてのトラフィックは転送されます。

iOSの興味深い機能はMacSecです。

コマンドのセットは次のとおりです(たとえば、2つのデバイス上):

int gig0/2 cts manual sap pmk Qwerty123

L2デバイスで構成し、2つのスイッチを相互接続するポートで、対称的に暗号化されたチャネルを取得します(デバイスのPMKは同じでなければなりません)。

カム保護

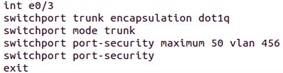

macofユーティリティ(Kaliで利用可能)を使用して実行し、スイッチに接続されたクライアントからMACアドレスを生成すると、しばらくするとスイッチのモデルに応じてハブになります。 なんで? CAMテーブルの場所が終了するという事実のため。 これを防ぐために、関心のあるインターフェイスにポートセキュリティモードがあります。

そして

そして

このモードはトランクまたはアクセスポートでのみ機能しますが、動的ポートでは機能しません。

モードにはパラメーターがあります:保護(違反の場合パケットなし、ログなし)、制限(違反の場合パケットなし、ログ:snmp、sylog)、ポートのシャットダウン(デフォルト、最大= 1、ログ:snmp、sylog)、VLANのシャットダウン。 モードには、動的(最初の5つのMacを記憶)、静的(実行中の構成の静的MACへの手動書き込み)、およびスティッキー (ブランドの新しいネットワーク->実行中の構成の自動書き込み)があります。

また、設定の最後に、モード自体をアクティブにすることを忘れないでください。

スヌーピングテーブル

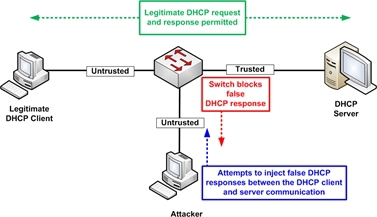

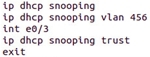

dhcpに対する攻撃から身を守るために、 dhcpスヌーピングテーブルを使用できます 。 肝心なのは、スイッチが正当なdhcpサーバーを持っているポートを記憶しているため、アクセスポートからdhcp枯渇攻撃 (または、誰かが自宅からdlinkを持ち込んだ)を実行することです。

このモードは、鉄とVLAN全体に対して個別にオンになります。

ip dhcp snooping limit rate 20コマンドを使用して、dhcp要求の数を制限できます。 必要に応じて、利用可能な接続を確認します。

最初、このモードでは、デフォルトで、すべてのポートが信頼されていません。

ダイ

スヌーピングテーブル、DAIに基づく-動的arp検査、つまり MAC-IPを動的に比較し、ARPポイズニングを防ぎます: ip arp inspection vlan 456 。

これは、MACアドレスが変更されたARPパケットが送信される攻撃の一種で、ARPテーブルを更新した後、MITMが実行されます。

インフラストラクチャにDHCPがない場合、arp access-listを使用して同様の機能を実現できます。

arp access-list NEW-ARP-ACL permit ip host 10.1.1.11 mac host 0011.0011.0011 ip arp inspection filter arpacl vlan 456

ARP Validation Checksを比較するための機能もあります。

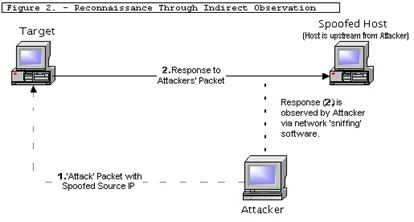

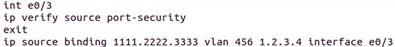

IPスプーフィング/ソースガード

繰り返しますが、スヌーピングテーブルに基づいて、IPスプーフィング/ソースガードは機能します。

IPスプーフィング攻撃の鮮明な例は、攻撃者が異なるIP宛先および同じIPソースで異なるパケットを生成する場合です。 最終的に、すべての宛先はソースに応答し、DDoSを実行しようとします。

このコマンドセットは、IPスプーフィング攻撃から保護するのに役立ちます。

STP

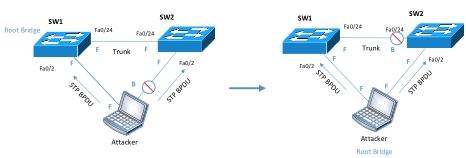

ご存じのように、STPの主な目標は、冗長接続のあるトポロジのループを排除することです。 しかし、攻撃者がルートブリッジになり、再びMITMを実装する場合、このようなスキームを実装することが可能です。

すべてのポートで保護をグローバルにアクティブにするには、 spanning-tree portfast bpduguard defaultコマンドを使用する必要があります。

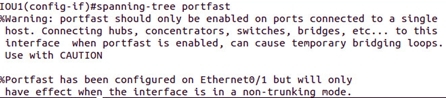

次に、ポートをportfastモードにして、取得します... 1000語の代わりに:

これとは別に、インターフェイス上で、これはコマンドspanning-tree bpduguard enableを使用して行われます。

ストーム制御

これは、STPが有効な場合の転送パケットの別の制御メカニズムであり、次のパラメーターがあります。

- 監視中:ブロードキャスト/マルチキャスト/ユニキャスト

- しきい値が設定されます:%/ PPS / BPS

- 選択したアクション:低速/シャットダウン

storm-control broadcast pps 500 100 storm-control action shutdown errdisable recovery cause storm-control errdisable recovery interval 60

上記に加えて、 ルートガード、EtherChannelガード、ループガード、ポートブロッキングなどのテクノロジーがあります 。

すべてのシムについて、最後まで読んでくれてありがとう。 この情報がお役に立てば幸いです。

PSこの資料の文脈でどのようなセキュリティメカニズムをインフラストラクチャで使用しているのかを知ることは興味深いでしょう。 コメントを書いてください。