そのようなサイトを見つけました。

まず、プロファイルの説明にリモートjsスクリプトへの接続を追加し、いくつかの写真の説明に1行追加しました

<script >alert(document.cookie);</script>

私が最初に見つけたサイトはIconosquareです。

IconoSquareは、Instagramアカウントを分析および管理するための便利なアプリケーションです。 ユーザーフレンドリーなウェブインターフェースは時間を節約し、加入者とのコミュニケーションを助けます。 IconoSquareを使用して、プロファイルを表示したり、ハッシュタグで検索したりできます。

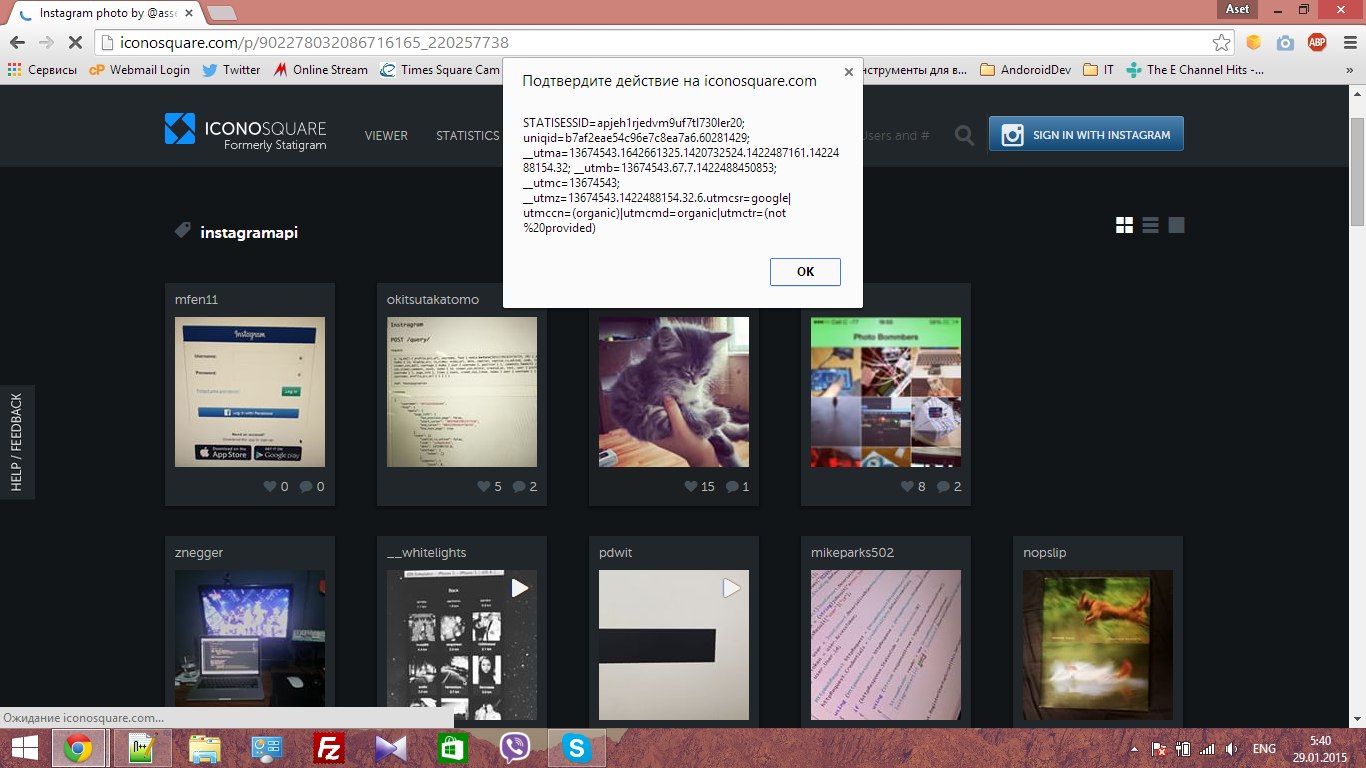

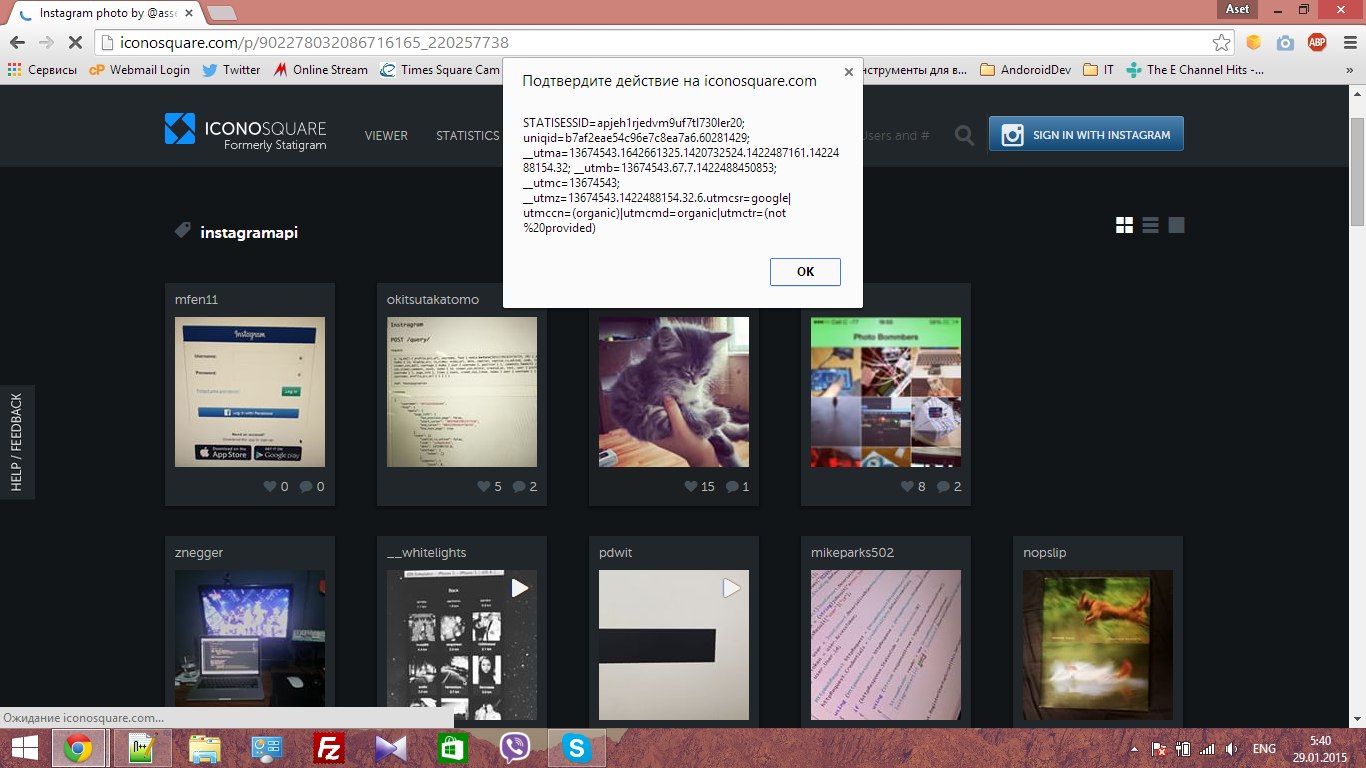

このサイトでは、ハッシュタグ#instagramapiを使用して写真を検索することにしました。私の場合は猫の写真です。

写真をクリックすると、写真の説明を含むページに移動しましたが、Iconosquareはhtmlタグをエンティティに変換するのを忘れていました。 これにより、XSSを実行できるようになりました。

画像を見る

ページのソースを開くと、タグをページのメタ記述に変換するのを忘れていることがすぐに明らかになりました。

画像を見る

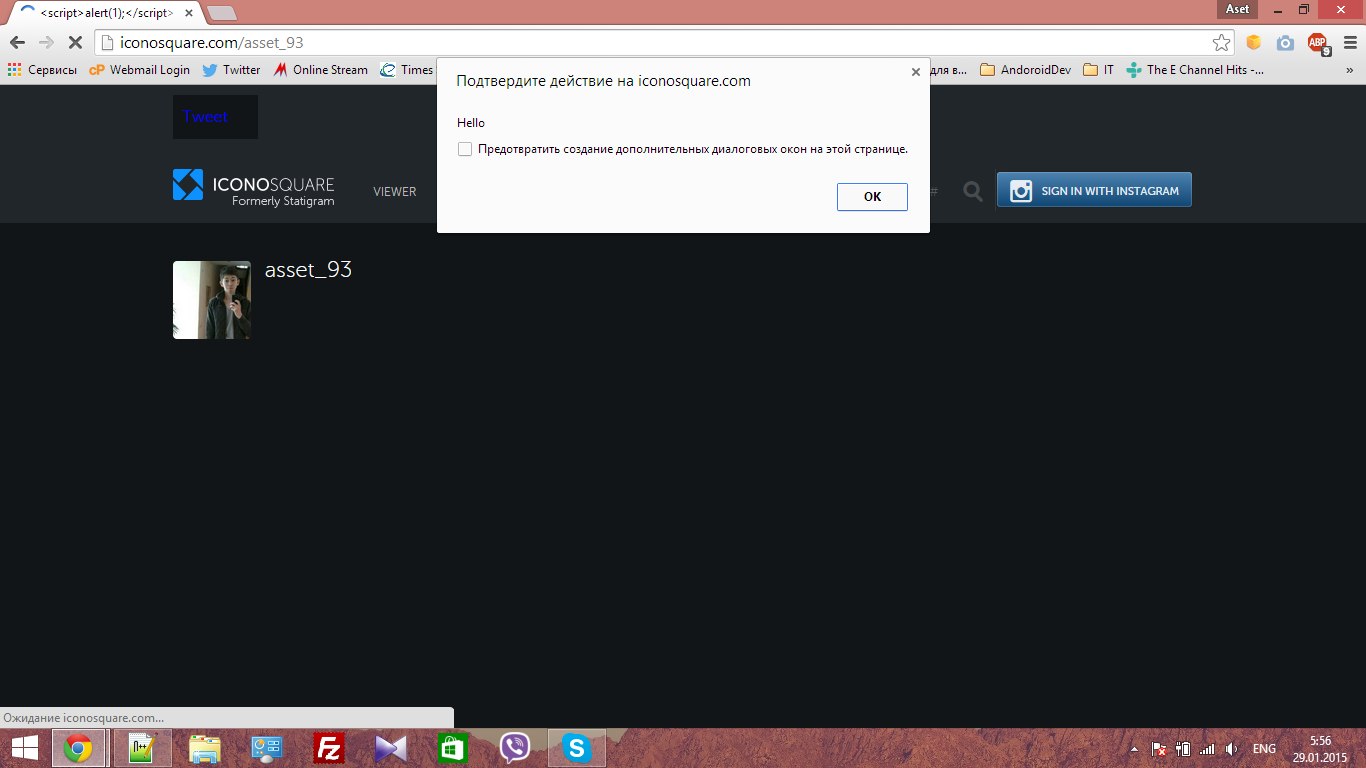

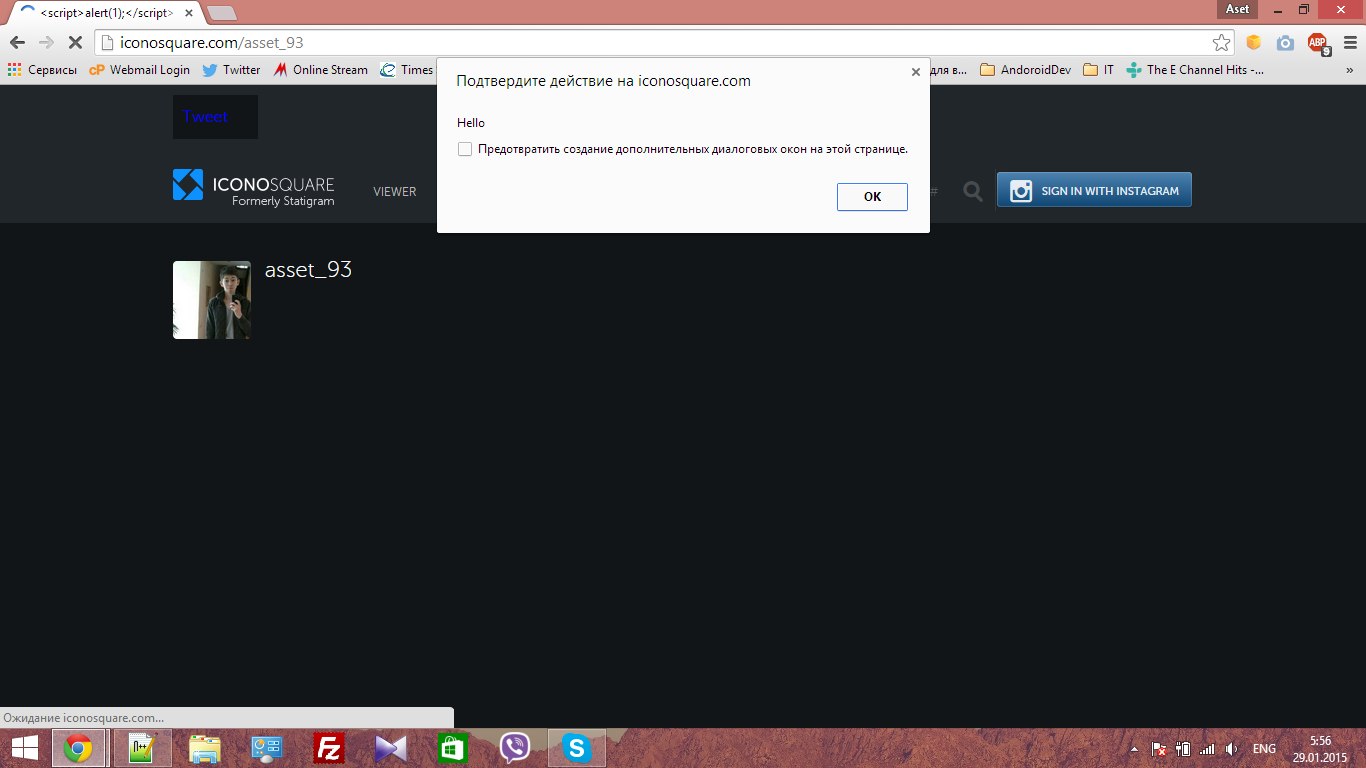

ユーザーのページでは、Instagramプロフィールの名前と説明を変換しませんでした。結果は次のとおりです。

画像を見る

次に見つけたサイトはfacegram.ioです。

私が理解しているように、facegram.ioはもう1つのInstagram Web Viewerです。 このサービスには約50,000人のFacebook加入者がいるため、人気があると考えることができると思います。

ここではハッシュタグ#instagramapiも探しています。結果は次のとおりです。

画像を見る

同様にユーザーページで 。

実際、XSS攻撃を実行できるサイトが27個見つかりました。 すべてをペイントする必要はないと思います。XSSを使用したページへのリンクを次に示します。

すべてのサイトのリスト

iconosquare.com/p/783308509456027184_220257738

tagboard.com/instagramapi/search

pinsta.me/asset_93

yooying.com/p/783308509456027184_220257738

instaliga.com/asset_93/783308509456027184_220257738

collec.to/i/783308509456027184_220257738

songery.net/img/783308509456027184_220257738

carouselle.me/#/by/asset_93

picbi.com/asset_93

webgram.ru/p/asset_93

twitnow.ru/instagram/u?q=220257738&u=asset_93

instagramsearchonline.com/tag/instagramapi/#.VL7H3EesXfI

japastagram.com/ph/?q=902278032086716165_220257738

www.lakako.com/post/783308509456027184

pingram.me/asset_93

www.netstagram.com/user/220257738

tagstag.com/user/asset_93

the-photo-flow.com/search.html?q=asset_93

instaprof.appspot.com/profile/asset_93

facegram.io/u/asset_93&script-alert-script&220257738

instagramology.com/media/902278032086716716_220257738

bitroad.net/u/asset_93&Asset-Mamyraimov

sharetagram.com/user/220257738/asset_93

www.vinevideoviewer.com/u/220257738

ハッシュタグinstagramapiまたはユーザーasset_93で検索する必要があります。

techslides.com/demos/instagram-viewer

instaviewer.net

findgram.com

tagboard.com/instagramapi/search

pinsta.me/asset_93

yooying.com/p/783308509456027184_220257738

collec.to/i/783308509456027184_220257738

songery.net/img/783308509456027184_220257738

carouselle.me/#/by/asset_93

picbi.com/asset_93

webgram.ru/p/asset_93

twitnow.ru/instagram/u?q=220257738&u=asset_93

instagramsearchonline.com/tag/instagramapi/#.VL7H3EesXfI

japastagram.com/ph/?q=902278032086716165_220257738

www.lakako.com/post/783308509456027184

pingram.me/asset_93

www.netstagram.com/user/220257738

tagstag.com/user/asset_93

the-photo-flow.com/search.html?q=asset_93

instaprof.appspot.com/profile/asset_93

facegram.io/u/asset_93&script-alert-script&220257738

instagramology.com/media/902278032086716716_220257738

bitroad.net/u/asset_93&Asset-Mamyraimov

sharetagram.com/user/220257738/asset_93

www.vinevideoviewer.com/u/220257738

ハッシュタグinstagramapiまたはユーザーasset_93で検索する必要があります。

techslides.com/demos/instagram-viewer

instaviewer.net

findgram.com

私はIconosquareで書き、他のいくつかのサイトをサポートしようとしましたが、それらはまったく反応しませんでした。 これらのサイトの開発者に脆弱性を知らせることができるかもしれません。

PSこの記事は、Instagram APIから受け取ったデータを信頼してはならないことを開発者に知らせるために書かれています。

PPS Facebook APIを使用するアプリケーションで同様の状況。