ほとんどの場合、顧客はいくつかの深刻な保護対策を講じます-見つかった脆弱性を介して攻撃を自動化するハッカーツールを知っている場合のみ。 発見された穴自体は怖がらず、そのようなプログラムは非常に均一です。それらのおかげで、学童、kulhackers、不満の元従業員および競争組織の妨害者の軍隊全体が黒い帽子を引くことができます。 Grsecurityの作成者であるBrad Spenglerは、公開されたエクスプロイトだけが、既存のセキュリティのレベルに対する一般の理解に変化をもたらすと言い、私の経験はこの考えを完全に確認します。

ある時点で、エクスプロイトへのリンクを見つけることは重要な作業であることに気づきましたが、非常に日常的で機械的なものなので、それを自動化することは単に罪ではありません。 初めに、シンプルなコンソールスクリプトが記述されました。このスクリプトは徐々にGUIを取得し、脆弱性検索システムのさまざまなレポート形式を理解することを学びました。 PT Exploit Explorerのすべての改善と改善は、ユーザーの希望に基づいてさらに実行され、このプロセスは今日まで継続されています。

最初のユーザーからのフィードバックから判断すると、このユーティリティの利点には、数千の脆弱性のリスト内のエクスプロイトのかなり迅速でエラーのない検索が含まれます。 セキュリティスペシャリストの時間を大幅に節約できます。 このユーティリティが当社または他の情報セキュリティ企業だけでなく、さまざまな他の組織でも需要があった主な理由は、脆弱性除去の優先順位を決定する際に、結果のレポートを使用して優先順位を付けることができることです-IT専門家との紛争の議論として レビューの1つを挙げましょう。「既成のエクスプロイトを探しているJavaスクリプトptee.jarは素晴らしいものです。 開発者に感謝します。 IT部門に送信されたレポートは、頭の中でお湯を沸かすように作用しました。」

仕組み

このプログラムを使用すると、Rapid7やexploit-dbなどのパブリックデータベースのエクスプロイトへのリンクを検索できます。 このユーティリティは、当社の企業ソフトウェア(XSpider脆弱性スキャナーとMaxPatrolセキュリティおよびコンプライアンス監視システム)、および非圧縮形式の他の脆弱性検出システムのレポートと完全に互換性があります。

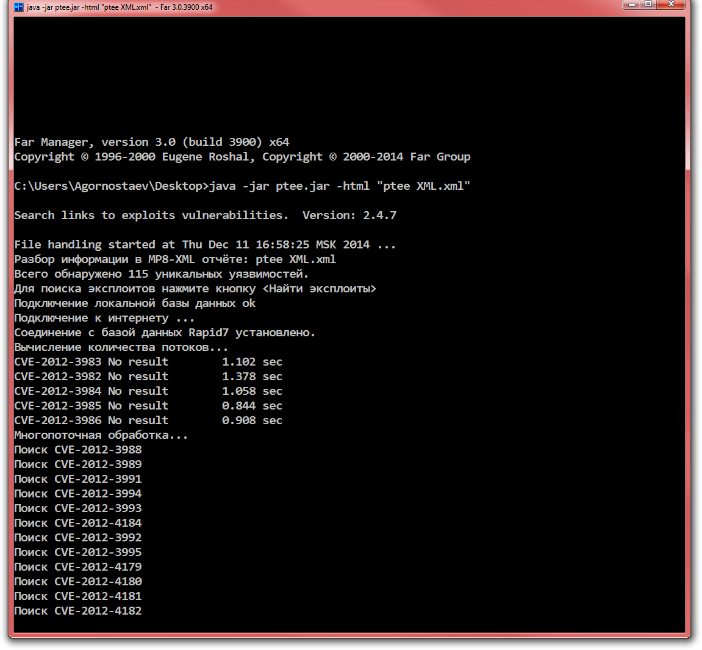

このプログラムは、コンソールモードと対話モード(パラメーターなしで起動)の両方で使用できます。 これは、外部モジュールとしてさまざまなプロジェクトに統合できるようにするために行われます。

たとえば、java -jar ptee.jar -html "vulnerability report.xml":

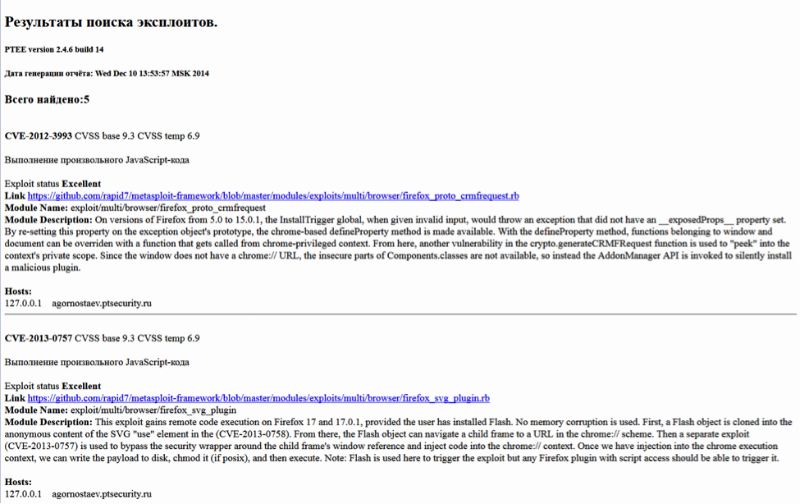

結果のレポートは、脆弱性report.htmlファイルとして表示されます。

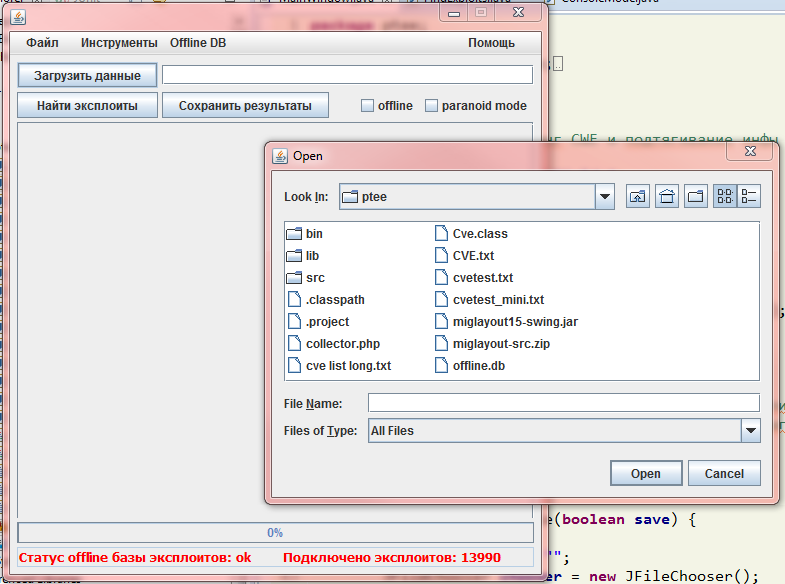

エクスプロイトを検索するには、CVE-XXXX-XXXXXX形式の脆弱性リストを含むレポートファイルをダウンロードし、[エクスプロイトを検索]ボタンをクリックする必要があります。 レポートファイルは自分で作成できます。ユーティリティは、CVEデータベースの脆弱性の任意のリストを持つテキストファイルを処理できます。

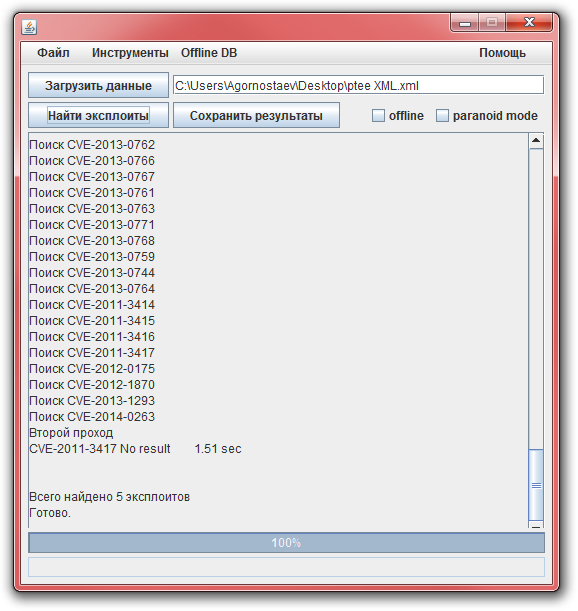

検索中に、サービス情報が画面に表示されます。 画面に見つかったエクスプロイトの数は、対応するボタンをクリックして検索結果を保存できることを意味します。

脆弱性、対応するエクスプロイト、および結果のランク解釈を含むレポートの生成は、HTML、CSV、およびテキストファイル形式で行われます。

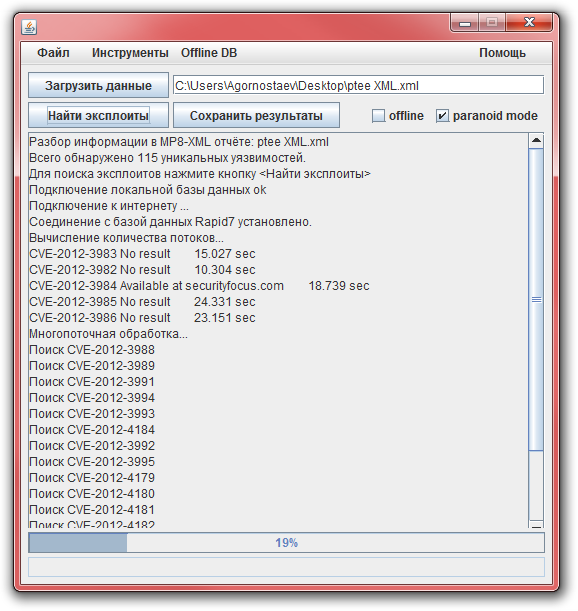

さらに2つの設定を考えてみましょう。 オフラインアイテムをオンにすると、ユーティリティは以前にoffline.dbファイルにキャッシュされた以前の検索のデータを使用します。 パラノイドモードを有効にすると、レポートの待機時間が大幅に増加しますが、検索効率は向上します。 「パラノイドモード」を使用すると、閉じられたデータベースまたは有料データベースでこの脆弱性の悪用の有無を判断できます( www.securityfocus.comを使用 )。

スクリプトキディはそのようなソフトウェアを使用することはできませんが、セキュリティの専門家はエラー操作メソッドがすでに存在することを知っており、スクリプトは間もなく無料で利用可能になるかもしれません。

最終レポートは次のとおりです。

エピローグとして、2013年に大企業の企業システムの86%が脆弱性に対して脆弱であり、重要なリソースを完全に制御できるという、ポジティブテクノロジーの調査の結果を思い出します。 これらはハガキのサイトではなく、支払いシステム、電子メール、個人データとドキュメントの保存、ERPシステム、産業用制御システムです。 また、攻撃の82%のケースでは、ハッカーは中程度または低いスキルを必要としました。

パブリックエクスプロイトは、この低いエントリのしきい値でさえ大幅に削減し、インシデントの可能性を大幅に高めます。 場合によっては、更新プログラムのインストールプロセスにはさまざまな困難が伴うため、ハッカープログラムの生産の主な「工場」を時々監視し、結果を脆弱性と比較することをお勧めします。

PT Exploit Explorerをwww.ptsecurity.ru/lab/freewareからダウンロードします 。

Posted by Andrey Gornostaev、シニアスペシャリスト、Design Solutions、Positive Technologies。