別の重要な更新プログラムであるMS14-084は、 Internet ExplorerがVBScriptスクリプトの実行に使用するVBScript Scripting Engine(vbscript.dll)のCVE-2014-6363 メモリ破損の脆弱性を修正します。 今年、vbscript.dllは複数回パッチされています。

MS14-080更新プログラムはInternet Explorerの14の脆弱性を修正します。そのほとんどはリモートコード実行タイプであり、攻撃者がマルウェアをシステムにインストールするために使用することができます。 CVE-2014-6368の脆弱性の1つは、ブラウザープロセスのコンテキストでASLRをバイパスするために使用される可能性があります(Internet Explorer ASLRバイパスの脆弱性)。

MS14-081更新プログラムは、Office 2007-2010-2013(Word&Web Apps)の2つの脆弱性CVE-2014-6356(無効なインデックス)およびCVE-2014-6357(use-after-free)を修正します。 両方の脆弱性はリモートコード実行タイプであり、攻撃者が特別に細工されたOfficeファイルを介してマルウェアをインストールするために使用できます。 クリティカル。 悪用の可能性が高い 。

MS14-082更新プログラムは、MS Office 2007-2010-2013のuse-after-free型のCVE-2014-6364 RCE脆弱性を修正します。 前のケースと同様に、攻撃者は特別に準備されたOfficeドキュメントを使用して悪意のあるコードをリモートで実行できます。 重要な 悪用の可能性が高い 。

また、 MS14-083更新プログラムは、リモートコード実行につながる可能性のあるOffice(MS Excel 2007-2010-2013)の脆弱性も修正します。 2つの脆弱性、CVE-2014-6360およびCVE-2014-6361が修正の対象となります。 重要な 悪用の可能性は低い 。

MS14-075更新プログラムは、MS Exchange Server 2007-2010-2013製品およびOutlook Web App(OWA)オンラインアクセスサービスの4つの異なる脆弱性を修正します。 情報漏えい(Outlook Web Appトークンスプーフィング)の脆弱性CVE-2014-6319は、攻撃者がExchangeサーバーから情報を取得し、Exchange Serverユーザーの代わりに電子メールを送信できるようにするために使用できます。 特権の昇格タイプのCVE-2014-6325およびCVE-2014-6326(Outlook Web App XSS)の他の2つの脆弱性もExchange Serverに存在します;操作が成功すると、攻撃者はユーザーのアカウントでさまざまなアクションを実行できます。メッセージと変更アクセス権。 最新の脆弱性CVE-2014-6336は、タイプ情報漏えいです。 ユーザーをURLリンクにリダイレクトするときにリダイレクトトークンを操作するためのOWAメカニズムの実装のエラーにより、攻撃者はこれを使用してユーザーを任意のドメインにリダイレクトできます。 重要な 悪用の可能性は低い 。

MS14-085更新プログラムは、グラフィックスコンポーネント(MSグラフィックスコンポーネント-windowscodecs.dll)の情報開示タイプの1つのCVE-2014-6355脆弱性を修正します。 Webサイトに投稿できる特別に細工されたJPEG画像ファイルを使用して、攻撃者は脆弱なシステムに関する情報を見つけることができます。 この脆弱性は、Internet Explorerを攻撃するときに、攻撃者がASLRをバイパスするのに役立つため、他のRCE脆弱性と組み合わせて使用できます。 重要な 悪用の可能性は低い 。

1-悪用の可能性が高い

この脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用の可能性は低い

脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード

悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

ユーザーはできるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

また、AdobeはFlash Player( APSB14-27 )、Acrobat&Reader( APSB14-28 )、およびColdFusion( APSB14-29 )で製品を更新しました。

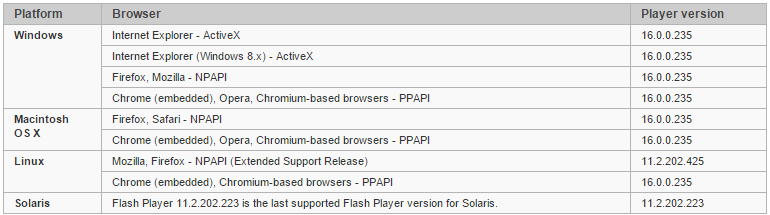

APSB14-27の一環として、同社はFlash Playerの6つの脆弱性を修正しました。 CVE-2014-9163の脆弱性の1つは、攻撃者による悪用で発見されました。 ほとんどのクローズド脆弱性は、1つまたは別のタイプのメモリ破損とバッファオーバーフローに関連しています。 攻撃者はこれらを使用して、脆弱なシステム上でコードをリモートで実行できます。

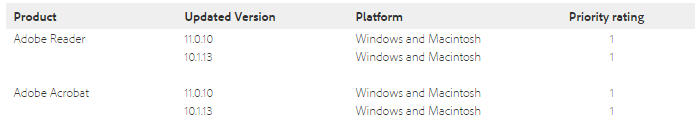

APSB14-28アップデートは、Reader&Acrobatの20の脆弱性を修正します。 脆弱性を使用して、悪意のある人からシステム上でコードをリモートで実行することもできます。 これらの製品の現在のバージョンは、以下の表にリストされています。

Flash Playerの更新もお勧めします。 Windows 8 / 8.1上のInternet Explorer 10および11やGoogle Chromeなどのブラウザーは、Flash Playerのバージョンを自動的に更新します。 IEについては、更新されたセキュリティアドバイザリ2755801を参照してください。 ここで関連性についてFlash Playerのバージョンを確認してください。以下の表は、さまざまなブラウザーのこれらのバージョンを示しています。

安全である。