通信事業者は、高速で安価な4G通信を積極的に推進しています。 しかし、どのように保護されているかはほとんど知られていない。 4G通信のセキュリティを調査するプロセスのPositive Technologiesの専門家は、モバイルオペレーターのポータル上の加入者のアカウントだけでなく、モデムが接続されているコンピューターの制御を可能にするUSBモデムの脆弱性を見つけることができました。 さらに、バイナリSMSを使用したSIMカードへの攻撃により、加入者のトラフィックを傍受して解読したり、特定のSIMカードを単にブロックしたりできます。

研究の結果に関するレポートは、11月にモスクワで開催されたZeroNights会議(Kirill Nesterov、Alexey Osipov 、Timur Yunusov)および東京で開催された PacSec 会議 (Sergey Gordeychik、Alexander Zaitsev)で発表されました。 この出版物では、研究の主要なアイデアを要約します。これには、Dmitry Sklyarov、Gleb Gritsay、Dmitry Kurbatov、Sergey Puzankov、およびPavel Novikovも含まれます。

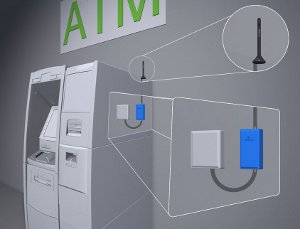

この作品の目的についてのいくつかの言葉。 ソーシャルネットワークで友だちを読むための流行のスマートフォンのセキュリティだけではありません。 現在、GSMデジタルモバイル通信は、産業用制御システム(SCADA)を含む多くの重要なインフラストラクチャで使用されています。 誰も会いたくない日常生活の別の例は、銀行口座からのお金の盗難です。 その間、多くの人がおそらくATMでそのような小さなアンテナを見ました-ここでも、GSM:

ワイヤレス通信用の最新のモデムは、有名なオペレーティングシステム(通常はLinuxまたはAndroid)がインストールされているコンピューターと、十分に幅広い機能を備えた多くの特別なアプリケーションです。 このソフトウェアとデータ転送プロトコルには、近年で既に悪用されている脆弱性があります。たとえば、モデムのロックを解除し、オペレータを解くためです。 このようなハッキングに対する保護の1つは、多くのサービスをWebに転送することでしたが、これは攻撃の新しい機会を提供するだけでした。

この調査では、30種類のファームウェアを備えた6種類のUSBモデムを使用しました。 今後は-3つのファームウェアのみがハッキングできませんでした。

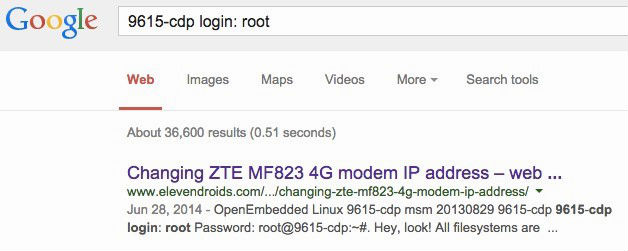

残りはどうしましたか? まず、「鉄片」を特定します。 ドキュメントと検索エンジンはこれに役立ちます。 場合によっては、Googleがさらに役立つ-telnetアクセスのパスワードをすぐに見つけることができます。

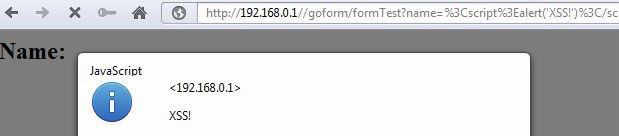

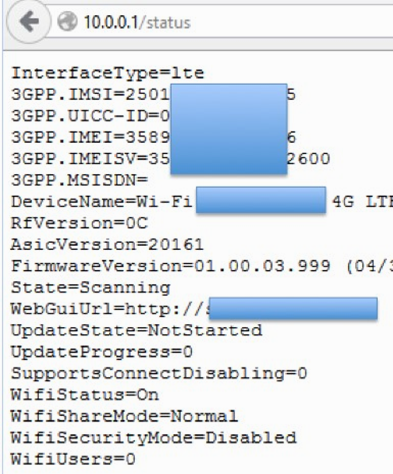

ただし、外部通信にはtelnetではなくhttpが必要です。 モデムをコンピューターに接続し、Webアプリケーションを備えた別個のネットワークノードとして検討します。 ブラウザ(CSRF、XSS、RCE)を介した攻撃の可能性があります。 このようにして、モデムにさまざまな有用なデータをモデムに伝えます。

データの開示に加えて、攻撃されたモデムでは次のことができます。

- DNS設定を変更します(これにより、トラフィックをインターセプトできます)。

- SMSセンターの設定を変更します(SMSの傍受または操作)。

- SMSを介してセルフサービスポータルでパスワードを変更します(サードパーティサービスに登録することでアカウントからお金を引き出すことができます)。

- 間違ったPINおよびPUKコードを入力してモデムをブロックします。

- モデムファームウェアをリモートで「更新」します。

USBモデムが接続されているコンピューターに到達するために、攻撃をさらに発展させることができます。 このような攻撃のオプションの1つは、キャプチャされたモデムにUSBキーボードドライバーがインストールされ、その後コンピューターがモデムを入力デバイスとして認識することです。 この「仮想キーボード」から、再起動コマンドが外部ドライブからコンピューターに送信され、その役割は同じモデムによって果たされます。 したがって、ブートキットを「マザー」コンピューターにインストールして、コンピューターをリモートで制御できます。 どのように機能するか、ビデオを見ることができます:

ユーザーがこのような攻撃から保護するためにできる最善のことは、USBポートに何も詰め込まないことです。 同時に、外部からは小さくて無害な通信デバイスのように見えるUSBモデムでさえ、「恐ろしいもの」という表現に属していることを理解しています。

調査の2番目の部分はSIMカードに関するものでした。 Simka自体が独自のOS、ファイルシステム、および多機能アプリケーションを備えたコンピューターでもあるという事実は、他の多くの研究者によって実証されています。 そのため、今年5月、Positive Hack Days会議で、暗号化の専門家Karsten Noel は 、SIMカード(TARS)がさまざまな方法で保護されていることを示しました。 DESキーを選択することでハッキングできるものもあれば、まったく保護せずに外部コマンドに応答するものもあります。

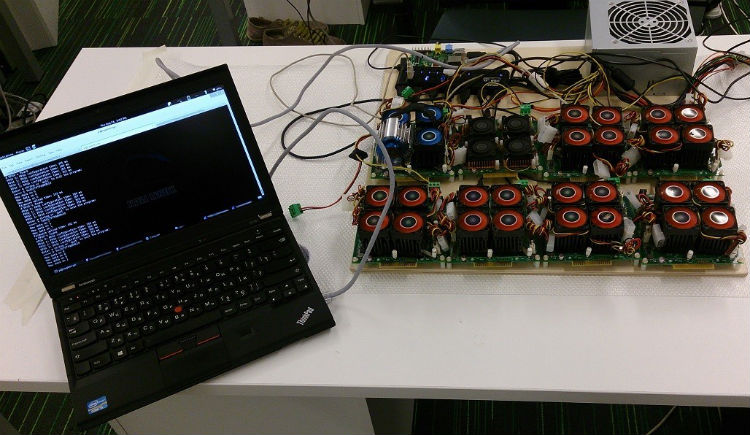

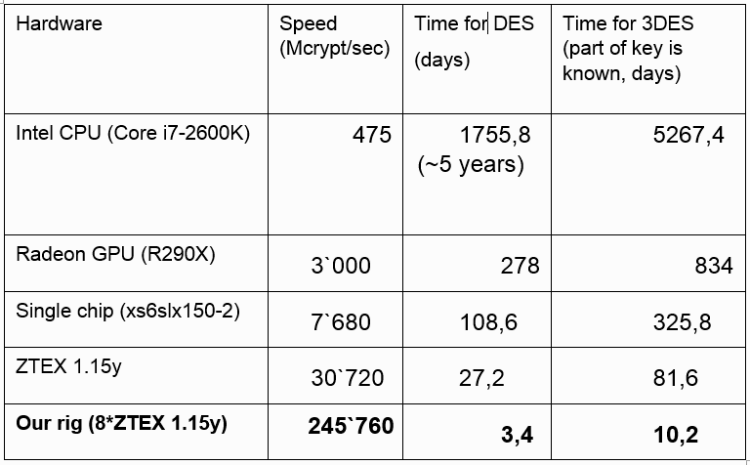

私たちの研究でキーを選択するために、数年前にデジタル通貨ビットコインをマイニングするために流行した一連のプログラマブルゲートアレイ(FPGA)を使用し、このエンターテイメントの人気が落ちた後、はるかに安くなりました。 8つのモジュールのボード* ZTEX 1.15yは2,000ユーロで、245.760 Mcrypt /秒の速度でカウントされます。これにより、3日でDESキーを取得できます。

その後、コマンドを有名なTARに送信して管理できます。 特に、カードマネージャーのカードマネージャーを使用すると、JavaアプリケーションをSIMカードにアップロードできます。

もう1つの興味深いTARは、TMSI(モバイルネットワーク上の電話の識別子)とKc(トラフィック暗号化キー)が保存されているファイルシステムです。 それらにアクセスすると、バイナリSMSを使用できます。

- キーを選択せずに加入者のトラフィックを解読します。

- サブスクライバーの変更(彼の通話とSMSを受信);

- 加入者の動きを追跡します。

- ファイルシステムを保護するPINコードがある場合は、サブスクライバーをブロックできます(3つの誤ったPINコードと10の誤ったPUKコード。その後、カードがブロックされます)。

結論として-単純な統計。 この調査では、さまざまなオペレーターの100枚以上のSIMカードが使用されました。 記載されている脆弱性は、20%、つまり5枚ごとのSIMカードの影響を受けます。

同時に、エンドユーザーに保護のヒントを与えることはほとんど不可能です。攻撃はかなり低い技術レベルで行われるため、SIMカードとオペレーターのメーカーはここでセキュリティの問題を解決する必要があります。 ちなみに、西側のITマスコミはすでに、この研究をニュースで「 数百万のSIMカードとUSBモデムに侵入する可能性 」と説明しています 。

PSこれはZeroNights'14で発表されたPositive Technologiesの専門家による唯一の研究ではありません。 同じ会議で、Artem ShishkinとMark Ermolovは、Windows 8でWindows PatchGuard保護システムをバイパスするメカニズムについて話しました。調査の詳細はこちらで確認できます 。詳細は次の投稿のいずれかで紹介します。