翻訳者のメモ: 過去数年間で、情報セキュリティのトピックはやっと多くのオタクや専門家でなくなり、誰もが興味を持っています。 Snowdenの公開後、さまざまなオンラインサービスのユーザーが自分のデータのセキュリティについて考えるようになりました。 現在、このセキュリティを提供していない企業は、ハッカー攻撃が発生した場合に大きなイメージと経済的損失に直面する可能性があります。 多くの場合、ユーザーの資格情報は( DropboxやYandexの場合のように)サードパーティのサービスを介して盗まれますが、そのような状況でも、会社の影と顧客は不満のままです。

同時に、新しいプロジェクトのすべての作成者がデータ保護に十分な注意を払うわけではありません(その結果、匿名のウィスパーアプリケーションの状況などのスキャンダルが発生し、そのユーザーの情報は予想どおりに匿名ではありませんでした)。

情報セキュリティ会社であるAlert LogicのチーフセキュリティエバンジェリストであるStephen Cotyは、クラウドサービスを使用する際にスタートアップが情報セキュリティにアプローチする方法について書いています。

何年も前、私がセキュリティと開発の分野でビジネスを立ち上げたとき、大きな計画と小さなスタートアップ資本がありました。 必要なインフラストラクチャと開発プラットフォームで作業を始めたとき、私はすぐにビジネスを作成するための実際のコストに気付きました。 クラウドインフラストラクチャが利用できなくなったのは2000年代の夜明けでした。何かを扱った場合、全額を支払いました。 スタッフを雇い、プロジェクトに直接取り組み、財務を理解し、販売し、マーケターになる必要があるという事実に加えて、チームが仕事をするために必要なインフラストラクチャを作成することも余儀なくされました。

クラウドでスタートアップを作成している場合、おそらく非常に重要なビジネスタスクの独自のリストを持っています。 クラウドサービスは多様で、「セルフサービス」形式で使用を開始できます。これにより、多くのタスクの実装が簡単になります。 ただし、この場合でも、多くの場合、セキュリティは脇道を通り過ぎます。 ただし、クラウドの存在を知っているかどうかに関係なく、クラウドはビジネスネットワークの継続であることを理解することが重要です。 セキュリティホールは、内部ネットワークを危険にさらすだけでなく、顧客のデータを脅かす可能性もあります。

パブリッククラウドセキュリティの脅威

パブリッククラウドを使用すると、大きな経済的メリットがありますが、他のインフラストラクチャと同様に、独自の脅威があります。 長年にわたり、パブリッククラウドの攻撃の頻度と、これに使用されるさまざまなマルウェアの増加が見られました 。 脆弱性追跡インシデント、Webアプリケーション、およびブルートフォース攻撃の増加に伴い、クラウド固有の脅威の種類を理解することが重要になります。これは、攻撃からエコシステムを保護するための適切な包括的なセキュリティ戦略を作成するのに役立ちます。

セキュリティ割り当てモデル

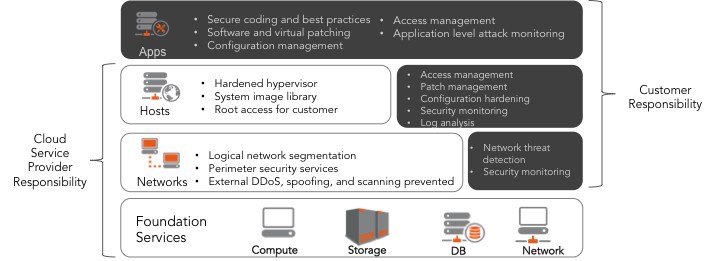

パブリッククラウドでは、セキュリティの鍵は、ユーザー(クライアント)とサービスプロバイダーの間でセキュリティ責任を共有するモデルの存在を明確に理解することです。 この理解がなければ、プロバイダーがあなたを保護しているという事実について混乱するかもしれませんが、特定のセキュリティ機能に対する責任は実際にあなたにかかっています。

たとえば、サービスプロバイダーは、計算能力、データストレージ、データベース、ネットワークサービスなどの基本的なサービスの100%を担当しています。 ネットワークレベルでは、サービスプロバイダーがネットワークセグメンテーション、境界保護サービス、DDOS攻撃およびスプーフィングに対する保護を担当します。 ただし、エンドユーザーであるあなたは、ネットワークの脅威を検出し、それらとその他の(セキュリティに関連する)インシデントについてサービスプロバイダーに通知する責任があります。 ホストレベルでは、アクセスの管理、更新、セキュリティシステムの強化と監視、ログファイルの分析を担当します。 Webアプリケーションのコンポーネントは、100%あなたの責任です。 あなたとあなたのプロバイダーの責任の違いを理解するには、以下のチャートを見てください:

あなたの役割とクラウドプロバイダーの役割を理解することは、クラウドインフラストラクチャに関して最も適切な決定を下すのに役立つだけでなく、そのおかげで、サイバーセキュリティ戦略は、実装後すぐにクラウド内の脅威からデータを効果的かつ費用効果的に保護し始めます。

クラウドセキュリティのベストプラクティス

コードを安全に保つ

コードセキュリティは100%あなたの責任です。 まず、セキュリティがソフトウェア開発ライフサイクル(SDLC)の一部であることを確認してください。 これを行うには、次のようなタスクのリストを作成します。

- コードが常に更新され、最新のプラグインを使用していることを確認してください。

- ボットネットの被害者にならないように、操作の速度をソフトウェアで制御します。

- 可能な限り暗号化を使用します。

- サードパーティ開発を使用するすべてのライブラリとソリューションをテストします。

- 使用する製品の潜在的な脆弱性をすべて把握してください。

- 最後に、更新プログラムを追加した後、常にコードを確認してください。

アクセス制御ポリシーを作成する

まず、資産に含まれるものを決定します。 リストを作成したら、アセットにアクセスするために必要な役割と責任を特定します。 可能であれば、認証を一元化します-認証を実装するには、特権割り当てモデルから始めます。

更新管理方法を使用する

繰り返しますが、重要な手順のリストを作成します。

- リソースのリストを作成します。

- 可能であれば、それらを標準化する計画を作成します。

- あなたに影響を与える可能性のある脆弱性を調査します。 脆弱性の種類とその発生の可能性に基づいてリスクを分類します。

- 可能であれば、リリース前にアップデートをテストしてください。

- 定期的な更新のスケジュールを設定し、手動更新が必要なサードパーティ製品を含めることを忘れないでください。

ログ管理

現在、ログはコストの管理に役立つだけではありません。 深刻なセキュリティツールになります。 ログファイルのデータを使用して、悪意のあるアクティビティを追跡し、調査を行うことができます。 ログを効果的なセキュリティツールに変換するプロセスの本質は、異常な動作を検索するために必要な常時監視です。

ツールの独自のセキュリティスイートを構築します—クラウドをビジネスネットワークとして扱う必要があります。 責任のすべての領域を網羅する包括的なセキュリティ戦略を実装する必要があります。 使用、IPテーブル、Webアプリケーションファイアウォール、ウイルス対策、侵入検知システム、暗号化、ログ管理。 新しいセキュリティオプションを調べて、使用するソリューションがビジネスに適していることを確認してください。

最新情報を入手-エコシステムで発生する可能性のあるすべての脆弱性について最新情報を入手する必要があります。 以下にリストされているサイトには、このトピックに関する最高の資料が含まれています。 これらのリソースは、新たに広がりつつある脆弱性、エクスプロイト、攻撃に遅れずについていくのに役立ちます。

- securityfocus.com

- www.exploit-db.com

- seclists.org/fulldisclosure

- www.securitybloggersnetwork.com

- www.sans.org

- www.nist.gov

***ロシア語では、脆弱性はリソースwww.securitylab.ru 、 xakep.ru (およびHabréの対応するセクション)で説明されています 。

サービスプロバイダーを知る

最後に、セキュリティの責任があなたとあなたの特定のプロバイダーの間でどのように分配されているか、そして彼があなたのセキュリティを確保することに関して彼が提供できるものを正確に見つけてください。 また、システムを常にテストして、高レベルのセキュリティが維持されていることを確認する必要があります。

関連する投稿とリンク: