先週、実用的な情報セキュリティの世界における画期的な年次イベントの1つであるBlackHat Europe 2014が終了しました。それがどのように行われたか、私が覚えていること、および2、3枚の写真についてです。

BlackHat USAが伝統的にラスベガスで開催されている場合、ヨーロッパでの会議では、その場所は道徳の自由と揺るぎない文化的価値の居心地の良い首都よりも優れていると想像するのは困難です。 今年も例外ではなく、BlackHat EuropeはアムステルダムRAIカンファレンスセンターの壁に囲まれた輝かしい都市アムステルダムで開催されました。

会議は2つの部分に分かれています。最初の2日間はトレーニングで、さらに2日間は最も興味深いものに割り当てられます。

今回はトレーニングとは関係ありませんでしたので、主に2日間のレポート中に記憶された瞬間に焦点を当てます。

基調講演の初日は、現代の暗号化と情報セキュリティ全般の生きた伝説-Adi Shamirによって発見されました(一瞬、彼はおなじみのRSA略語でまだ「S」です)。

通常、基調報告は、特定の分野、世界のトレンド、ファッションのトレンドで行われているプロセスの一般的な分析に基づいて作成されます。

しかし、シャミール教授は、さまざまな暗号システムの有名なハッキングの歴史と個人的な業績の歴史への短いエクスカーション(およびこれらの2つの物語は多くの点で重複しています)の後、 NSAツールキットの説明と彼の最後の作品の最近の漏れを思い出して、彼は直接双方向チャンネルの奇妙な概念の物語に行きました相互作用。

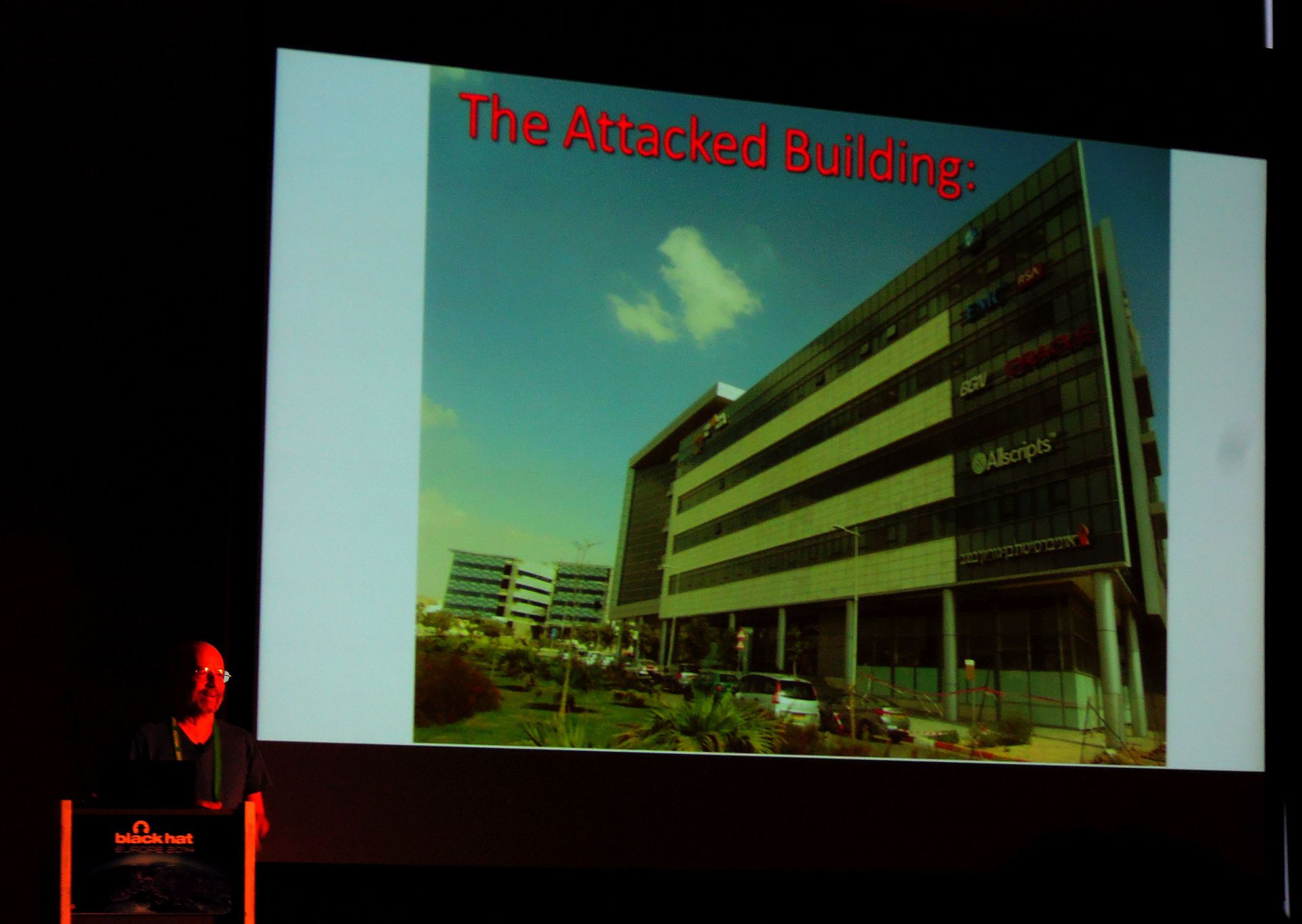

与えられた:

- 普通のオフィスインフラストラクチャが内部で機能している、普通の外観の高層ビル。

- 建物は外の世界から完全に隔離されており、通信回線はなく、内部のエネルギーも供給されていません。

- 何らかの方法で入力された内部には、トロイの木馬ソフトウェアがあります。

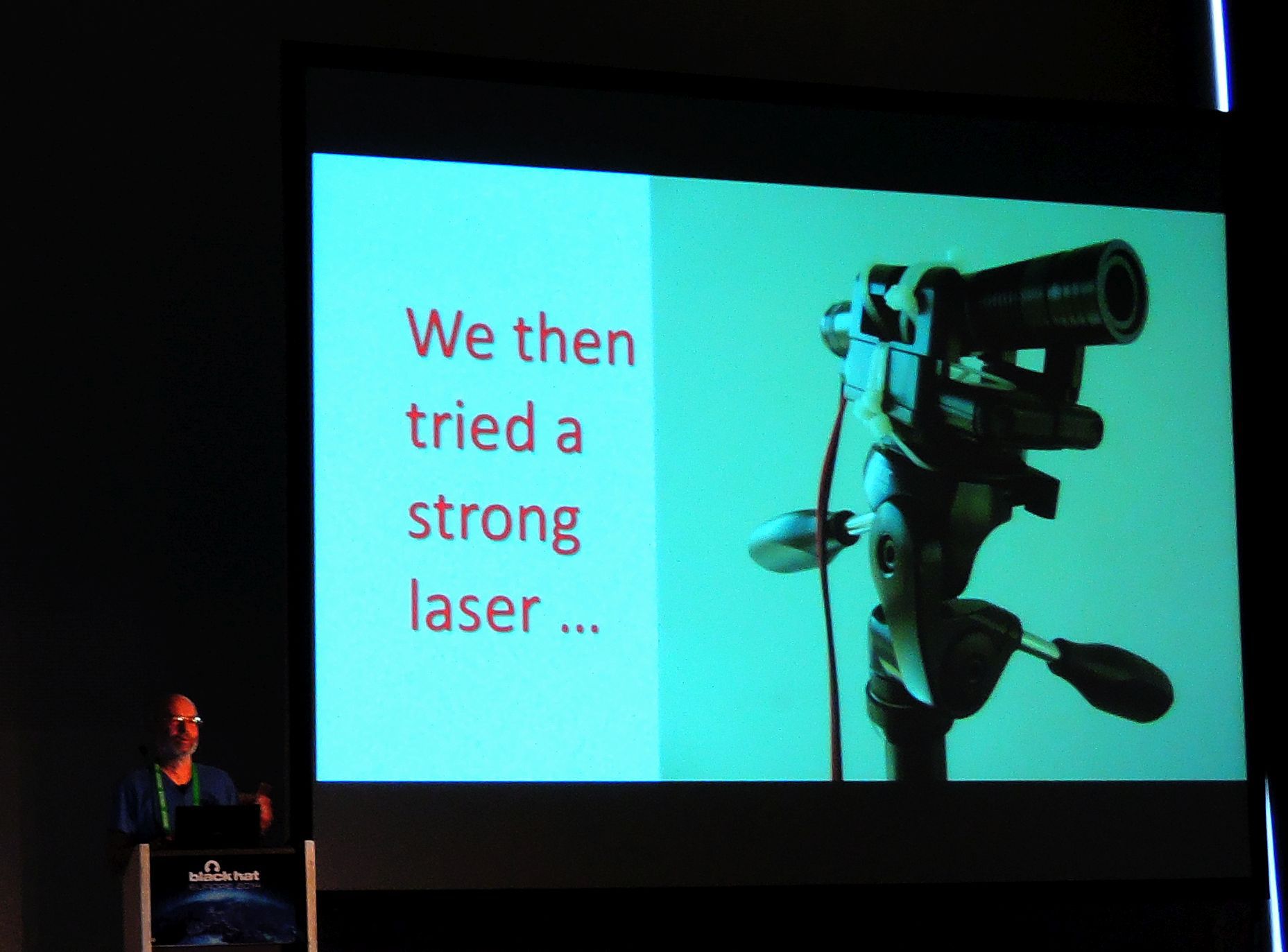

レシピは、スパイ映画と妄想悪夢の最高の伝統で提案されました。 通信要素として、通常の多機能ネットワークデバイス(ネットワークを介して印刷、スキャン、および管理するデバイスの1つ)が選択されました。 つまり、建物に情報を配信するために、スキャンプロセスが開始され、1 km以上の距離から、MFPが配置された部屋が、それぞれ情報のビットを放射とフラッシュ間の休止によってエンコードする強力なレーザーの助けを借りて照らされました。

cなマルウェアは、このようなレーザーストロボで室内をスキャンした結果生じる縞模様の画像を簡単にデコードできます。 リターンチャネルは、スキャンプロセスを開始および停止し、建物の前にホバリングしているクアッドコプターカメラを使用してランプからの放射を記録することにより、同じスキャナーによって実装されました。

その結果、レポートはあらゆる種類の技術的なトリックで飽和し、ハッカーの精神で100%飽和しました。これにより、その後の講演者は非常に陽気な気分になりました。

その後、Jose Selvi は 、ブラウザが安全な接続を使用するために必要な期間が終了するまで、NTPサーバーからの応答を置き換えてクライアントホストの時間を「巻き戻す」ことにより、MitM条件下でHSTSを回避する手法について話しました。 原則として、ベクターは表面にあり、NTPスプーフィングにはそれほど新しいものはありませんが、作者は動作するNTPスプーファーのデモを提示しました(そして、動作する戦闘ツールを見るのはいつでも素晴らしいことです)。 そして、とりわけ、さまざまなオペレーティングシステムのNTPクライアントの動作に関する情報を提供しました。 Windowsでは、このタイプの攻撃に対して最も安全な実装であることが判明しました。

アルベルト・ガルシア・イレラとハビエル・バスケス・ビダルからの報告が続きました-スペインからの狂った男たち。 以前は、AlbertoはZeronights 0x02の輸送システムの弱点について話していました。 今回、彼と彼の同僚はスマート電力メーターを破壊し、それが構築された組み込みプラットフォームの脆弱性、および攻撃者が潜在的にエネルギー計測システム全体を危険にさらす可能性のあるデバイスを組み合わせたネットワークのアーキテクチャ上の弱点を示しました請求書を支払う。 このレポートには、スマートカウンターの豊富な内部世界に関する技術的な詳細が満載されており、古典的なハックストーリーのすべてのコンポーネントが含まれています。未知の鉄片をリバースエンジニアリングするプロセス、工場の保護方法をバイパスするプロセス、ダンピング、それに続くファームウェアのリバースと変更です。 これにはすべて、ステージから直接ライブデモが行われました。

午後は、SDR全般および特定の場合にSoftware Defined Radioを使用した特定のケースについて、Balint Seeberからの最もクールなレポートでマークされました。 RDS、ADS-B、ページングシステム、レストランのテーブルのラジオボタンを使用したゲームから、 通信の確立や15年間軌道に乗っている宇宙船のプログラミングなど、おかしなことまで 。 バリントは、可視化の専門家であり、SDRファンであり、電波望遠鏡のカップを使用してこの奇跡を生み出した非常に熱心な人の1人であるEttusの伝道者です。

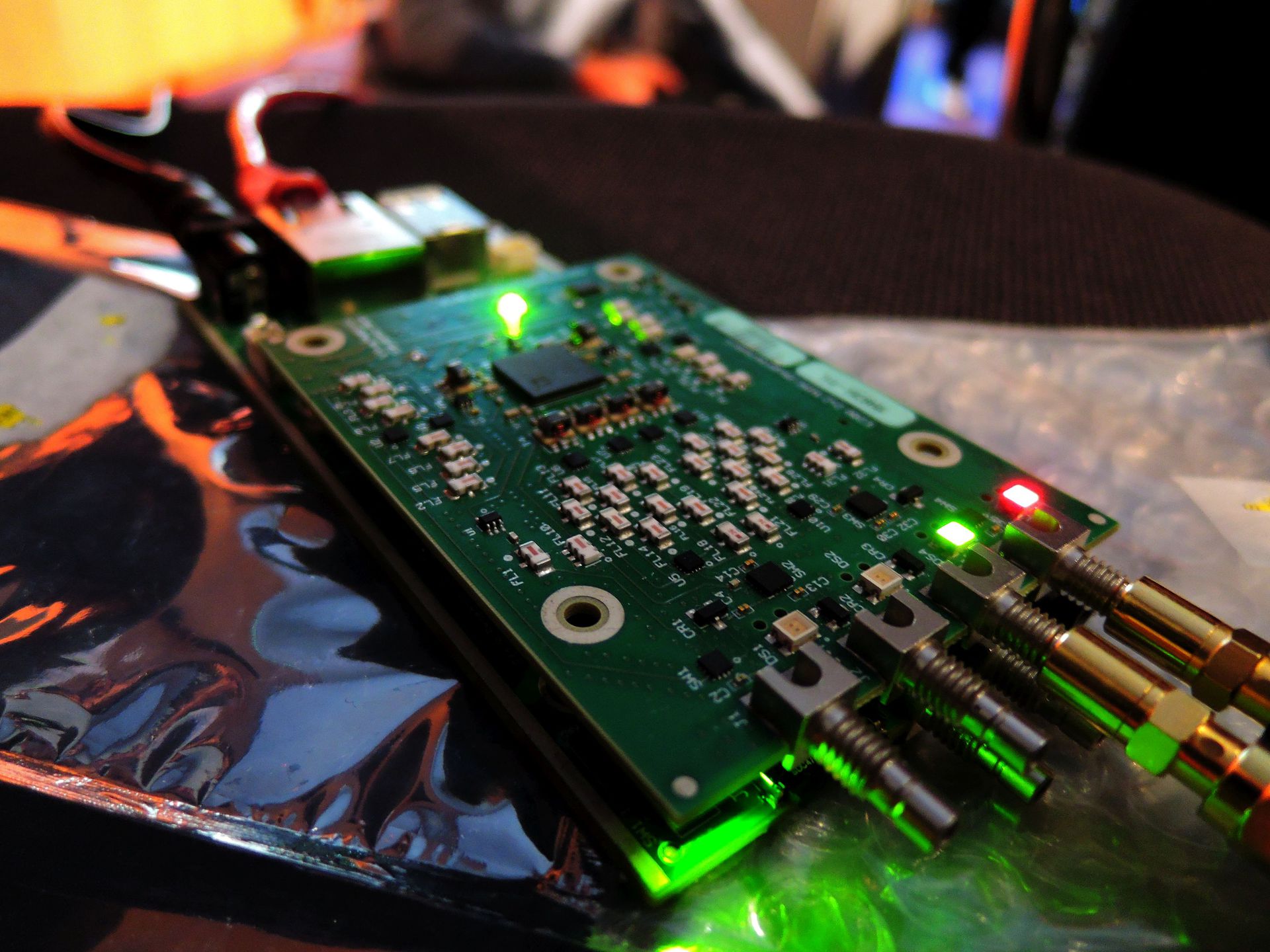

Ettusの最もポータブルなSDRプラットフォームである新しいUSRP e310も実際に導入されました。 その支援により、レポート期間中、OpenBTSとAsteriskに完全に機能するローカルGSMネットワークが展開されました。これにより、スピーカーのショートナンバーにSMSを直接呼び出したり書き込んだりすることで質問をすることができました。

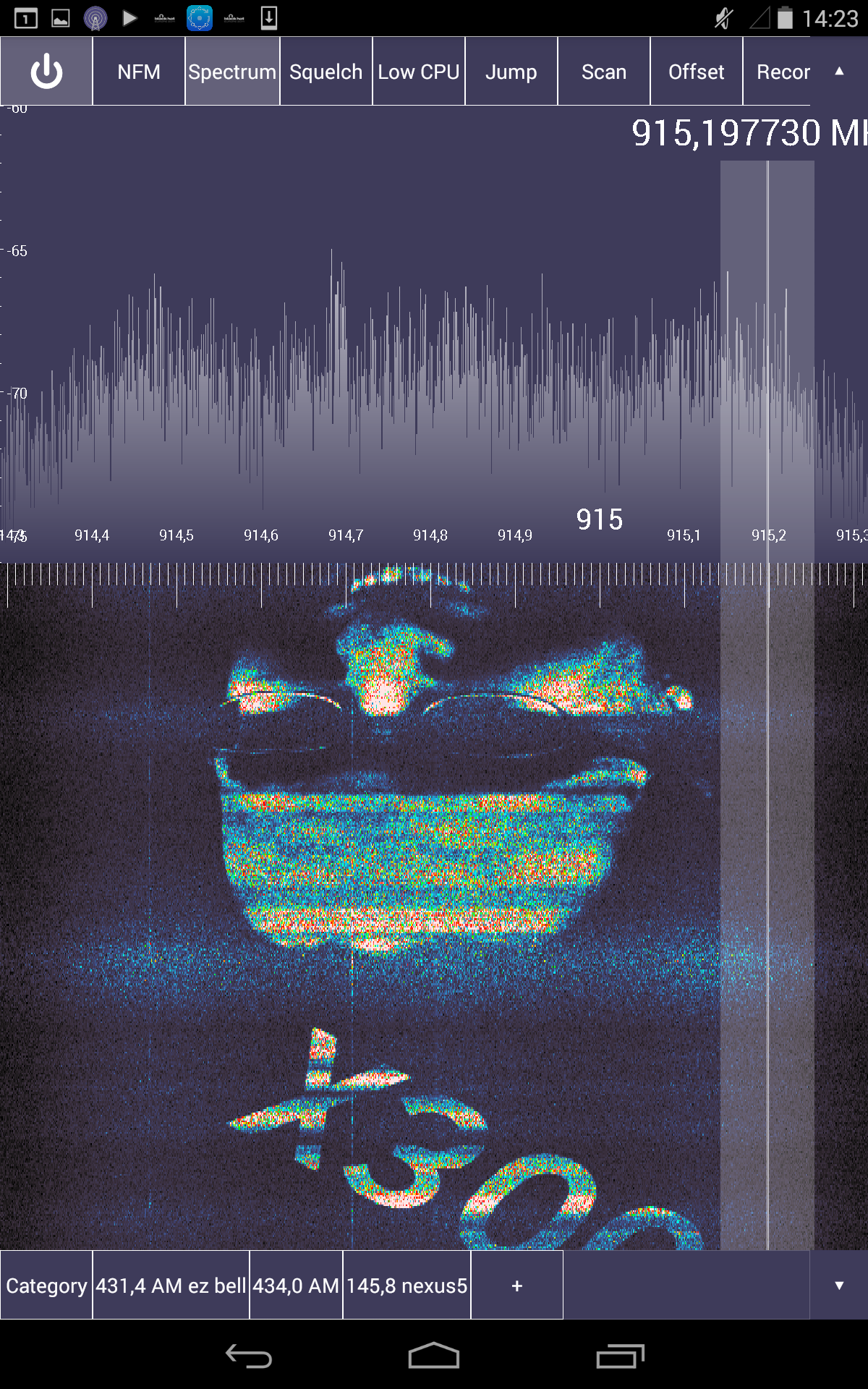

観客をより楽しませるために、915 MHzの周波数でのパフォーマンス中に、サンプルがループで再生され、そのウォーターフォールスペクトログラムはさまざまなグラフィックイメージを表しています。

次のレポートは、同胞のアレクセイ・オシポフとオルガ・コチェトバによって注目され、ラズベリーPIを使用して機能を拡張した場合、ATMで自分自身を楽しませることができると述べています。 現代のATMの内部コンポーネントの機能に関する研究方法の問題、コンポーネント間相互作用が詳細に開示され、それらに対する攻撃ベクトルが実証されました。

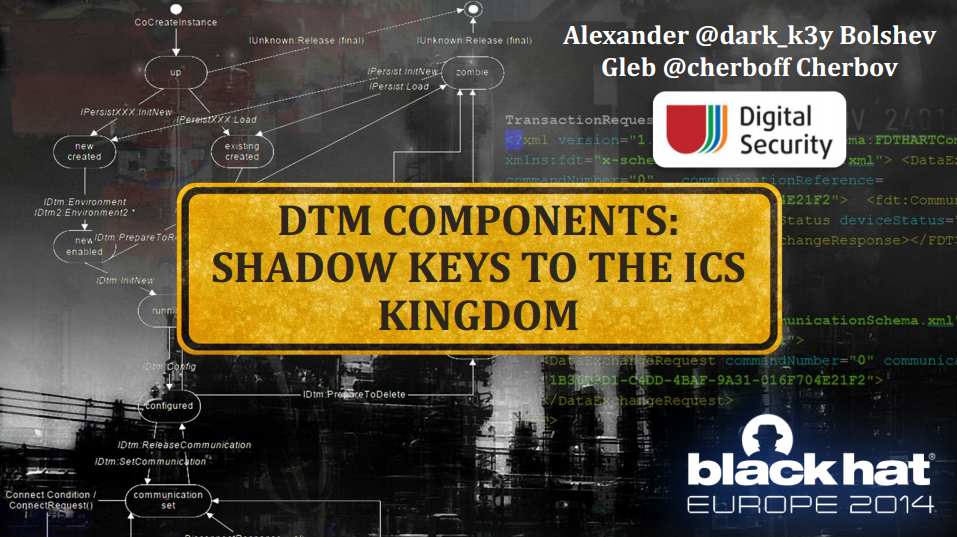

最初の日は、Alexander Bolshevoy(@ dark_k3y)で終了し、調査中に検出されたFDT / DTMコンポーネントの脆弱性に関するレポートと、産業プロトコルを分析し脆弱性を検索するための特別なソフトウェアおよびハードウェアツールの開発を含む調査自体について報告しました。

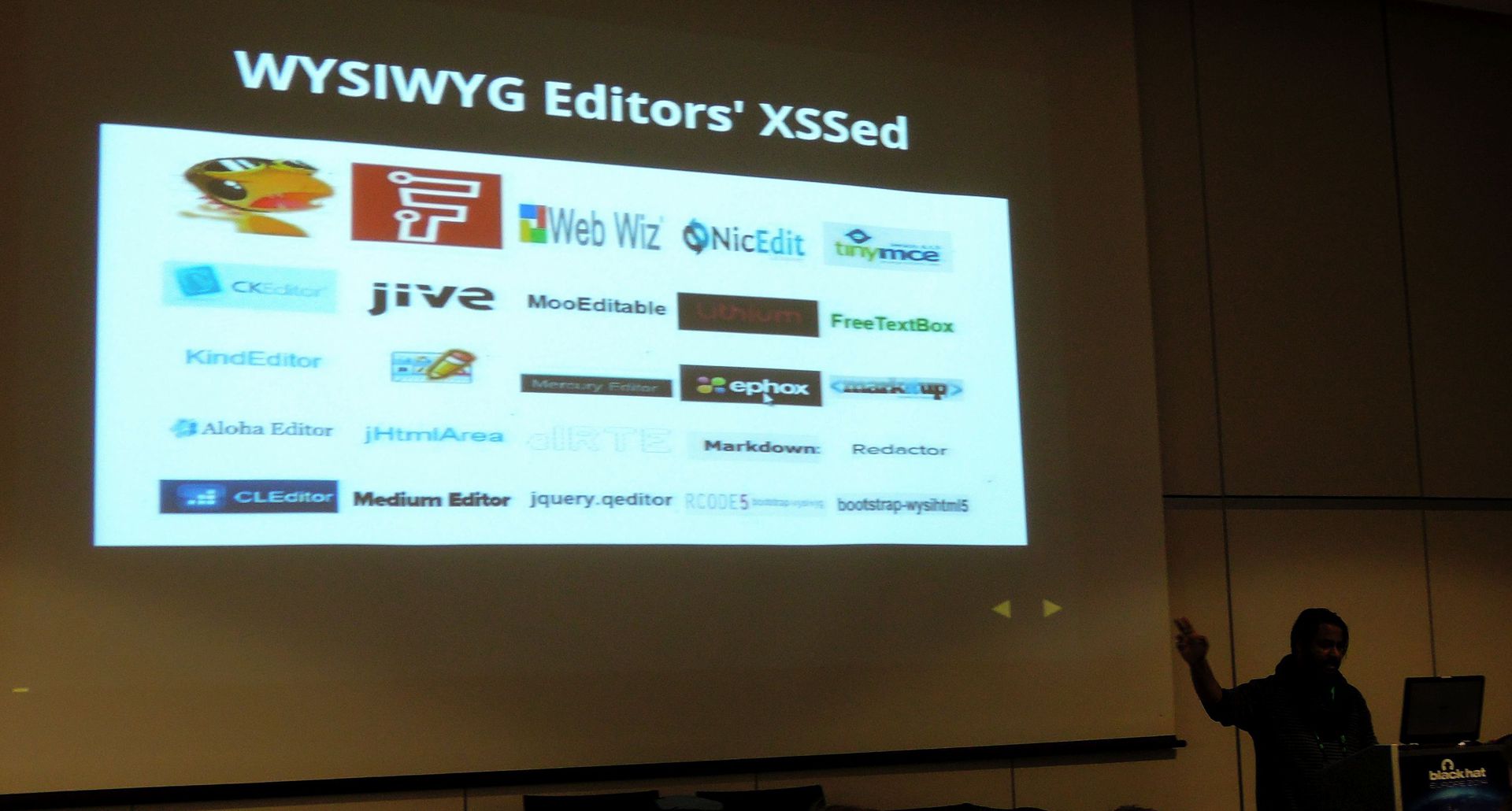

報告の翌日は、男(自己)XSSであるAshar Javedの話で思い出されました。

Asharは、WYSIWYGエディターでクロスサイトスクリプティング(XSS)の脆弱性を検索する方法論、それに続いて「ほぼすべての一般的なビジュアルテキストエディターで脆弱性を検出する方法」、およびその後のベンダーとのコミュニケーションの詳細について語りました。

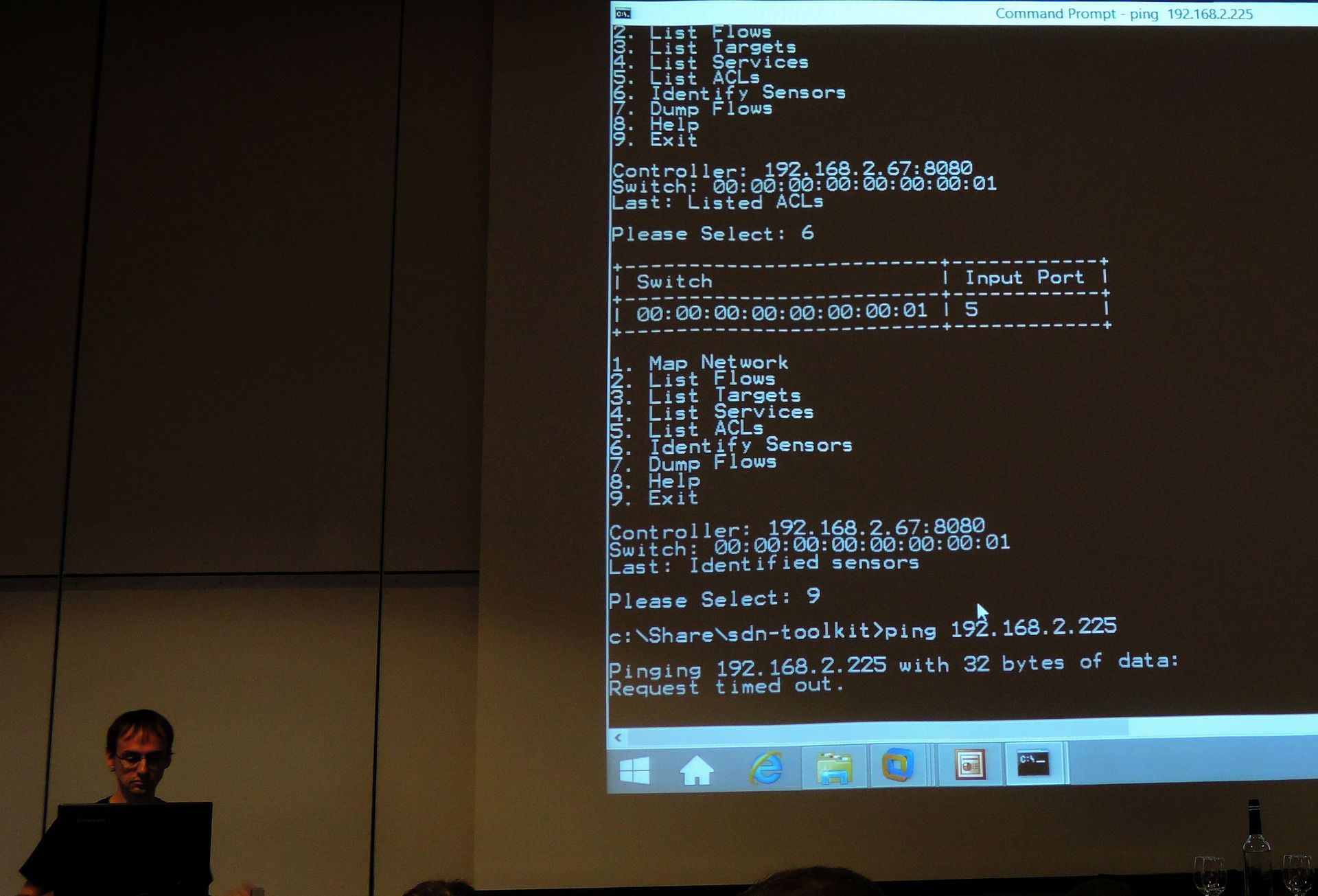

Software Defined NetworksについてのGregory Pickettからのレポートは非常に有益であり、openflowを操作するための提示されたツールは、それらのアプリケーションを見つけると確信しています。

そして最後に、Oren Hafifは、新しいタイプのWeb脆弱性-Reflected File Downloadを特定する試みでライトアップしました。

個別に悪用できないソーシャルエンジニアリングの要素を持つ、目立たない一握りの脆弱性。 しかし、特定の状況では、チェーン状に並んでいると、クライアント側でRCEにつながる可能性があります。

結論として、Blackhat Europeが豊富なコンテンツであることが判明したことを別に言及することさえできません。今年の現地イベントは、レポートの点でアメリカの兄を上回ったという意見さえあります。 そしてもちろん、BHはレポートだけでなく、ライブコミュニケーション、多くの興味深い新しい連絡先、外部からの新鮮な意見、非常に役立つ経験、新しいアイデアの源でもあります。

説明と資料を含むレポートの完全なリスト

UPD:Ashar Javedの仕事は、事実の操作と希望的観測に対して批判されました。 特に、self-xssベクトルの使用は、そのような発見の実用的な価値を無効にします。