エントリー

窓の外の温度が通常よりも5度高いように見えるという事実にショックを受けたある美しい明るい朝、私は前例のない照明の流入と私の頭の中にアイデアが忍び込んだと感じました。 「ブラックマーケット」で販売されています-また、あらゆる種類のフィッシングサイトやスタイラーに盗まれています。また、スタイラーが知っている限り、すべてのログはインターネット上のホストに保存する必要があります。

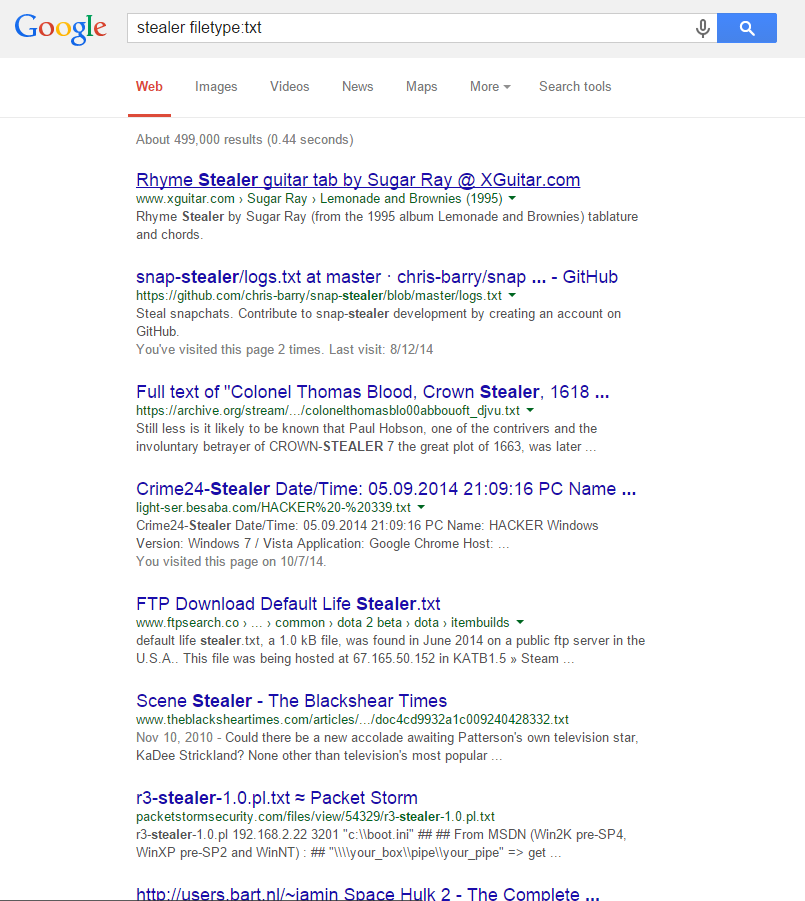

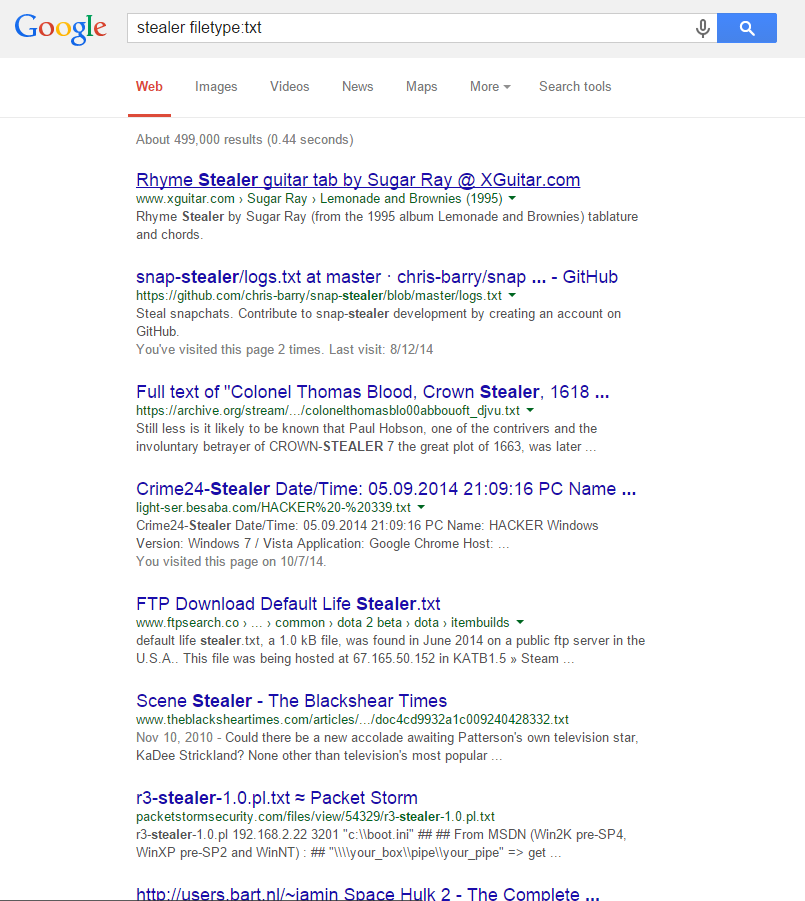

この瞬間からheする時間はありませんでした-テストする必要がありました。 私はコンピュータに真っ向から走り、「google.com」を必死にアドレスバーに押し込み、検索クエリ「stealer filetype:txt」を最初に入力しました。 私が見たものはまったく驚きませんでした-検索クエリの中で、人気のあるスタイラーの1人の予想されるログを見ました。

スクリーンショットを見る

第1章robots.txt、nofollowタグ、およびスタブを使用する理由

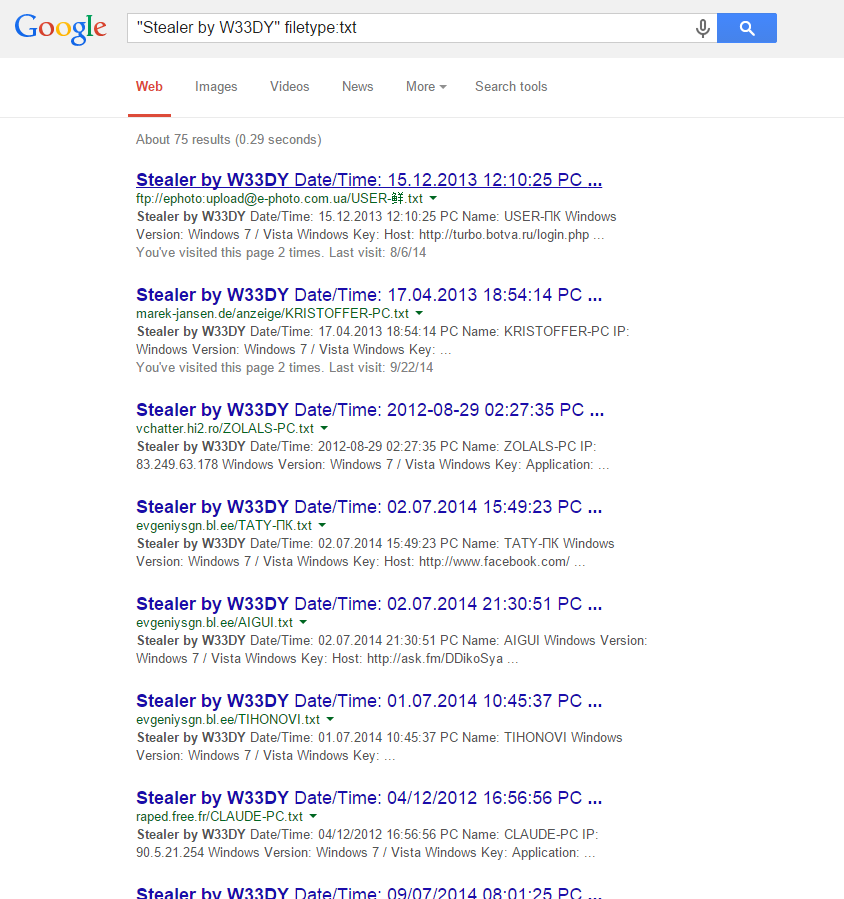

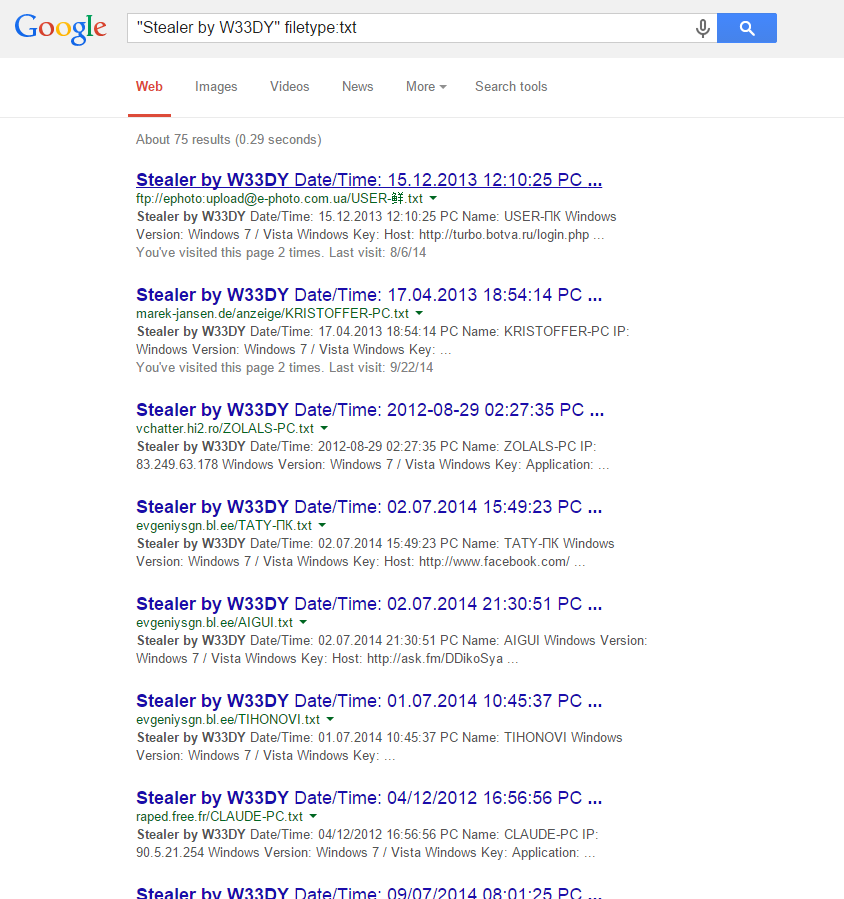

その後、私は止められなかった。 私は、犠牲者の血を感じたオオカミのように、捜索を続けましたが、リクエストはスタイラーの特定の名前により向いています。

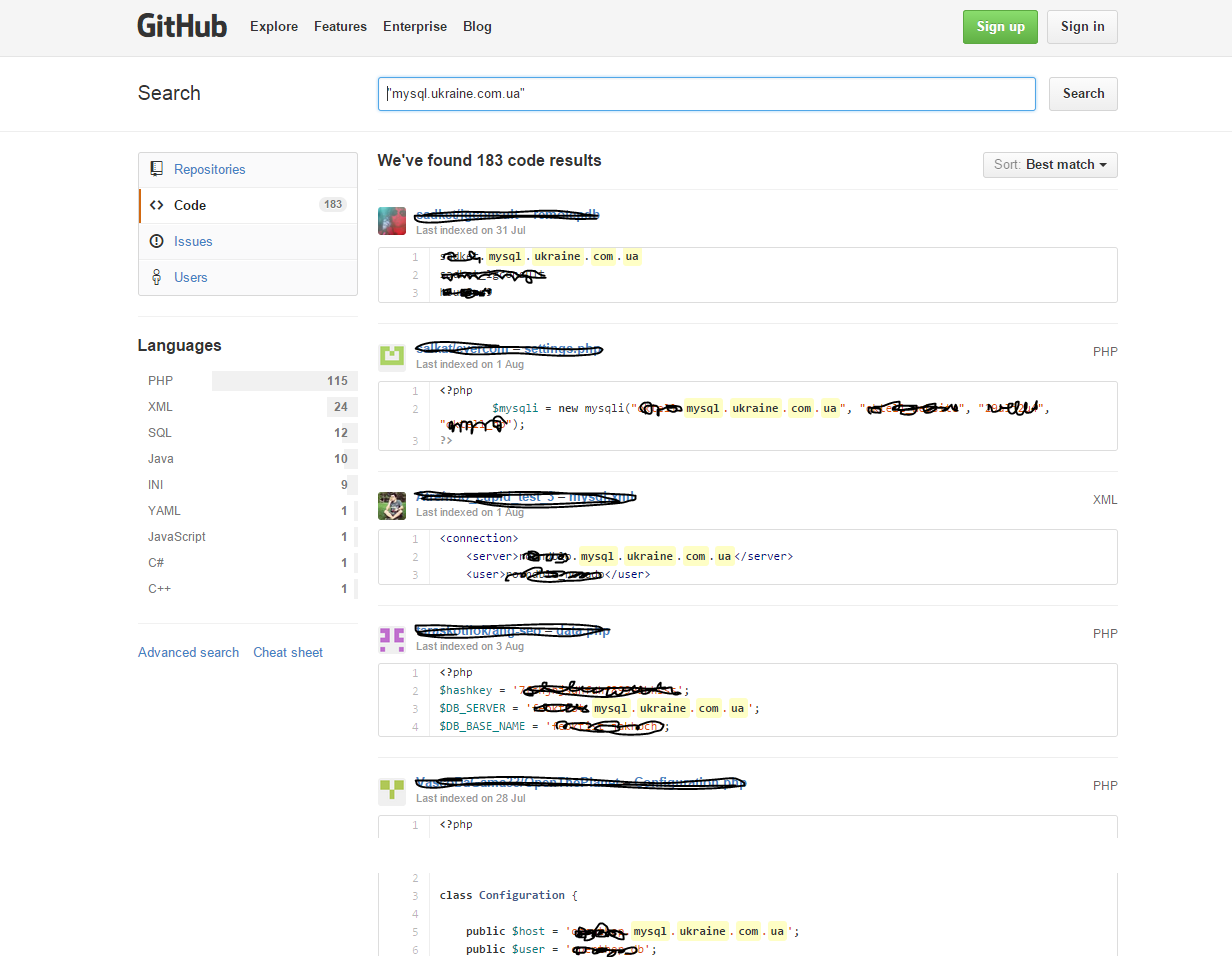

スクリーンショットを見る#1

スクリーンショットを見る#2

そして、それは再び私に気付きました-「しかし、アカウント、「泥棒プログラム」に到達した失敗したユーザーのログに加えて、あなたはより深刻な何か、例えばconfigsも見つけることができます」と私はGitHubに行きました。

第2章.gitignoreを介して設定でファイルをブロックする必要があるのはなぜですか

率直に言って 、私がやったことを見て、私が見たものを見る機会は、プライベートリポジトリ( gitlab 、 bitbucket )を作成できる代替サービスの代わりにGitHubを使用することを好む一部のユーザーの不注意または怠によるものでした 。

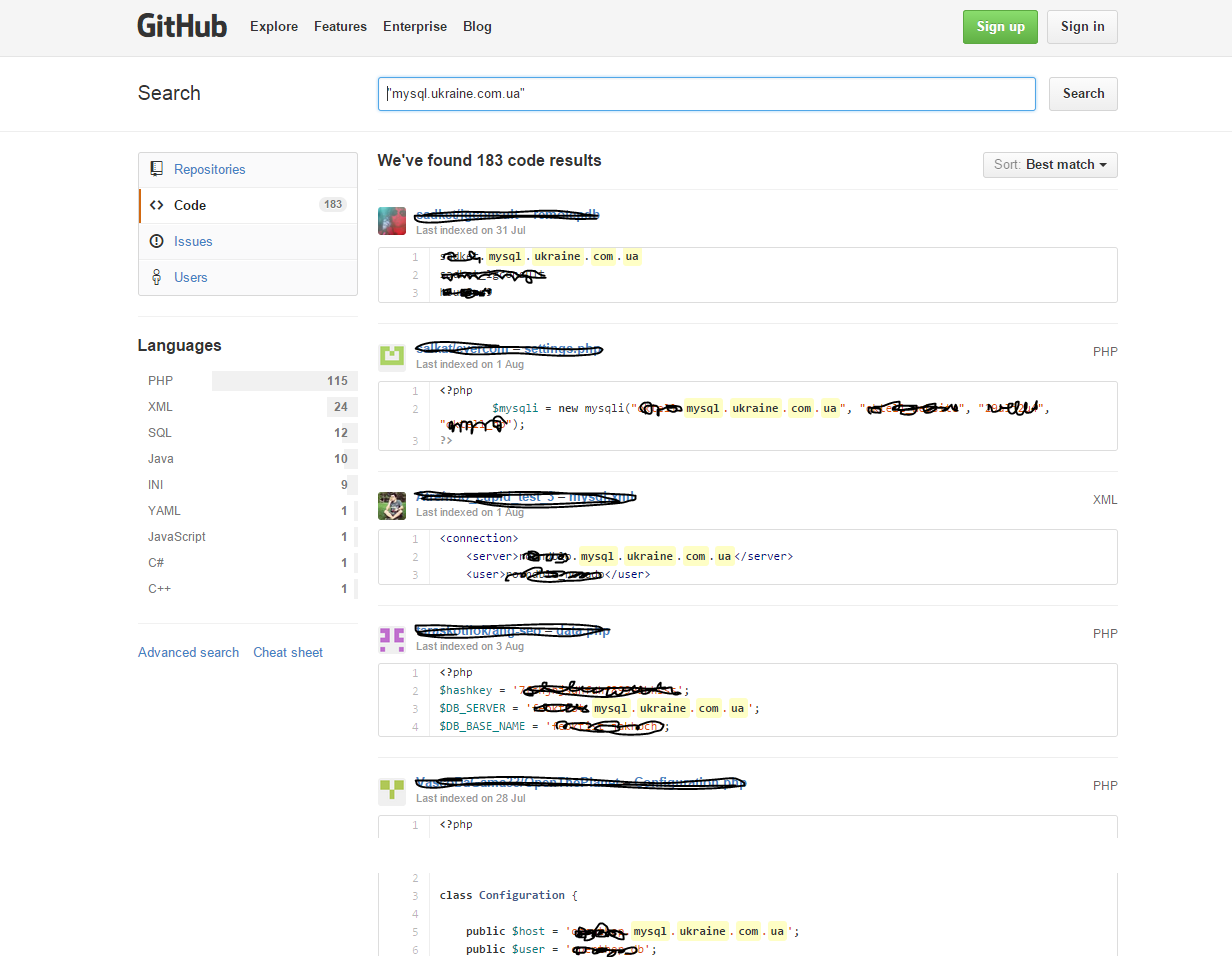

たとえば、ある人気のあるホスティングの自動生成されたMYSQLホストのマスクを使用して、再び期待される結果を取得します。

スクリーンショットを見る

さらに、これらすべてで何をする必要があるかを理解するために、多くの想像力を持つ必要はありません。

おわりに

.gitignoreファイルを使用し、構成をデプロイしないでください。