同社のブログによると、「昨日、インターネット上のSSLをサポートするサイトは200万件ありました。 今日はその数を倍にします。」

概要:無料のワイルドカード証明書、SPDYサポート、cloudflareとサーバー間のトラフィックを暗号化する機能。 猫の下で興味を持ってください。

そのため、Cloudflareの新しいオプションはユニバーサルSSLと呼ばれます。 ルートドメインとすべての第1レベルのサブドメインの両方に対して有効な証明書の発行が含まれます。 証明書は、GlobalSignとComodoによって発行されます。

(Cloudflareが無料の料金プランを利用できることで人気のあるコンテンツ配信ネットワーク(CDN)の1つであることに誰も気付いていない場合は、お知らせします)。

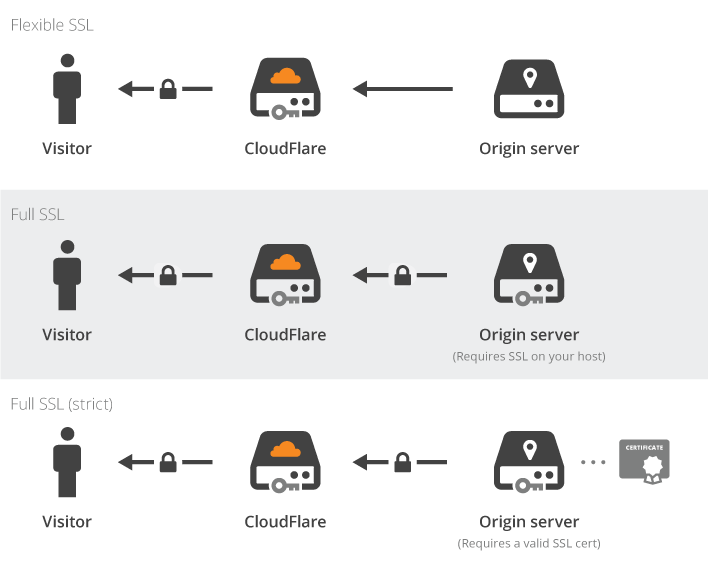

これ以降、ウェブサイトの操作の4つのスキームから選択できます:リクエスト全体の暗号化なし、3つの新しいオプション:

最初のものはサーバー側での変更を必要としませんが、トラフィックはプロキシサーバーとリソース間で平文で送信されます。

完全SSLオプションを使用すると、自己署名証明書を使用できます。これは、最初のスキームよりも信頼性が高くなく、パッシブリスニングからのみトラフィックを保護します。 したがって、3番目のオプションは推奨オプションとして呼び出されます。このオプションでは、サーバーは認識されたCAからの有効な証明書を取得する必要があります。

将来的には、サーバーとプロキシの間のチャネルを保護できる独自のCloudflare CAを使用する予定です(この場合、Cloudflare CA証明書はブラウザーで認識されません。スキームは公式の目的のためだけに計画されています)。 さらに、将来、証明書のピン留めサポートを導入する予定です。

上記の利点をすべて備えたユニバーサルSSLテクノロジーには、Cloudflareの有料プランでSSLを使用する場合と多くの違いがあります。 これにより、企業はビジネスモデルを維持し、SSLソリューションの大部分とそれに対応するプロキシサーバーの負荷増加に関連する多くの制限を同時に解決できます。

- ECDSA暗号スイートのみがサポートされています

- SNI( サーバー名表示 )を使用する

ECDSAを使用すると、「従来の」RSAアルゴリズムを使用する場合よりもサーバーの負荷が大幅に低くなります。 一方、SNIテクノロジーにより、限られた数のCloudflare IPアドレスで200万を超えるネットワーク管理サイトをホストできます。 この場合、ホスト名はTLSネゴシエーションの一部として転送されます(専用IPまたはポートを必要とする従来のスキームのように、閉じたチャネルを確立した後ではありません)。これにより、プロキシサーバーはすぐに目的の証明書を選択し、必要なリソースへの接続を確立できます。

残念ながら、これらのテクノロジーは多くの古いオペレーティングシステムやブラウザでサポートされていません。 その中でも、IE / WinXP(以前のOSを含む)とIce Cream SandwichまでのAndroidが最も強力な位置を占めています。 可能な限り多くのデバイス/オペレーティングシステムをサポートする必要がある場合は、より完全な暗号スイートを含む有料の料金表を使用することをお勧めします(論理的には、サーバーの追加の負荷を支払う必要があります)。

ユニバーサルSSLでサポートされるクライアントの完全なリストは次のとおりです。

デスクトップブラウザ

- Internet Explorer 7以降

- Firefox 2

- TLS 1.1が有効なOpera 8

- Google Chrome:

- Windows XP:Chrome 6以降

- Vista and Beyond-完全サポート

- OS X 10.5.7以降:Chrome 5.0.342.0以降

- Safari 2.1以降(OS X 10.5.6またはWindows Vista以降)。

ただし、Windows XP上のInternet ExplorerのどのバージョンもSNIをサポートしていません。

モバイルブラウザ

- iOS 4.0以降のモバイルSafari

- Android 3.0(ハニカム)+

- Windows Phone 7+

続きを読む: cloudflare blog 、 origin security

上記の欠点にもかかわらず、この技術は非常に興味深いようです(コストを考慮すると)。 HTTPSをまだ使用していない多くのサイトには、この「省略」を修正する機会があります:)あなたはどう思いますか?

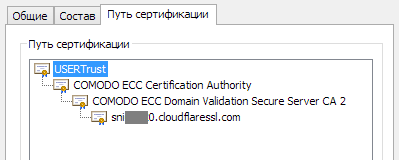

UPD:ユーザーのブラウザでは、サーバー証明書は次のようになります。