最初に、優れた脆弱性分析を行ったRobert Grahamのブログから情報を共有させてください。 次のHTTP要求を検討してください。

target = 0.0.0.0/0 port = 80 banners = true http-user-agent = shellshock-scan (http://blog.erratasec.com/2014/09/bash-shellshock-scan-of-internet.html) http-header = Cookie:() { :; }; ping -c 3 209.126.230.74 http-header = Host:() { :; }; ping -c 3 209.126.230.74 http-header = Referer:() { :; }; ping -c 3 209.126.230.74

脆弱なIPの範囲に適用された場合、次の結果が得られます。

簡単に言えば、ロバートは、特別に細工したリクエストをネットワークに送信するだけで、一連のリモートマシンにpingを送信しました。 不安は、彼がこれらのマシンに任意のコマンド(この場合は無害なping)を実行するように強制したという事実によって引き起こされます。

Bashとは何ですか、なぜ必要なのですか?

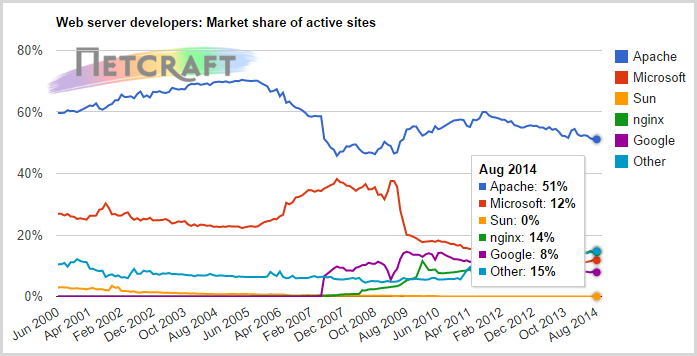

すでにトピックにいる場合は、このセクションをスキップできます。 ただし、 Bashに慣れていない場合は、以下の情報を読んで全体像を理解することをお勧めします。 Bashは、通常SSHまたはTelnet接続でLinuxおよびUnixシステムで広く使用されているコマンドシェル(インタープリター)です。 Bashは、ApacheなどのWebサーバー上のCGIスクリプトのパーサーとしても機能します。 Bashは1980年代にまでさかのぼり、以前のシェル実装(名前はBourneシェルに由来)から進化し、信じられないほど人気があります。 もちろん、他のインタープリターもありますが、LinuxおよびMac OS XにはデフォルトでBashが付属しており、ご存じのように非常に普及しています。 このインタプリタは、 「Linuxシステムで最も一般的なユーティリティの1つ」 として認識されています。 Shellshockが非常に危険な主な理由は、Bashのvalence延です。このグラフは、Bashの遍在性を視覚的に表しています。

インターネットの半分は、Apache(通常はLinuxにインストールされます)で実行されますが、それは本当に非常に多くのことです。 同じ記事では、すでに10億の既存のWebサイトの境界を越えており、それらの多くが大規模なホスティングに置かれているため、膨大な数のBashのインストールされたコピーを扱っています。 また、Webサーバー以外にも、Linuxを実行している他の多くのサーバーやデバイスを忘れないでください。 しかし、後でこれに戻ります。

Bashは、Webサイトの構成から、Webカメラなどの周辺機器のファームウェアの管理まで、幅広いシステムタスクに使用されます。 そのような機会はすべての来訪者に開かれるべきではなく、理論的には特定のアクセス権を持つ許可ユーザーのみが利用できるようにする必要があります。 理論的に。

脆弱性の本質は何ですか?

状況の重大度は、 NIST脆弱性データベースからの次の引用により推定できます 。GNU Bashから4.3は、環境変数の値の関数定義の後の末尾の文字列を処理します。これにより、リモート攻撃者は細工した環境を介して任意のコードを実行できます 。OpenSSHsshdのForceCommand機能、Apacheのmod_cgiおよびmod_cgidモジュールHTTPサーバー、不特定のDHCPクライアントによって実行されるスクリプト、および環境の設定がBashの実行から特権境界を越えて行われるその他の状況。

脆弱性には「10のうち10」のレベルが割り当てられます。つまり、どこにも悪いことはありません。 さらに、攻撃のしやすさ(アクセスの複雑さは低い)、さらに重要なことに、 CGIスクリプトを使用してBashを使用するために必要な認証の欠如を追加します。 バグ自体の本質を理解しましょう。

主な危険性は、関数を定義するBashインタープリター内で環境変数を任意に設定できる可能性にあります。 関数を定義した後、Bashがインタープリターコマンドを処理し続けると問題が始まります。これにより、コードインジェクションによる攻撃が可能になります。 ロバートの例から1行だけを見てみましょう。

http-header = Cookie:() { :; }; ping -c 3 209.126.230.74

関数の定義は

() { :; };

() { :; };

、インタープリターコマンドはpingとそのパラメーターです。 この行をBashインタープリターで処理する場合、任意のコマンドを実行できます。 Webのコンテキストでは、これはCGIスクリプトなどのメカニズムを通じて、オプションでリクエストヘッダーを通じて実行できます。 詳細情報はseclists.orgページにありますが、パスとクエリ文字列も潜在的な攻撃ベクトルになる可能性があることがわかります。

もちろん、 CGIの機能を無効にするだけで状況を緩和できます。 しかし、多くの場合、これはWebサイトに重大な影響を与え、少なくとも、動作することを確認するために広範なテストが必要になります。

上記のHTTPリクエストは単純で効率的であり、このプロトコルの多くの可能な用途の1つにすぎません。 TelnetとSSH、そして明らかにDHCPを考慮に入れると、Webサーバーへの攻撃についてのみ話しているという事実にもかかわらず、問題の規模は何度も大きくなります。 これまでのところ、 SSHでの認証後にのみ危険がありますが、将来、他の攻撃ベクトルが見つかるでしょう。

ロバートの例のように、攻撃者の能力は特定のアドレスのpingをはるかに超えていることを覚えておく必要があります。これは、リモートマシンを制御するまさにその能力のほんの一例です。 ここでの質問は、リモートマシンのインタープリターでさまざまなコマンドを実行することにより、侵入者がどのような害を及ぼす可能性があるかということです。

潜在的な結果は何ですか?

インタプリタへのアクセスを取得することは、攻撃者にとって常に大きな勝利でした。これは、適切な権限を持つサーバーの制御を取得することに等しいからです。 内部データへのアクセス、環境の再構成、マルウェアの拡散など。 可能性はほぼ無限であり、自動化されています。 多数のマシンに対して簡単に適用できるエクスプロイトの例はすでに非常に多くあります。残念ながら、インターネットWebサーバーの半分のコマンドインタープリターで任意のコードを実行することになると、可能性は非常に大きくなります。 明らかで最も厄介なのは、 内部ファイルにアクセスすることです 。 パスワードと構成を含むファイルが最も重要ですが、一般的にすべてのファイルにアクセスできます。

同じことは、リモートマシンにファイルを書き込む機能にも当てはまります。 これは、マルウェアの拡散は言うまでもなく、ページを他の人のウェブサイトに置き換える最も簡単な方法の1つです。 または、これはどうですか?

ワームに関して言えば、ターゲットシステム上に独自のコピーを作成する悪意のあるソフトウェアを意味します。 非常に効果的なワームの例は、1日以内に何百万ものWebページに感染したSamy XSSワームです。

Shellshockの危険性は、ほとんどのマシンでこの脆弱性が解決されるまで、特に初期段階で感染症の流行が始まる可能性があるという事実にもあります。 感染したマシン自体が新しい犠牲者を探して感染します。 そして今、すべての公共のマシンが危険にさらされており、企業のファイアウォールを貫通するとき、保存する場所はありません。 人々はすでにそれをすでに利用しています。 現在、実際の軍拡競争は、ギャップを開拓したい人とギャップを埋めたい人の間で本格的です。

影響を受けるBashのバージョンは何ですか?

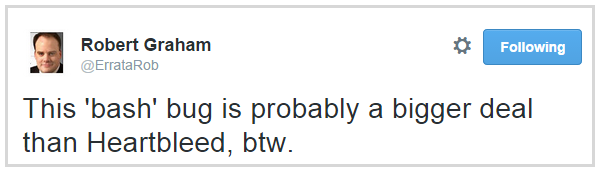

4.3を含む過去25年間のすべてのバージョン。 過去2年間OpenSSLにさらされてきたHeartbleedと比較してください。 はい、人々はバージョンを更新していますが、これは体系的に行われていません。とにかく、ShellshockはHeartbleedよりもはるかに多くのマシンを脅しています。残念ながら、この脆弱性は将来のバージョンでも持続する可能性があります。 パッチに関する情報はすでにありますが、あまり効果的ではありませんでした 。 したがって、この脆弱性は非常に慎重に監視する必要がありますが、パッチをインストールした後に忘れることができるものの1つではありません。

脆弱性はいつ発見されましたか?

私が見つけた最初の言及は、水曜日の午後2時(グリニッジ標準時)に発行されたseclists.orgの非常に短い記事にありました 。 1時間後に詳細情報が同じリソースに投稿されました 。 したがって、これは非常に「新鮮な」ニュースであり、「野生」でのエクスプロイトの大規模な出現について話すのは時期尚早です。 しかし、これはすぐに起こる可能性があり、確率は1時間ごとに増加します。前述のように、この脆弱性は過去25年間に作成されたBashのすべてのバージョンに存在します。 そのため、理論的には、これまでずっと、知識のある人々がそれを使用できました。

デバイスは危険にさらされていますか?

Bashを使用する可能性のある多くのデバイスがあるため、質問は興味深いものです。 プラグからドアロック 、 電球に至るまで、あらゆる小さなもののIPアドレスの割り当てが普及しつつあるとき、私は「モノのインターネット」(IoT)を意味します。 多くの「インターネット関連」では、組み込みのLinuxバージョンとBashを使用しています。 同じデバイスがすでに深刻なセキュリティホールを示しています。たとえば、 LIFX電球からWi-Fi識別データを取得できます 。 そのため、Shellshockのような脆弱性がなくても、あらゆる種類のデバイスとオブジェクトをネットワークに接続することで、以前は絶対に安全であった領域で多くの新しい脆弱性が発生する状況になりました。これは私たちに多くの新しい課題を提示します。 たとえば、電球に定期的にパッチを貼ることを考えている人はいますか? そのようなデバイスの「耐久性」を考えると、誰もがファームウェアのサポートに従事することはまずありません。 数年前に起こったTrendnetカメラの話を思い出してください。 間違いなく、膨大な数のソフトウェアがまだネットワークに接続されたままになっています。ソフトウェアを更新するという観点からすれば、置き忘れる方がはるかに簡単だからです。 所有者が自分が撮影されていることすら知らない場合、そのようなカメラからの写真の公開に完全に専念するTwitterアカウントがあります。 これは大きな問題です。周辺機器のソフトウェアを更新するのは難しい場合が多いため、時間の経過とともに、あらゆる種類の脆弱性を持つより多くの機器やオブジェクトに取り囲まれます。

しかし、Bashインタープリターは、ホームルーターなどの多くの使い慣れたデバイスにも既に存在しています。 最後にファームウェアを更新したのはいつですか? もちろん、このテキストを読めば、おそらくそのようなことを定期的に行っている人の一人でしょう。 しかし、一般ユーザーはそれについても考えていません。

マイクロソフトのソフトウェアですべてが機能します。心配する必要がありますか?

短い答えはノー、長い答えはイエスです。 Bash for Windowsのバージョンが存在するという事実にもかかわらず、このユーティリティはこのエコシステムでは普及していません。 ShellshockのWindowsバージョンのBashが脆弱かどうかも不明です。ただし、Windows環境のみで作業しているという事実は、ネットワーク上の特定のタスクを処理するマシンでBashが利用できないことを意味するものではありません。 説明写真として、 Nick Craverの投稿からイラストを挙げたいと思います。

ご覧のとおり、トラフィックはWindows環境からWindows以外のデバイスを経由して流れます。 ファイアウォールに対する権限を持つコンポーネントがありますが、これはShellshockを使用して実行できますか?

私はシステム管理者ですが、何ができますか?

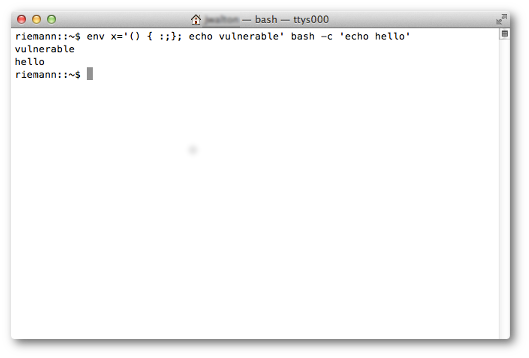

まず、危険にさらされているかどうかを判断するのは非常に簡単です。 インタプリタでこのコマンドを実行するだけです(元のコマンド-約Pkruglovを少し変更することができました): env X="() { :;} ; echo busted" bash -c "echo stuff"

「無効」が表示された場合、脆弱性が存在しています。

もちろん、最初に穴を閉じる必要があります。 このパッチにより、Bash関数の最後に他の人のコードが実行されるリスクが大幅に削減されます。 Red Hatなどの多くのLinuxディストリビューションの手順はすでに登場しているので、できるだけ早くそれを行います(実際、ほとんどのディストリビューションのパッチはすでにリリースされています-pkruglovに注意してください)。

侵入検知システム(IDS)を更新するための手順はすでに登場しており、特にパッチをインストールする前に長期間のテストが必要な組織では、すぐにそれらを採用する必要があります。 Qualysプロバイダーは、攻撃を特定する独自の方法を提案しており、おそらく他の多くのIDSプロバイダーがこの問題に取り組んでいます。

より劇的な方法には、Bashを別のインタープリターに置き換えるか、リスクのあるシステムをブロックすることが含まれます。 どちらの方法も広範囲に影響する可能性があるため、軽率に使用しないでください。 しかし、それがまさにShellshockの主な機能になる可能性があります。 実際のビジネスに深刻な影響を与える可能性のある困難な決定を迅速に採用し、潜在的にはるかに大きな損害を回避します。

もう1つの質問はもっと深刻です。Shellshockは以前に誰かが操作したことがありますか? 攻撃ベクトルが修正されなかったかどうかを判断することは困難です。 そして、攻撃がHTTPまたはPOSTリクエストを介して実行される場合、これはしばしば起こりません。 「Shellshockを介して攻撃されたのか」と尋ねられた場合、最も一般的な答えは次のとおりです。この脆弱性を閉じたという証拠はありません。 これにより、Webサイトや他のシステムの所有者は、それらが侵害されたかどうかについて不愉快な疑念を抱くようになります。

私はユーザーですが、何ができますか?

特定の状況に依存します。 Mac OS Xを使用している場合、この脆弱性は標準の更新メカニズムを使用して簡単に(できればすぐに)終了します。 あなたが危険にさらされているかどうかをテストすることは簡単です:

これは単純なテストですが、平均的なMacユーザーは簡単にアドバイスに従ってBashを再コンパイルできるとは思いません。

より心配なのは、ルーターなど、ソフトウェアの更新が難しいデバイスです。 この問題は、ルーターがプロバイダーによってレンタルされることが多く、ユーザーがコントロールパネルにアクセスできないという事実によって悪化します。 これに膨大な数のモデルを掛けます。 同時に、ルーターのフラッシュも平均的なユーザーの通常のタスクのリストに含まれていません。

要するに、ユーザー向けのヒントは次のとおりです。セキュリティ更新プログラムをインストールし、ファームウェアで使用する機器のプロバイダーおよびサプライヤーのアドバイスを無視しないでください。 このようなメッセージは、多くの場合、「ファッショナブルな」ユーザーの恐怖を悪用するフィッシング攻撃中に届く、情報を求めるメールやソフトウェアの起動方法に関する指示を与えるメールに注意してください。

まとめ

どうやら、私たちはこの脆弱性の深さについての研究のまさに始まりに過ぎません。 もちろん、多くの類似点がHeartbleedで描かれ、いくつかの点で私たちを助けました。 Heartbleedの例を使用すると、状況が非常に急速に悪化する可能性があることがわかっており、結果を非常に長い間かき集めています。しかし、この場合、すべてがHeartbleedよりもはるかに悪い可能性があります。 その脆弱性により、感染したマシンのメモリ内の少量のデータへのリモートアクセスが許可された場合、Shellshockは任意のコードを挿入することを可能にします。これは潜在的にはるかに危険です。 この点で、私はロバートに同意します。

1日か2日経つと思いますが、これらは単なる花であることがわかります。

UPD。 継続中-bash www.linux.org.ru/news/security/10892232で新しい脆弱性が発見されました

脆弱性をチェックするための汎用スクリプトgithub.com/hannob/bashcheck