近年、さまざまなセキュリティツールにとって、大きなデータフローの分析は深刻な問題になっています。 脆弱性スキャナーとファイアウォール、インシデント管理システム、DLPモジュール-これらはすべて、毎日、毎時間、さらには毎分集約される数千のイベントを処理します。 セキュリティの専門家がこれらの無限のログを手動で解析することは非常に困難です。 また、保護の効率が低下します。システムが重大な脆弱性または攻撃を検出した場合でも、他の多くのメッセージの中でこの発見に気付くまでに時間がかかります。

夏には、「 SIEMで見逃すもの 」 と呼ばれる小さなコンテストを開催しました。 最新のセキュリティ監視システムに関するフィードバックを送信した情報セキュリティの専門家のほぼ全員が、最も重要な結果に専門家を集中させるためにデータを自動的にソートおよび視覚化する「スマート」インターフェースの必要性を指摘しました。

MaxPatrolセキュリティおよびコンプライアンス監視システムのユーザーの間でも同様の要求が発生しました。 このシステムは、世界最大の脆弱性データベースの1つを使用して、数万のノードを持つ大企業、銀行、電気通信、および産業企業のインフラストラクチャをスキャンします。 監査結果のレコード数がどの順序で記述されているか想像できます!

スキャナーの以前のバージョンでは、このようなフローは想定されていなかったため、インターフェースは非常にシンプルでした。 ただし、データの量とともに、スキャン結果を使用してさまざまな分析機能を実装したい顧客の要望も高まりました。 見つかった脆弱性のうち、最も危険なものはどれですか? 会社のどの部門が最も弱いリンクですか? 新しい自慢のアンチウイルスの導入後、セキュリティのレベルは向上しましたか?

同様の質問に答えて、当社の開発者は、クライアントが指定した基準に従って分析レポートを構築するためのシステムを作成するためのさまざまなアプローチを試みました。 たとえば、場合によっては、MaxPatrol XMLレポートはExcelのマクロを使用して単純に処理されました。 その後、Microsoft SQL Server Reporting Servicesと別のMS SQL Serverデータベースに基づくレポートモジュールが、クライアントの1つに実装されました。 最終的に、すべての顧客の利益を満たす、より汎用性の高いビジネスインテリジェンスクラスソリューションが必要であることが明らかになりました。

テクノロジー

BIソリューションの基本的な要件は長い間知られています。 一方では、さまざまな情報システムから統合レポートの統合システムを構築する機会です。 一方、あらゆるレベルでデータを受信および処理する速度を低下させます。 これら2つの要件は互いに矛盾しており、普遍的で高度にインタラクティブなインターフェイスを作成するという古典的な極端なタスクを表しています。

比較分析の結果、Positive Technologies Reporting Portal(PT RP)のテクノロジープラットフォームとしてQlikViewプラットフォームが選択されました。 2つの重要な技術的特徴によって区別されます。

- 連想データモデル。キーフィールドによって関連付けられたテーブルです。 このモデルは、データのロード時に動的に作成されますが、同じ名前のフィールドは互いに関連付けられます。 ユーザーが1つのテーブルの値を選択すると、他のテーブルのすべての関連する値が自動的に選択されます。

- リレーショナルDBMSを使用する代わりに、メモリ内クエリ処理。 これにより、非常に高いパフォーマンスが保証され、データソースへの絶え間ないアクセスのために動作が遅くなる従来のビジネス分析ツールの問題がなくなります。

簡単に言えば、PT RPの作業は次のように説明できます。 MaxPatrolセキュリティ監視システムは、指定された期間のスキャンレポートをXML形式で生成します。 これらのXMLレポートは、特別なツールを使用して、中間ストレージ(MS SQL Serverに基づくデータベース)にインポートされます。 このデータベースでは、スキャンデータが組織データと比較されます:企業構造、ノードのグループ化と入力、スキャンスケジュールなど。その後、中間データベースからの統合データがBIシステムによって分析され、指定されたリスト、インジケーター、変更スケジュールの形式でWebポータルに表示されますKPIメトリックとメトリック。

特徴

ポータルに表示するものをどのように選択したかについてのいくつかの言葉。 もちろん、簡単に言うことができます:クライアントが望んでいるもの。 ただし、実際には、クライアント自体が取得できる安全インジケータの種類と、それらをより適切に表示する方法を常に理解しているわけではありません。 これは、すべてのお客様がスキャンデータを個別に分析する準備ができていない理由の1つです。ただし、XML形式の統合バスはこうした機会をお客様に提供します。

そのため、レポートポータルは、長年の経験の結果としてスペシャリストによって開発された一連の形式とシナリオと、カスタマイズの可能性および任意の拒否されたレポートの形成を組み合わせています。

「私たちの」フォーマットとスクリプトとは何ですか? これは、たとえば、上級ユーザー、セキュリティスペシャリスト、IT部門の従業員など、さまざまなユーザーグループの観点からクライアントの実際の現実に投影できるデータの高レベルのプレゼンテーションです。 通常、これらすべての人々は、情報の明らかな冗長性と不十分なプロセス制御を伴う巨大なレポートを交換せざるを得ません。 私たちは、共同でデータを調査し、非常に必要なデータのスライスを交換し、自分と他の両方の作業の進行状況を視覚的に確認できる共通のツールを提供したかったのです。

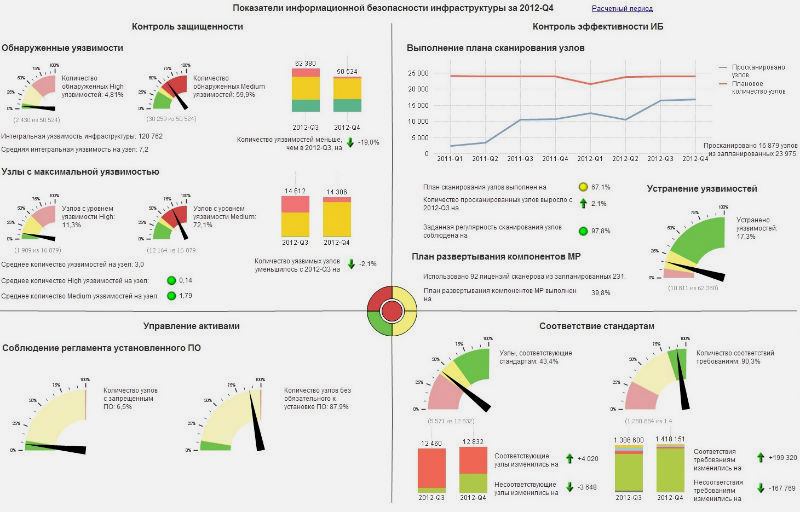

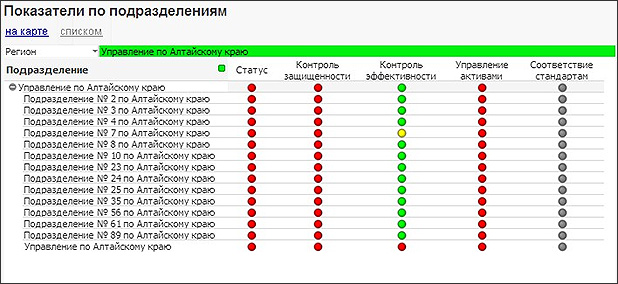

それでは、どのように見えるか見てみましょう。 設定されたしきい値に応じて、安全インジケータのステータスは色分けされます:標準-緑、超過-黄色、重大な超過-赤、未定義のステータス-灰色。 ポータルのメインページの中央要素には、セキュリティステータスの概要インジケータが表示されます。 しかし、どのような指標になることができます:

- セキュリティ管理:さまざまなレベルで検出された脆弱性の割合と、脆弱性が検出されたノードの数、および前のレポート期間と比較したこれらの指標の変化。

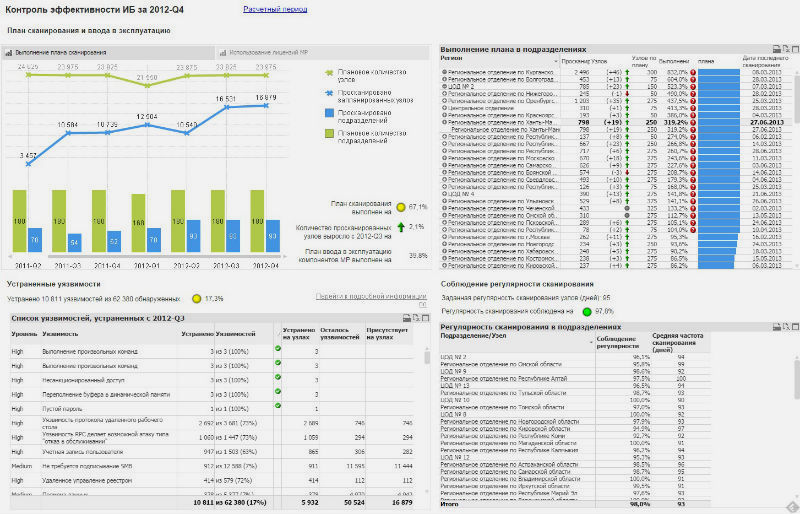

- 情報セキュリティの有効性の監視:排除された脆弱性の割合、MPコンポーネントのスキャンおよびコミッションの計画への準拠、スキャンされたノードの数の変更。

- 標準への準拠:州、業界、および企業の安全基準への準拠に関する現在の状態と監査のダイナミクス。

- 資産管理:インストール済みソフトウェアのインベントリと制御:必須、禁止、およびサポートされているソフトウェアと、検証の対象となる他のすべてのソフトウェアを区別します。

レポート期間の選択は、あらゆる指標の遡及的分析に使用できます。

ポータルは、ノードまたはオペレーティングシステムの種類ごとに、インフラストラクチャ全体と個々の部門と地域の両方について、選択した情報セキュリティインジケータを表示できます。 同時に、データは地図や特定のクライアントに適した他の図で視覚化できます。データは、建物やオフィスの図、ネットワーク図、または責任者のリストを含む組織図です。 ちなみに、高度に分散されたインフラストラクチャでこのようなデータを実際に統合することは、情報セキュリティの専門家にとって長年の頭痛の種です。 地域からのデータの配信、および専門家の推奨事項の「戻り」とこれらの推奨事項の実装の監視には、適切な自動化を行わずにかなりの時間がかかる場合があります。

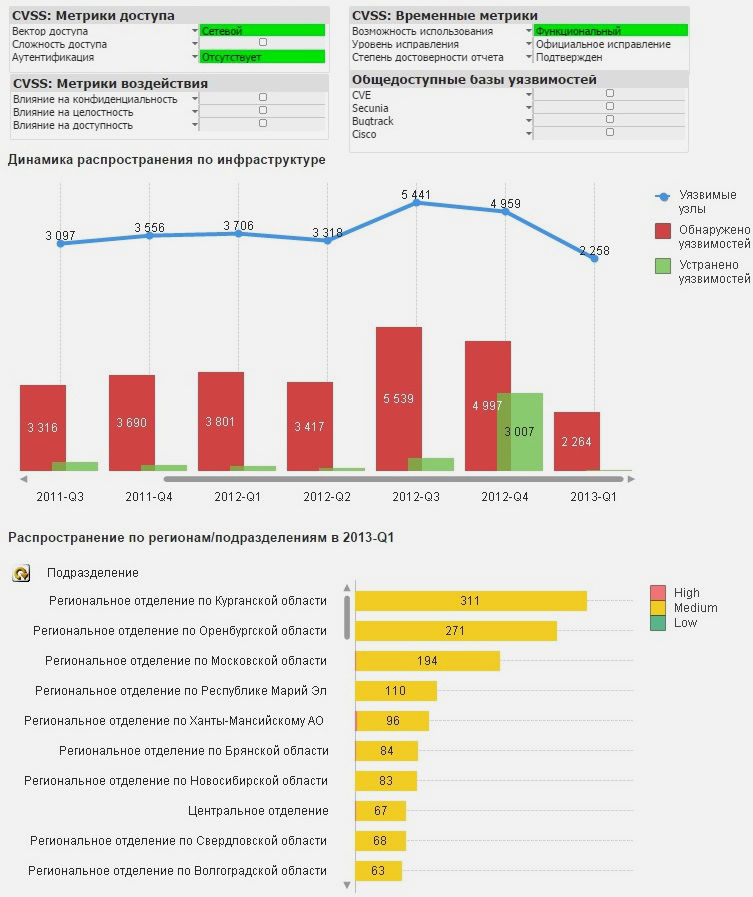

検出された脆弱性は、CVSS標準のメトリック(たとえば、最も重要なものを選択)でフィルタリングし、インフラストラクチャ全体の脆弱性の分布と除去のダイナミクスを確認することができます。

さらに、ポータルには、柔軟な設定とさまざまなシナリオの使用によって実現される多くの機能があります。

実装プラクティスとその他の詳細

PTレポートポータルは、2013年春にポジティブハックデイズIII実用セキュリティフォーラムで初めて専門家コミュニティに紹介されました。 現在、このソリューションを使用しているロシア最大の銀行の1つを含む複数の顧客が既に存在しています。

この作業の実用的な詳細や、情報セキュリティの分野でビジネスインテリジェンスツールを使用するその他の機能に関心がある場合は、9月18日木曜日の14:00に、当社のWebサイトでウェビナーでPositive Technologiesの専門家に質問できます。

更新:そして、木曜日にウェビナーの時間がない場合は、数日待ってください-同じサイトでウェビナーエントリを公開します: www.ptsecurity.ru/lab/webinars