数年前、州は、標的型攻撃は州のセキュリティに対する脅威であると決定しました。 今年、国防省に基づいて、軍事情報システムと通信システムを保護するために特別な情報セキュリティ部隊が設立されました。 同時に、銀行、大規模な小売、石油およびガス会社、その他の大企業は民間部門に属しています。 私たちは彼らと他の市民チームによって保護されています。

通常、誘導攻撃の特徴は次のとおりです。

- 専門家グループは、通常、金銭的または注文によって動機付けられます。 ランダムな目標はまれであり、最も頻繁に選択される産業セグメントまたは個々の企業です。

- 最も一般的なベクトルは、0デイとソーシャルエンジニアリングの組み合わせです。 0日の脆弱性は、大規模な攻撃のために特別な「スカウト」から購入されることがよくあります。

- 攻撃が検出されて停止した場合、別のベクトルに早期に戻る可能性が高くなります。 攻撃は結果に行きます。

- 主な目標は、企業秘密、ソースコード、トップマネジメントの対応です。

- 最初の攻撃の後の可能な戻り。 グループが10年後に戻ったときに、攻撃を受けたNortelの例がありました。

- 攻撃は隠されており、通常、ここには見せびらかしはありません。 優先順位は、ログと他のトレースを可能な限り消去することです。

銀行、小売店、保険、その他多くの防衛施設があります。 練習と解決策について説明します。

攻撃コース

RSA Red October攻撃

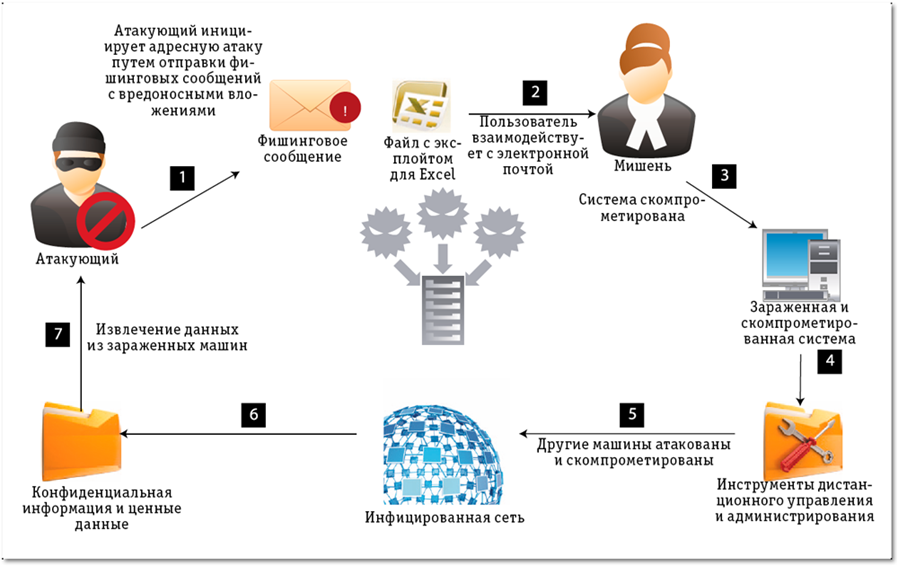

原則として、攻撃は標準的な原則に従って展開します。

- 探査とデータ収集。 ソーシャルネットワーク、特にLinkedIn、従業員とその名前、接続の階層がスキャンされます。 ネットワークアーキテクチャは技術的な方法で調査され、サービスのIPアドレス、機器およびソフトウェアソリューションに関する情報、および使用される保護手段に関する情報が収集されます。

- 原則として、攻撃ベクトルが選択されます。主な質問は、DMZにマルウェアを配信する方法です。 ロードアップル(奥の部屋のフラッシュドライブ)から、会社のユーザーが訪問する感染サイトまで、何でもかまいません。 多くの場合、会社の防御は非常に優れているため、最終的なターゲット内で配信ベクトルを取得するには、セキュリティプロバイダーの1つに対する別の標的型攻撃が必要です。 RSAをハッキングすると、マスターキーが盗まれ、他の企業を攻撃するために使用されました。

- 侵入は、原則として、ネットワークノードの1つに対する制御がキャプチャされて直接実行されます。 マルウェアはメインモジュールをダウンロードまたは補完し、このノードから拡散を開始し、ネットワークへの影響と権限を徐々に増やします。

- 影響力の統合があります。 このステップでは、保護装置の活動が抑制され、マルウェアは問題を解決するために必要なほぼ完全な制御を受け取ります。

- 情報を検索します。 原則として、データストレージの中間サーバー、たとえば更新サーバーが感染します。 グループは、ネットワークから抽出する必要のある、それに関する興味深いすべてを収集します。 多くの場合、日と週はデータ取得プロセスに入ります。

- 抽出。 中間サーバーは、データをセグメント化し、アーカイブし、非表示にし(暗号化またはステガノグラフィーを使用)、送信します。 メソッド-たとえば、重要なデータを技術的なトラフィックに混合するなど、エキゾチックなものも。

- トレースを非表示にします。

- 影響を最小限に抑えます。 通常、マルウェアのすべてのアクティブなコンポーネントが削除され、将来の会議の場合にコードを再作成またはダウンロードできる小さなブックマークのみが残ります。

気晴らし

世界の慣例によれば、こうした攻撃は、ネットワーク内の非典型的な活動の形でスキャンの初期段階でも検出できるため、非常に頻繁に変装を必要とします。 これを行うために、ターゲットに対する強力なDDoS攻撃が頻繁に開始されます。 これは、セキュリティ専門家を標的の側面からそらし、実際の攻撃ベクトルの外科的動きを隠すのに役立ちます。

保護具の例:

- NG FWクラスシステム(Check Point、Stonesoft、HP Tipping Point);

- 潜在的に危険なファイルを検出するシステム(サンドボックス)(チェックポイント、マカフィー、FireEye);

- 専用のWebアプリケーションセキュリティツール(WAF)(Imperva SecureSphere WAF、Radware AppWall、Fortinet Fortiweb);

- ネットワークトラフィック異常検出システム(StealthWatch、RSA NetWitness、Solera Networks);

- MEインフラストラクチャ設定の分析および最適化システム(Algosec、Tufin、RedSeal、SkyBox);

- コードセキュリティ監査(HP Fortify、Digital Security ERPScan CheckCode、IBM AppScan Source);

- インターネットバンキングシステムにアクセスする際の詐欺に対する保護(Versafe);

- デジタルフォレンジック分析とインシデントレスポンス(AccessData);

- DDoS保護システム(ハードウェア-Radware DefensePRO、ARBOR PRAVAIL、チェックポイントDDoSプロテクター。サービス-カスペルスキーDDoS防止、QRATOR HLL)。

反作用(理論)

- データ収集段階では、ネットワーク攻撃を検出および防止するためのファイアウォールとシステムが従来から使用されています。 主な問題は、原則として、遅いスキャンを検出しないことです。 NG FW(次世代ファイアウォール)を使用すると、ネットワークイベントを関連付け、攻撃の一部を関連付け、全体像を確認できます。 たとえば、時刻の異常、新しいポートのトラフィックなどを調査します。

- 侵入段階では、要求の従来のフィルタリング、侵入防止システム、ゲートウェイ上の「重い」ものを含むウイルス対策が現在適用されています。 NG FWシステムに加えて、トラップとサンドボックスという2つの方法が使用されます。 トラップは、ネットワーク内の擬似的に脆弱なサービスであり、その唯一の目的は攻撃を引き継いでアラームを発生させることです。 サンドボックスは、次のように侵入をブロックします。 ユーザーがアーカイブ付きのメールを受信するとします。 ユーザーに配信される3分以内に、サンドボックスはこのアーカイブを「ダウンロード」します。 まず、内部に3つのファイルがあり、1つは実行可能ファイルであり、他の2つのファイルからその断片を収集し、プロセスを作成してレジストリにキーを書き込みます。 多くのマルウェアがハイパーバイザーモードを完全に検出し、アクティブ化されないため、タスクは通常のマシンをシミュレートすることです。 最新のサンドボックスには、ネットワークアクティビティシミュレーターがあり(マルウェアがコマンドセンターから「回答」を受け取ることさえ可能)、静的な逆アセンブリと動的なコード分析の両方を使用し、さまざまな環境がマルウェアに提供されます-サーバー、ユーザーなど、現在の標準画像から直接ネットワーク。 どのコードが何をしているかを確認できるGUIがあります。

- 侵入がすでに通過している場合は、脅威をローカライズしてデータ抽出を防ぐ必要があります。 このために、ログを分析し、ネットワーク上のマルウェアの配布パスを追跡するインシデント調査システムが使用されます。 抽出がまだ存在する場合、これらの同じシステムは、何が持ち去られたかを正確に理解するのに役立ちます。 たとえば、Sonyは抽出前にインフラストラクチャへの最初の攻撃をブロックし、称賛し始めましたが、ご存じのように、ベクターはまだ存在していました。

- この次の段階では、すでに公式調査を開始して裁判所に行く必要があります。 裁判所は攻撃の証拠を必要としています。 ネットワーク経由で収集しようとしたことがありますか? そのため、同じフォレンジック分析でインフラストラクチャのキャストを取得し、現在の数値に関する詳細なレポートを作成してから、デジタル署名でそれを閉じることができます。 また、アメリカの裁判所は、すべての記憶、プロセスのリスト、ログなどを証拠として含む、このような非常に重いファイルをすでに受け入れています。 彼らはゆっくりと落ち着いて選ぶことができます。

対抗策(実践)

私たちには、大規模な小売ネットワークである顧客がいます。そのインフラストラクチャは、数か月前から継続的な直接攻撃を受けています。 IP範囲が広い大規模なボットネットが機能し、エクスプロイトに侵入しようとする試みと古き良きブルートフォースの両方が使用されます。 これにはすべて、DDoSの波が伴います。 この機会に攻撃の終わりが見えるまで(そしてそのあと2年)詳細を伝えることができないので、このようなシステムを保護するために理論的に何をするかを示します。 さらに、それは総当たりで知られていない未開封のサービスに置き換わります。

- ネットワークセキュリティ機能を新しい世代に更新して、遅いイベントを分析し、非標準のデータ収集アルゴリズムを見て、マルウェアチャネルを解読します。

- ホスト間のデータフローのプロファイルを作成し、これに対する制御を確立します。

- ネットワークルールの制限を規定します。

- 内部から脆弱性を検索するためのシステムを定期的に起動します。これらはネットワーク上で実行され、すべての悪いものを攻撃しようとするユーティリティのセットです。 私は、鉄と未更新のソフトウェアの非公開のエクスプロイトの標準リストを取得します。

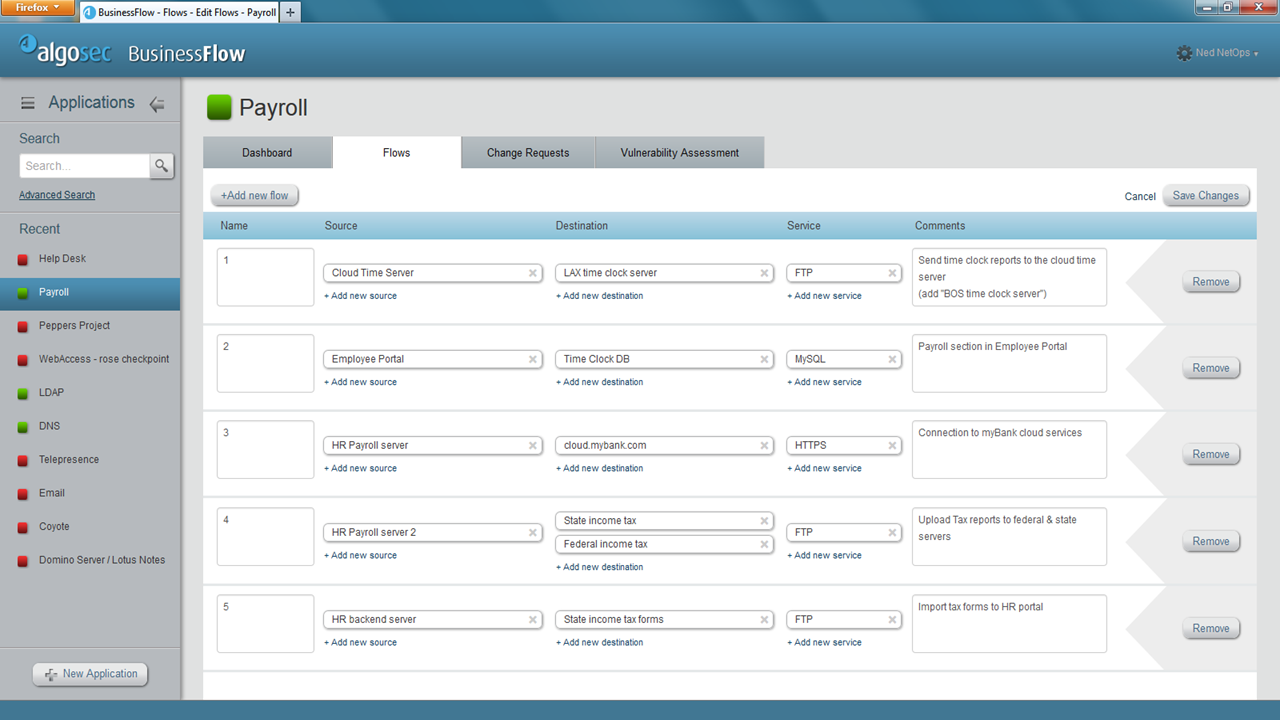

- 週に一度、設定の最適化を検討します。これらは、ノード(中間機器を含む)のネットワークルールを分析し、速度に優先順位を付け、明示的な幼稚な妨害を探し、ベストプラクティスの確立に役立つユーティリティです。 非常に便利ですが、非常に高価なソリューションです。 ところで、それらは、フィルタリングのために中間デバイスのサポートから削除されたアプリケーションの穴を閉じるのに役立ちます。

- 強力なDDoSの場合、最大30秒でトラフィックを転送するために、メインチャネルにあるデータクリーニングセンターに接続します(ロシアにはそのようなものがいくつかあります)。

- ハッカーグループの行動に関する知識ベースに接続します。 ハッカーフォーラムを読んだり、マイナーな脆弱性をマージしたりするなど、この環境で信頼性を獲得する特別なチームがあります。 それらは新しい方法とツールを示しています。

Algosec、IT部門の責任者(セキュリティではない)の基本的なルールを設定するためのGUIの例

コード保護

企業がコードを開発している場合、多くの場合、コード自体が攻撃およびブックマークの導入の標的になります。 このような状況では、システムを使用してコードの整合性をチェックし、コードへの呼び出しを分析し、ソースの変更をマップします。 一般的なケースでは、特定のサイトに誰を向けるべきではないが、何かを向けて追加したのかを理解することができます。 並行して、脆弱性の静的分析が実行されます。

ユーザー保護

銀行業界で最も頻繁に見られるベクトルの1つは、サーバー部分ではなくユーザー機器への攻撃です。 一般的な例は、フォーム送信ボタンをクリックすると、資金を転送するためのアカウントと支払い金額を変更できるトロイの木馬です。 ISの一部の銀行は、ユーザー機器が故意に信頼性が低いという事実から進んでおり、そのような攻撃から保護されています。

事例

セキュリティの場合の問題は、発生していない攻撃の成功が成功と見なされるかどうかです。 たとえば、ロシアのRSNetの類似物であるInfostruktura(リトアニア)の状況があります。その例は示唆的なものです。 同社はリトアニア政府に通信サービスを提供しています。 AMSコンプレックス全体を使用して、政府のサイトおよび一部の商業施設(200以上のサイト)を保護します。 AppWall、DP、Alteonを使用し、すべてのレベルの攻撃を2年以上反映します。 昨年の欧州フォーラムでのリトアニアへの大規模な攻撃に耐えた唯一のプロバイダー。 しかし、もちろん、最高の防御策は、攻撃が高すぎるために攻撃が発生しない場合です。 興味があれば、plutsik @ croc.ruへのリクエストに応じてあなたの地域でより多くのケースを提供します。

まとめ

大企業に対する攻撃は神話ではありません。 現在、お客様の1人は1日に数十種類の攻撃を受けており、もう1人はすでに毎週行われているDDoSから保護されています。 理論的には、十分な注意を払って、情報セキュリティの分野での盾と剣の競争が継続しており、バランスが維持されています。 唯一の効果的な脆弱性は人です。 コエンジニアリングは、最も効果的で時代を超越した技術です。 また、ユーザートレーニングのタスクと定期的な演習は、技術的な側面だけでなく、顧客の担当者の側面にもあります。