誰に対しても再帰DNSサーバーを開くという私の実験は非常に成功したため、ゲームのルールを緊急に変更する必要がありました。 再帰DNSを完全に閉じる代わりに、RPZ(応答ポリシーゾーン)メカニズムを使用して、攻撃ドメインで最も人気のあるドメインへのアクセスを制限することにしました。

RPZはバインドDNSサーバーの機能であり、適切に使用することで次の問題を解決できます。

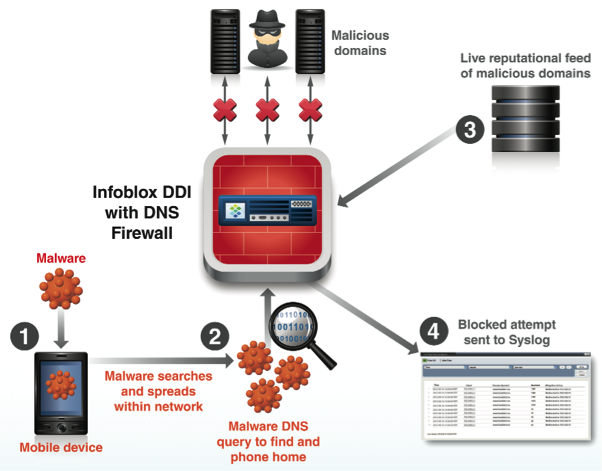

- コントロールセンター(C&C)とのボットネットおよびマルウェア通信をブロックします。

- キャッシングDNSおよび通信チャネルの負荷を軽減します。

- 「禁止」サイトのリストへのアクセスをブロックします(企業とプロバイダーの両方)。

- ユーザーをローカルリソースにリダイレクトします。

ボットネットとマルウェアの通信をブロックする

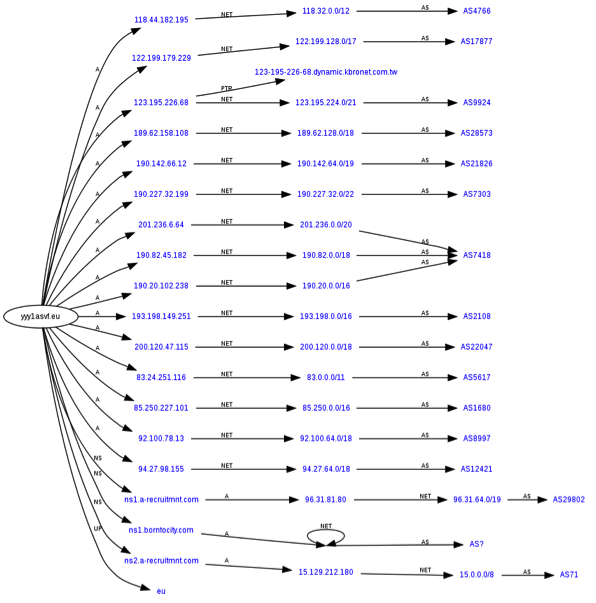

| 多くのボットネットおよびマルウェアは、管理センター(C&C)と通信するためにDNSを使用します。これにより、ボットネットを識別して対処するプロセスが複雑になります。 そのような技術の例は、FastFlux(2006年11月以来知られている)およびDGA(ドメイン生成アルゴリズム)です。

FastFlux-C&Cとの通信には、頻繁に変更される多数のAレコード(TTL-5分)を持つドメインが使用されます。 より複雑な実装では、これらのエントリは、プロキシとして機能する感染/ハッキングされたサーバーおよびコンピューターを指す場合があります。 IPを介したこのようなマルウェアの通信をブロックすることは、その数が多く頻繁に変更されるため不可能です。 BredoLabは、FastFluxテクノロジーを使用した有名なボットネットの1つです。 BredoLabが使用されました。他のマルウェア(Zbot別名Zeus、SpyEye、TDSS、HareBot、Blakken別名Black Energy 2)をコンピューターに感染させ、スパムを送信して攻撃を行うために使用されました。 BredoLabの詳細については、 こちらをご覧ください 。 |

| DGAテクノロジーを使用して、マルウェアは特定のルールに従って多数(最大5万)のドメインを生成します。その一部は毎日チェックされ、C&Cと通信するために毎日使用されます。

Cryptolocker-これまでで最も有名なランサムウェアプログラムの1つ-このアルゴリズムを使用しました。 コンピューターが感染した後、CryptolockerはC&Cへの接続を試み、接続に成功すると、暗号化に使用される公開キーをダウンロードしました。 lcxgidtthdjje.org、kdavymybmdrew.biz、dhlfdoukwrhjc.co.uk、xodeaxjmnxvpv.ruは、Cryptolockerが使用するドメインの例です。 これらの脅威を防ぐために、RPZを使用して、C&Cとのマルウェア通信をブロックできます。 このような脅威から保護するためのRPZゾーンは、手動で(専用のフォーラム、ブログ、Webサイトのデータを使用して)維持するか、サブスクリプションサービスを使用できます。 |  |

- SpamHaus-サブスクリプションのコストは、組織のタイプとユーザー数によって異なります。

- Surbl-サブスクリプションのコストは、組織のタイプとユーザー数によって異なります。

- InternetIdentity-コストは明確ではありません。

- ThreatStop-ブランド名DNS FirewallでInfobloxが販売するサブスクリプション。 コストはデバイスのモデルによって異なります。 9月18日に、Infobloxはこのトピックに関するロシア語のウェビナーを開催します 。 ここで登録できます 。

キャッシングDNSおよび通信チャネルの負荷を軽減する

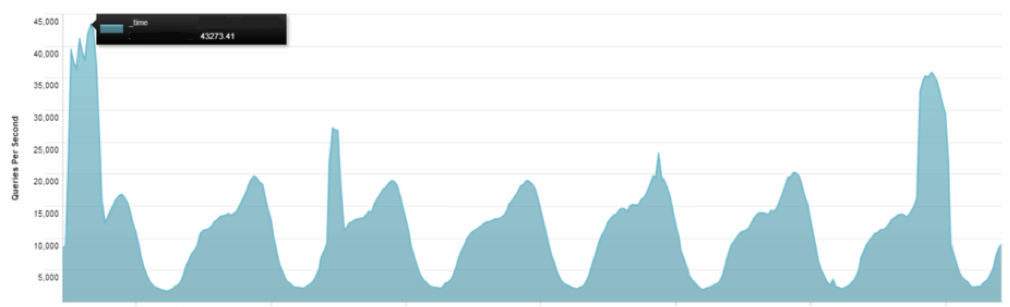

ボットネットエージェントのアクティビティは、キャッシングDNSおよび通信チャネルの負荷を大幅に増加させる可能性があります。 すべての「正しい」管理者は、キャッシングDNSサーバーへのアクセスを制限し、このトラフィックは許可されたクライアントから来ます。 DNSサーバーのスプリアス負荷は、一定の場合と定期的な場合があります。

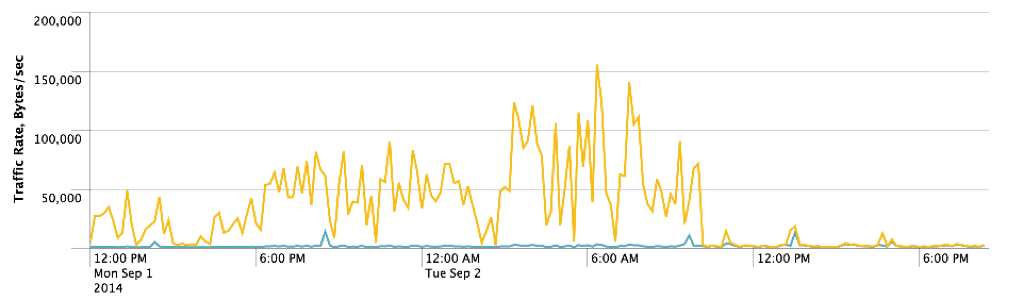

上記の図では、2時間で、負荷は標準の1秒あたり15,000リクエストから43,000リクエストに増加しました。 攻撃では、増幅が使用され、サーバーの応答(4K)は要求を60倍超えました。 したがって、1秒あたり28,000リクエストの追加負荷により、875 Mb / sの発信トラフィックが生成されました。

ネットワークの1つ/モスクワの電気通信事業者(私が接続している)の16をスキャンしました。 夕方には、DNSクエリに応答し、インターネットからアクセス可能な69台のデバイスが見つかりました。 私の(パラメーターの平均)Linksys EA3200ルーターは、毎秒1000リクエスト(4Kbパケットサイズ)から毎秒3500リクエスト(小さいパケットサイズ)まで処理できます。 つまり 、 0.5Mb / sの着信トラフィックで31Mb / sの発信トラフィックを生成します。 つまり、 69台の検出されたデバイスが2 Gb / sのストリームを生成し 、オペレーターのネットワークに大幅に負荷をかけることができます。

私のオープン再帰DNS(前の記事を参照 )上のすべての偽トラフィックは、webpanel.sk、energystar.gov、およびdoleta.govの3つのドメインのみによって生成されました。

これらのドメインをRPZでブロックすることで(答えにNODATAを使用しました)、要求のサイズがサーバーの応答のサイズとほぼ一致するため、ネットワークの負荷を減らすことができました。 攻撃を行うことは無意味になりました。

禁止サイトのリストへのアクセスをブロックする

禁止サイトのリストを通じてドメインへのアクセスをブロックすることは、企業とインターネットプロバイダーの両方にとって便利です。 企業内のアクセスが制限されているため、すべてが簡単であり、実装に問題はありません。 パブリックDNSへのユーザーアクセスをブロックする必要があることを忘れないでください。

すべての人がDPIを介してトラフィックを渡すことができるわけではないため、プロバイダーはRPZを使用してFZを実行できます。また、IPによるアクセスのブロックには顧客ロイヤルティが失われます。 この場合、制限は次のように実装されます。

- 禁止サイトのレジストリは2つのグループに分けられます。

- ドメイン全体に課される制限。

- サイトの特定のセクションに課される制限。

- ドメイン全体のブロックに該当するサイトは、PRZゾーンに登録されています。

- 残りのサイトへのルーティングは、パケットがDPIまたはプロキシサーバーを通過するように規定されています。 最後の手段として、IPを介してブロッキングを実行することができます。

ユーザーをローカルリソースにリダイレクトする

リソース(NXDOMAIN、NODATA、DROP)へのアクセスを単にブロックすることに加えて、DNSサーバーの応答を変更できます。 このような回答の変更が必要になる場合があります。例:

- 自分のコンピューターがマルウェア、ボットネットエージェントに感染していること、またはマルウェアを配布するサイトにアクセスするときにユーザーに警告するため。 さらに、プロバイダーはウイルス対策広告を表示でき、エンタープライズ管理者はITサービスの電話番号と電子メールを指定できます。

- このリソースがブロックされていることをユーザーに警告します。 プロバイダーはブロックの理由を示すことができ(連邦法)、企業ユーザーの場合は、ブロックされたドメインのリストと自分の自由意志のサンプルアプリケーションを表示できます(同意しない場合)。

- サーバーのローカルリソースまたはローカル(グレー)IPアドレスへのユーザーのリダイレクト( この habr-articleに例を示します)。

BIND 9.10でのRPZの構成

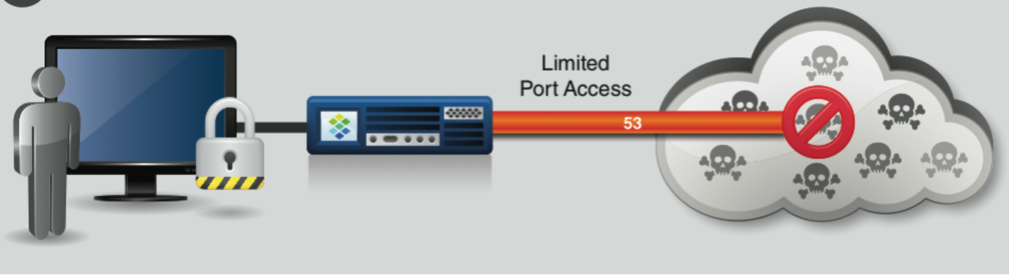

RPZを効果的に使用するには、すべてのDNSクエリがDNSにのみ送信される必要があります。 これは、次の2つの方法で実現できます。

- 他のDNSへのアクセスをブロックします。

- RPZを有効にしてすべてのDNSクエリを自動的にリダイレクトします。

1.最初に、応答ポリシー式を使用してRZPゾーンとそのパラメーターのリストを定義する必要があります。

response-policy {zone "whitelist" policy passthru; zone "badlist" policy disabled;};

バインドは、responce-policyで定義されたゾーン順序に従って、RPZの要求をチェックします。 最も重要なのは追加のポリシーパラメータです。これにより、ゾーンレベルで指定された要求を処理するためのルールを上書きできます。 このパラメーターは、次の値を取ることができます。

- given-ゾーンで定義されたアクションが実行されます(デフォルト値)。

- 無効-ゾーンは無効です。

- passthru-DNSサーバーの応答は変更されませんが、ゾーンに入ることはログファイルに反映されます。

- drop-サーバーは要求を無視します(応答しません)。

- nxdomain-サーバーはNXDOMAIN(存在しないドメイン)で応答します。

- nodata-サーバーはNODATA(レコードなし)で応答します。

- tcp-only-切り捨てられたメッセージが送信されます。これにより、クライアントはTCP経由で要求を強制的に実行します(DrDoSに対する保護)。

- cname domain-name-サーバーは、指定されたドメインへのすべての応答を上書きします。

2.次に、標準形式を使用してゾーンのリストを定義します。 ローカルゾーンの場合はmasterと入力し、RPZフィードの場合はslaveと入力します。

zone "badlist" {type master; file "master/badlist"; allow-query {none;}; };

3.ゾーンを定義します(テキストの形式に関するコメント)

$TTL 1H @ SOA LOCALHOST. named-mgr.example.com (1 1h 15m 30d 2h) NS LOCALHOST. ; QNAME policy records. There are no periods (.) after the owner names. nxdomain.domain.com CNAME . ; (.) - NXDOMAIN *.nxdomain.domain.com CNAME . ; (.) - NXDOMAIN nodata.domain.com CNAME *. ; (*.) - NODATA *.nodata.domain.com CNAME *. ; (*.) - NODATA bad.domain.com A 10.0.0.1 ; AAAA 2001:2::1 bzone.domain.com CNAME garden.example.com. ok.domain.com CNAME rpz-passthru. ; ; x.bzone.domain.com x.bzone.domain.com.garden.example.com *.bzone.domain.com CNAME *.garden.example.com. ; IP 8.0.0.0.127.rpz-ip CNAME . 32.1.0.0.127.rpz-ip CNAME rpz-passthru. ; IP ns.domain.com.rpz-nsdname CNAME . 48.zz.2.2001.rpz-nsip CNAME . ; IP 112.zz.2001.rpz-client-ip CNAME rpz-drop. 8.0.0.0.127.rpz-client-ip CNAME rpz-drop. ; TCP 16.0.0.1.10.rpz-client-ip CNAME rpz-tcp-only. example.com CNAME rpz-tcp-only. *.example.com CNAME rpz-tcp-only.

RZPは、ネットワークセキュリティを強化し、リソースへのアクセスを制限するための便利なメカニズムです 。

ソースのリスト

- dnsrpz.info

- www.spamhaus.org/faq/section/ISP%2520Spam%2520Issues#164

- www.infosecurity.ru/cgi-bin/mart/arts.pl?a=101219

- www.bleepingcomputer.com/virus-removal/cryptolocker-ransomware-information

- www.infoblox.com/products/infrastructure-security/dns-firewall

- ftp.isc.org/isc/bind9/cur/9.10/doc/arm/Bv9ARM.ch06.html

- www.zytrax.com/books/dns/ch7/rpz.html

- www.zytrax.com/books/dns/ch9/rpz.html

ヴァディム・パブロフ

UPD1:

Infobloxは、パッシブDNSファイアウォール(RPZ)+フィードテストを提供します。

次のリンクで登録およびアクセスできます: www.infoblox.com/catchmalware

インストールには、VmWareバージョン5.0以降およびvCenter Serverが必要です。