みなさんこんにちは。

カリーニングラード地域で開催される国際フォーラムでの滞在中に発生した1つの状況問題と、空腹のIT'shnikのスタイルでのその解決策を共有したいと思います。

投稿では、ダイニングルームでの1食分セットの制限をどのように回避したかについて説明します。

まえがき

最近では、バルト海沿岸のカリーニングラード地域で毎年開催される国際フォーラムの参加者としてもう一度訪問しました。

DevCampストリームの主な目的は、滞在中にITプロジェクトの概念を開発して提示することでした。

しかし、メインプロジェクトに取り組むことに加えて、少し気を散らされたいという欲求がありました...

問題:1食分だけでは明らかに十分ではない

今年はフォーラム食堂の領域に革新がありました。1回しか食べられませんでした(朝食に1回、昼食に1回、夕食に1回)。

制御は、特別な訓練を受けた人とMKのリーダーの助けを借りて入り口で行われました。リーダーにはrfidタグ付きの個人バッジを取り付ける必要があります。

緑色のLEDが点灯している場合-食事をスキップし、赤色の場合-いいえ。

図1(パスを担当するマイクロコントローラー)

この状況に影響を与えたいと思い、成功しました。

食品スキップ決定アルゴリズム分析

私が最初に気づいたのは、MKから出てきたパッチコードです。 ルートに沿って少し歩きました。

これにより、私は食堂の奥の隅に行き、そこにルーターがかかっていました。

図2(ダイニングルームのテントの隅にあるルーター)

給餌時間が終了し、ダイニングルームが人から解放されたとき、私はWiFiネットワークからパスワードを取得することを期待して無料のポートに接続し、あまり注目を集めることなく、ダイニングルームから離れて研究を続けました。 ルーターがDD-WRTに再フラッシュされ、管理パネルの標準パスワードが変更されたことが判明したため、ダイニングルームに座り続けなければなりませんでした。

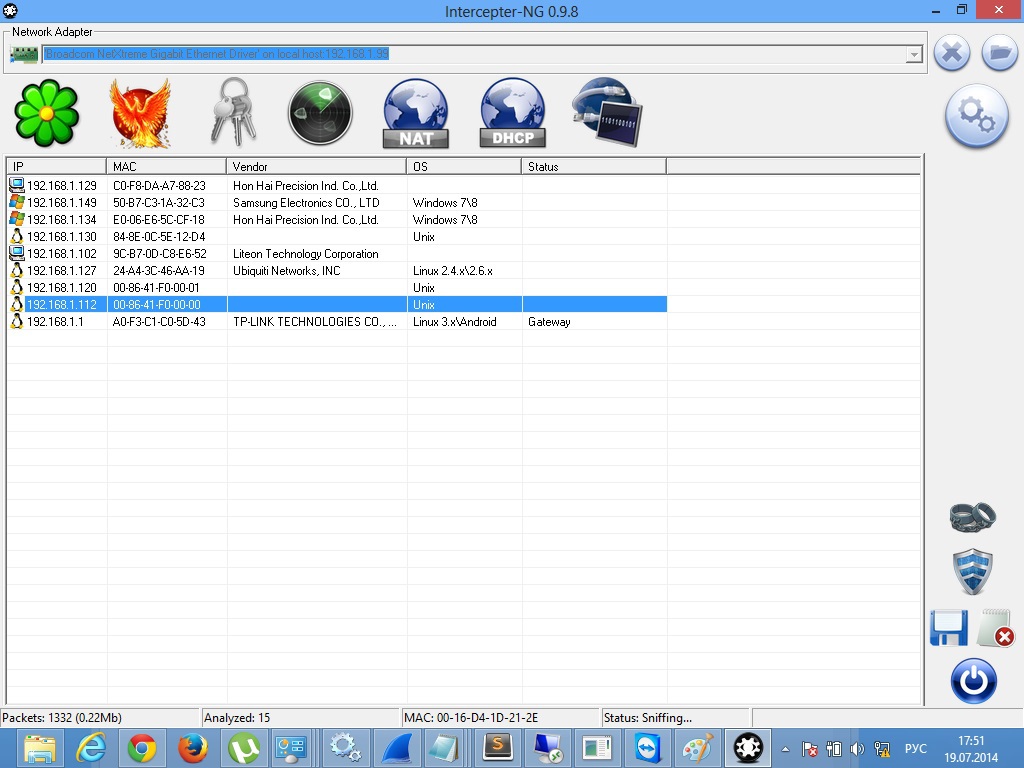

ネットワークスキャン

アドレスが私のラップトップに与えられなかったため、ルーターのDHCPがオフになったか、フィルターがあったと思われます。 結局のところ、デバイスのアドレス指定は標準でした。

図3(ネットワークスキャン結果)

MKが持つことができるアドレスを推測することは難しくありませんでした(ダイニングルームの左から2つ、右から2つあります)。

3つの候補がありました:192.168.1。 130、192.168.1。 120および192.168.1。 112 。

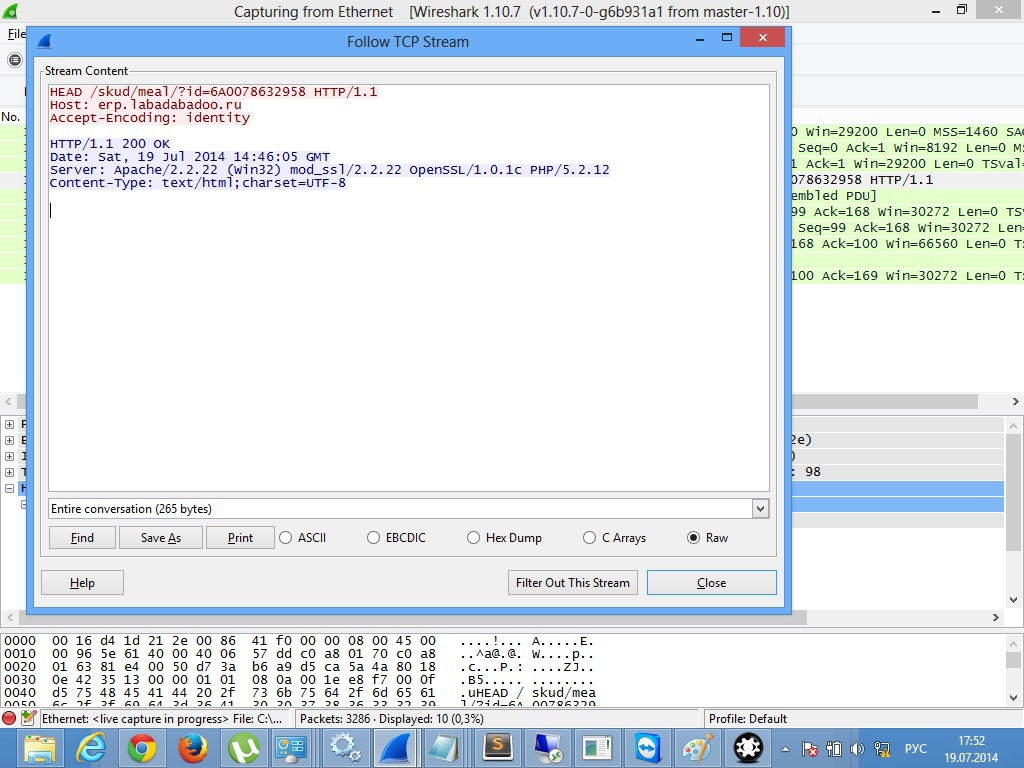

トラフィック分析

ARP-Poisoningテクノロジーを使用して、ゲートウェイと目的のMKの間のトラフィックを自分でキャッチしました。 そして、すぐに適切なパッケージを見つけることができました。

図4(MKとサーバー間の元のダイアログ)

判明したように、erp.labadabadoo.ruサーバーが決定を下す責任があります。 MKはHEADリクエストを/ skud / meal /?Id = {rfid tag identifier}の形式で送信します。 応答として、サーバーは「200」コードを送信し、MCの緑のLEDが点灯するか、 「403」 -赤のLEDが点灯します。

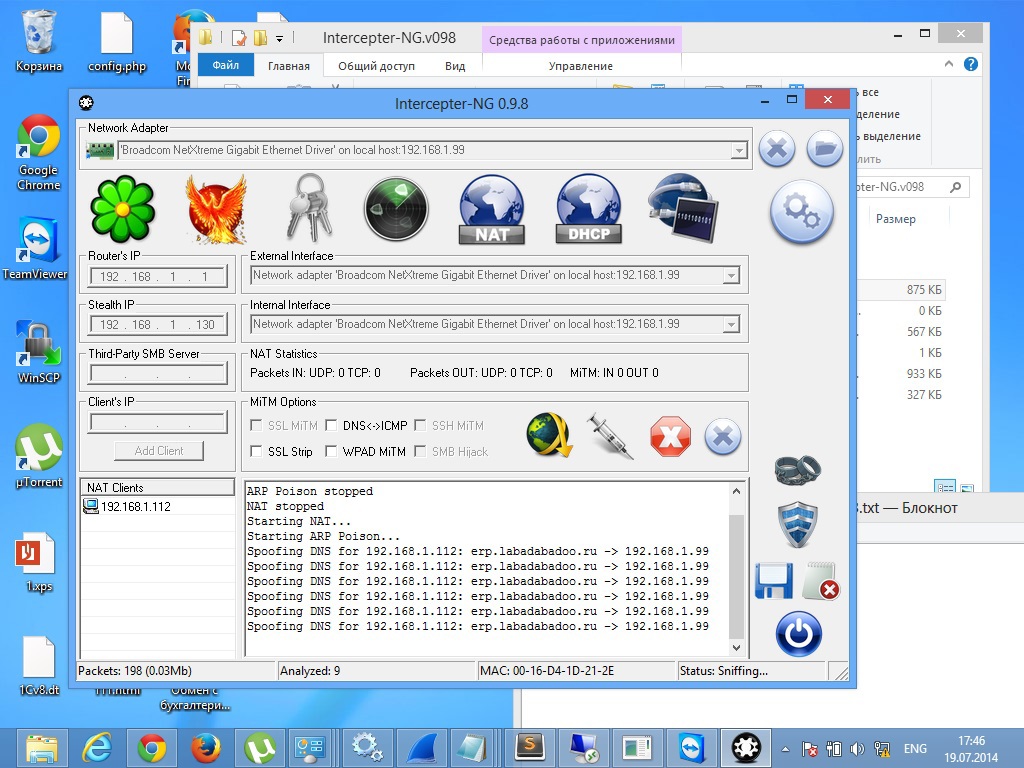

状況に影響を与えます

これを行うために、Apacheがインストールされ、DNSスプーフィングタイプの攻撃が適用されました。 これで、ホスト名erp.labadabadoo.ruは192.168.1.99(ラップトップ)として解決され、ローカルApacheは常に「200」と応答しました。

図5(実行中のDNSスプーフィング)

最終結果は以下のとおりです。 私は垂直ビデオをおaびします。

免責事項:調査中に破損したボルシチはありません

IT担当者がお腹を空かせないツールを提供してくれたIntercepterに感謝します。

研究中、 余分な食物は食べられませんでしたが、道徳的に私は満腹でした。