最近、 いくつかの出版物が一度にWebに登場しました。そのテーマは、訪問したサイトによってユーザーを識別する隠された方法です。 この方法(「キャンバスフィンガープリント」と呼ばれる)は、可能な限り、CookieのブロックやAddBlockまたは同様のプラグインのインストールなどの標準的な方法を使用してブロックすることは非常に困難です。

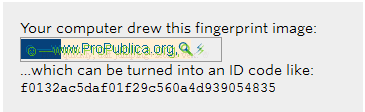

さらに、この識別方法は、WhiteHouse.govやYouPorn.comなど、世界で最も人気のあるサイトの5%ですでに見つかっています。 メソッド自体は非常に理解しやすいものです。ユーザートラッキングコードがインストールされたWebサイトに入ると、このようなリソースはユーザーのブラウザーに非表示画像の描画を要求し、テキストはシステムで使用可能なフォントとレンダラーを使用して描画されます。 フォントセットとスムージングの方法は、マシンによって若干異なります。 レンダラーは、ブラウザーのバージョン、OS、さらにはGPUにも依存します( 追加についてはGoodkatに感謝します )。 その結果、レンダリングされた画像は一意になります。

レンダリングされた画像は、デバイスに割り当てられた一意の識別子とともに、「指紋」として使用できます。 それから、彼らが言うように、それは技術の問題です-割り当てられた識別子でPCを追跡し、このPCの所有者のWeb上での行動は難しくありません。 さらに、前述のように、標準的な方法を使用してこのような識別方法をブロックすることはほとんど不可能です。

レンダリングされた画像は、デバイスに割り当てられた一意の識別子とともに、「指紋」として使用できます。 それから、彼らが言うように、それは技術の問題です-割り当てられた識別子でPCを追跡し、このPCの所有者のWeb上での行動は難しくありません。 さらに、前述のように、標準的な方法を使用してこのような識別方法をブロックすることはほとんど不可能です。

研究者は、識別子を持つコードがAddThisとコラボレーションしたサイトで使用されていることを発見しました。 結局のところ、このようなコードは10万のトップサイトの5%にインストールされています。 「感染した」サイトのほとんどは、ソーシャルインタラクション、プラグインのセットにAddThisツールを使用し、ブラウザに画像をレンダリングするための指示を含むセクションが作成されました。

これらはすべて新しいものではなく、同様のユーザー識別方法が2012年にカリフォルニア大学の研究者によって発表されました。

6月には、Torプロジェクトの開発者は、サイトがブラウザで説明されている認証方法を使用しようとしていることをユーザーに通知する機能を追加しました。 現時点では、他のブラウザ会社が同様のツールを提供していません。

ちなみに、1年前、ロシアの開発者Valentin Vasilievは、ユーザー識別の同様の方法でコードをWebに投稿しました。 Vasilievによると、潜像のレンダリングを使用した識別の精度は約90%です。 Vasilievによると 、「特別な画像を描くことは最初の部分にすぎません。 主なものは、PNGをバイナリ形式に変換してからbase64に変換することです。 GPUは、ほとんどの場合、最新のブラウザーでこれを担当します。 以下に、GPUとPNGデコードの実装の違いを示し、出力に異なるbase64行を生成します。 キャンバスフィンガープリントは、エントロピーに数バイトを追加する多くのソースの1つにすぎません。 主な部分はプラグインとブラウザ機能です。 総設置面積は、すべての機能を使用して構築されます。」

同時に、モバイルデバイスはこの方法と互換性がありません。

AddThisの代表者は、私が知る限り、Vasilievのプロジェクトを完成させ、ソーシャルプラグインに投稿して独自のコードを試すことにしました。 会社の代表者によると、これはすべて悪意のある意図ではなく、Cookieを別のものに置き換える可能性の研究として使用されました。 また、AddThisコードをホストするサイトには、識別ツールを使用してサイトの存在が通知されなかったため、「現場」でのテスト結果が可能な限り現実のものになりました。

さらに、AddThisは、既に特定されたユーザーのデータは、Cookieを代替ツールに置き換える可能性についての既述の研究以外の目的には使用されなかったことを報告しました。

プロパブリカ経由