まず、ほとんどのモバイルデバイスに特徴的ないくつかの機能をリストします。これらは、とりわけセキュリティに影響を与える可能性があります。

- ミニチュア

- マスキャラクター;

- 普遍性;

- ユーザーにとって重要なデータの保存。

- 永続的なネットワーク接続(GPRS / 3G / EDGE / WiFi)。

そのため、これらの機能をもたらすリスクは何ですか。 小型化により、デバイスが紛失しやすくなり、攻撃者の手に渡る可能性があります。 収益化の大規模さとシンプルさにより、デバイスは攻撃者にとって魅力的です。 電話を強制的に有料番号にSMSを送信するだけで、良い利益を得ることができます。 また、ユーザー数が多いということは、技術的に有能でないユーザーの割合が十分に大きいことも意味します。 モバイルデバイスの普遍性は、連絡先、通信、写真、ビデオ、パスワード、さまざまな重要なサービスから銀行の顧客までのトークンなど、使用できるほぼすべての個人情報を保存できることを意味します。 攻撃者は攻撃の瞬間をつかむ必要がないため、ネットワークへの永続的な接続は追加のリスクです。

残念ながら、モバイルデバイス市場がこのような爆発的な成長を遂げたという事実により、警備員は反対側に少し遅れており、現在、彼らと攻撃者の間でほぼサバイバルレースが行われています。 これは簡単ではありません。 デバイスは数十の異なるベンダーを生み出し、異なるプラットフォームの制御下で動作し、膨大な数のアプリケーションがインストールされており、その多くには脆弱性があります。 これはすべて非常に多くの問題を引き起こします。

Androidセキュリティ

もちろん、モバイルプラットフォームの開発者はこれらすべてのリスクを認識しており、それらに対する保護を提供しようとします。 Androidの保護レベルを考えてみましょう。 まず、PIN、パスワード、生体認証、脳卒中などの物理的アクセスに対する保護があります。 ただし、バイオメトリクスは非常に具体的であり、パスワードとストロークに特定の問題があります。画面に入力すると、正確に入力した内容を復元できる顕著なトレースが存在する場合があります。

それにもかかわらず、保護があり、しばしば機能します。 また、アプリケーションの保護にはいくつかのレベルがあります。 まず、アプリケーションはほとんど常に一意のUIDを持ち、それらは個別のプロセスによって、分離された仮想マシンで起動されます。 Androidの興味深い機能は、アプリケーションの動的ではない特権です。すべてのアクセスはインストール中に要求されます。 つまり ユーザーは、アプリケーションがアクセスできるものにすぐに慣れています。 Android開発者は、ファイルシステムセキュリティの問題に非常に厳密に取り組んできました。 システムパーティションは読み取り専用モードでマウントされ、バージョン3.0のファイルシステム暗号化が登場して以来、ファイルシステムの特権と権利の割り当てはほぼ手動で行われます。 Androidバージョン4.x用のinit.rcスクリプトの例を示します。

... # create data/gps for GPS demon mkdir /data/gps 771 gps system chown gps system /data/gps chown gps root /sys/class/sec/gps/GPS_PWR_EN/value chmod 660 /sys/class/sec/gps/GPS_PWR_EN/value # for sensor control chown system input /sys/class/input/input0/enable chown system input /sys/class/input/input0/delay chown system input /sys/class/input/input0/wake chown system input /sys/class/input/input0/data ...

これはスクリプトのほんの一部にすぎませんが、システムの重要な部分のファイルおよびフォルダーに対する権限が非常に慎重に設定されていることは明らかです。 攻撃者はそれらにアクセスするべきではありません。

開発者は、SSLを実装することにより、トラフィックの暗号化も行いました。 ただし、特定の機能が1つあります。 Androidにはルート証明書のリポジトリがあり、このリポジトリのダンプを見ると、興味深いことがわかります。有名な証明機関のルート証明書に加えて、かなり奇妙な証明書があります。 たとえば、日本政府からの証明書:

... Alias name: 123 Creation date: 30.08.2011 Entry type: trustedCertEntry Owner: C=JP,O=Japanese Government,OU=ApplicationCA Issuer: C=JP,O=Japanese Government,OU=ApplicationCA Serial number: 31 Valid from: Wed Dec 12 18:00:00 MSK 2007 until: Tue Dec 12 19:00:00 MSK 2017 ...

中国政府からの同じ証明書があります。 だから、日本や中国にいると、あなたは真ん中の人間のような攻撃の犠牲者になることができます。 幸いなことに、4番目のアンドロイドでは、組み込みストレージを無効にできます。

上で言ったように、Androidの特権メカニズムは非常に洗練されています。 開発者は最初に、特定のリスクを提供するAPI呼び出しを特定し、それらをカメラ、Bluetooth、ジオロケーション、メッセージ、呼び出し、ネットワークへのアクセスのグループに分けました。 これらのAPIを使用するには、インストール中にアプリケーションが明示的にAPIへのアクセスを要求する必要があります。 このメカニズムは柔軟で便利ですが、開発者が時々遭遇する問題がないわけではありません。 実際には、このメカニズムはあまり文書化されておらず、各解像度を数行で説明しています。 また、開発者は、権限が不足しているために作成されたアプリケーションが機能しないという事実にしばしば直面します。 多くの人は理解していませんが、できるだけ多くの許可を要求します。 すべてが機能し始めますが、同時にアプリケーションは完全に不要なものにアクセスできるため、セキュリティに非常に悪影響を及ぼします。 この問題を認識したGoogleは、APIのより詳細な説明のために外部の研究者に助成金を割り当てました。

ユーザーとAndroid

そのため、オペレーティングシステムはまだ比較的安全であるという結論に達しました。 何が問題なのでしょうか? 多くの場合、問題はユーザー自身の過失によって発生します。 侵入者の介入なしに、システム保護を自分で破る方法はたくさんあります。 最初の方法は脱獄です。 アンドロイドでは、驚くほど簡単です。 多くの場合、オペレーティングシステムの通常のカーネルの代わりに、ブートローダーでロードするものを選択できます。 これにより、ほぼすべての防御メカニズムを完全に殺すことができます。 多くの場合、ユーザーは単純すぎるパスワードを使用し、侵入者によって簡単に破られる可能性があります。 時々、ユーザーは信頼できないソースから奇妙なアプリケーションをインストールします。 原則として、トロイの木馬はGoogle Playでも見つけることができますが、サードパーティのストアまたは海賊版サイトからインストールされた場合、そのような結果の可能性は大幅に増加します。 多くの場合、ユーザーはデバイスのデバッグモードをオフにすることを忘れます。これにより、ジェイルブレイクをすばやくインストールできるだけでなく、すべてのデータをすばやく引き出してデバイスに物理的にアクセスできるようになります。 ただし、Androidの最新バージョンでは、デバッグモードでの問題は既に少なくなっています。

開発者とAndroid

残念ながら、問題はユーザーの過失だけでなく発生します。 理由は開発者かもしれません。 まず、モバイルプラットフォームでアプリケーションがどのように機能するかを開発者が完全に理解していない場合に問題が発生します。 開発者が、球面アプリケーションが真空で動作し、ユーザーのみが対話する抽象的なデバイスを想像すると、非常に多くの場合、このような限られた世界観を見ることができます。 これはあまりにも一方的な写真です。 たとえば、攻撃者がデバイスに物理的にアクセスできることは考慮されていません。 アプリケーションの大部分はサーバーバックエンドとやり取りしますが、多くの人はこのことをセキュリティについて忘れています。 多くの場合、アプリケーションがインストールされている他の悪意のあるプログラムと対話する可能性は考慮されていません。 また、アプリケーションはデバイスと直接対話するのではなく、フレームワーク、ランタイム、ライブラリ、OSを介して対話します。 これらの各コンポーネントには脆弱性が存在する場合があります。 そして、これらの脆弱性は非常に低レベルである可能性があります。カーネル、ドライバー、ベンダーシェルなどです。

アプリケーションにも問題がある場合があります。 多くの開発者は、アプリケーションがデータをファイルシステムの分離されたセクションだけでなく、パブリックストレージ(SDカードなど)に保存することを許可しています。 この方法で機密ユーザーデータを保存できるようにすることで、開発者は深刻な脆弱性を作成します。 サイバー犯罪者のもう1つの潜在的な餌は、オープンチャネルまたはSSLを介してデータを転送しますが、証明書の検証は行いません。 モバイルデバイスの場合、兄弟のほぼすべての脆弱性も関連しています。 多くの人はこれを忘れており、ユーザー入力のサニタイズを提供していません。 WebViewを使用して情報を表示することにより、多くの攻撃を受けることもできます。 Android固有の問題は、機密データのログファイルへの転送です。 ユーザーは多くの場合、アプリケーションからシステムログファイルを読み取る要求に注意を払いません。 また、リリースバージョンの開発者は、ログに記録されるデバッグ情報を最小限に抑えることを忘れがちです。 このため、非常に重要な情報をそこに記録できます。 たとえば、攻撃者が使用できるトークン。

サンドボックスでアプリケーションを実行することは、攻撃に対する万能薬ではありません。 アプリケーションは完全に分離して動作することはできません;他のアプリケーションとオペレーティングシステムの両方との相互作用ポイントが必要です。 Androidのプロセス間通信は非常に柔軟です。 たとえば、アプリケーションには、サードパーティのアプリケーションがデータにアクセスできるコンテンツプロバイダーなどの機能が含まれている場合があります。 オペレーティングシステム内で循環するメッセージにアクセスできるサービス、アクティビティ、およびブロードキャストレシーバーもあります。 実際、これらのコンポーネントが特権で保護されていない場合、よくあることですが、サードパーティのコードがそれらを参照する場合があります。 その結果、一部のアプリケーションは、使用できないアクションを実行する場合があります。 アプリケーションにSMSの読み取りと送信のアクセス権があるとします。 コンテンツプロバイダーへのアクセスを制限することを忘れた場合、必要な権限なしで誰でもユーザーのメッセージを読むことができます。

コンテンツプロバイダー分析

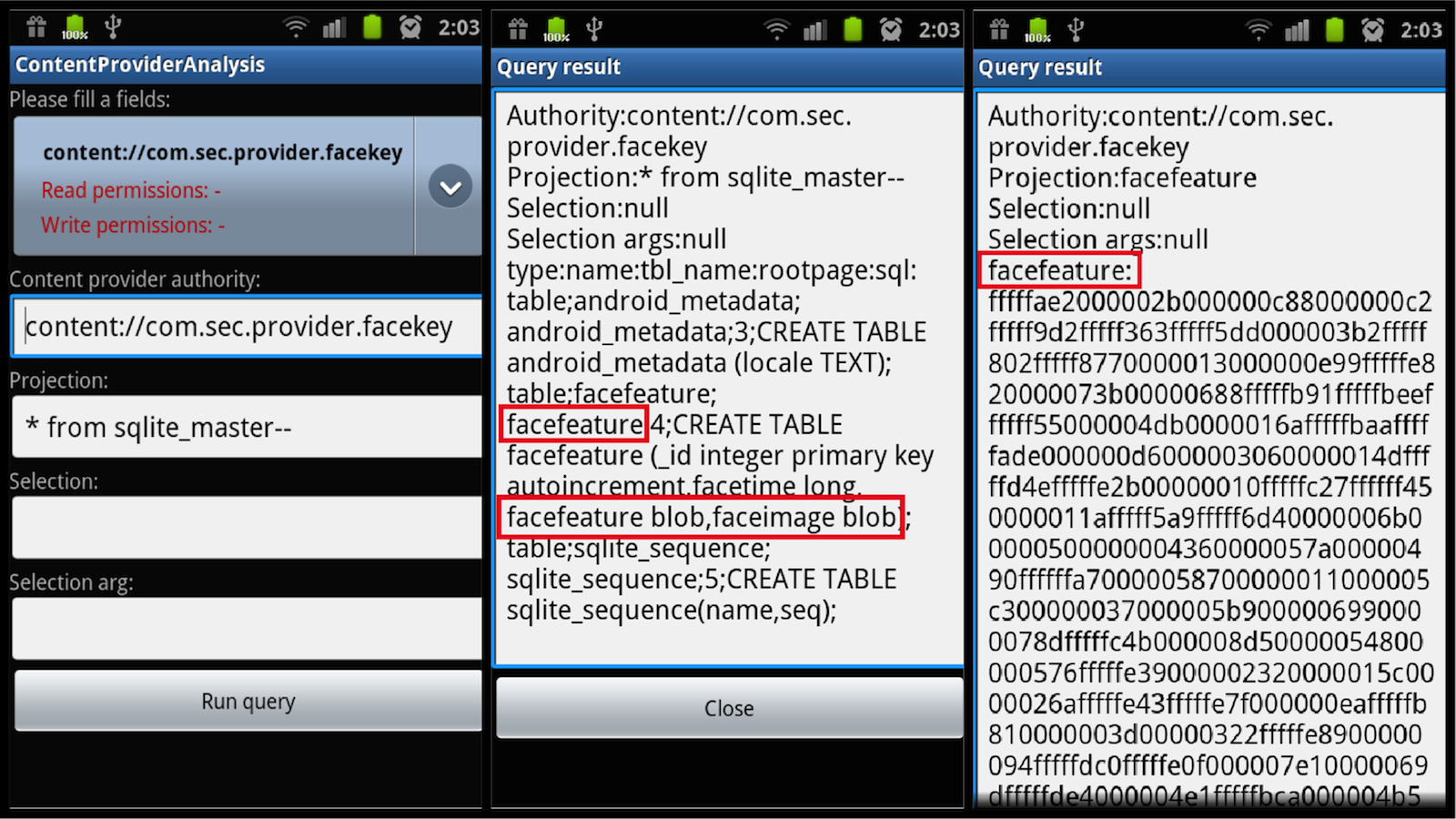

実用的な部分に移りましょう。 コンテンツプロバイダーを使用すると、ユニバーサルインターフェイスを介して情報にアクセスできます。これは、データベースカーソルのこのような抽象化です。 たとえば、コンテンツプロバイダーとして、アドレス帳を利用できます。 それらにアクセスするためのアクセス許可を読み取りまたは書き込みのいずれにも設定できないため、攻撃者は重要な情報を表示または入力できます。 このような脆弱性を特定するために利用できるソフトウェアツールがいくつかあります。 例として、MWRによって開発されたMercuryと、スタンドアロンユーティリティCPAに言及したいと思います。 このようなアプリケーションを自分で作成する場合は、次のことを理解できます。 アプリケーションのインストール中に多くのことが記録されるため、コンテンツプロバイダーのデータは非常に簡単に抽出できます。 それらはアプリケーションマニフェストに登録され、コンテンツプロバイダーはそれぞれ登録され、それらに関する情報は標準のAndroidパッケージマネージャーを通じて利用できます。 これには、コンテンツプロバイダーが利用できる方法と特権に関する情報が含まれています。 したがって、このユーティリティをユーティリティで抽出し、コンテンツプロバイダーを選択する機会を与えます。 当然、保護されていないものに関心があります。 次に、データをコンテンツプロバイダーに転送するか、何らかのファイルを読み取らせることができます。 結果は非常に予想外です。 たとえば、Samsung Galaxy Sスマートフォンにはバイオメトリック画面ロックがあり、ユーザーがカメラを顔に向けるとリリースされます。 このアプリケーションは、コンテンツプロバイダーcom.sec.provider.facekeyを一緒に配置します。

彼には読み書きの特権がありません。

* from sqlite_master--

を使用してこのプロバイダーに連絡しようとすると、非常に予期しない結果になります。 むしろ、SQLインジェクションはWebアプリケーションでのみ利用できると考える人にとっては予想外のことです。 このクエリを使用すると、データベース全体を把握できます。実際にSQLインジェクションを実行します。 また、facefeatureと呼ばれる面白いテーブルがあります。このテーブルには、「顔の特徴」フィールドと「顔の画像」フィールドがあります。 それらに直接連絡して、エンコードされたデータを取得できます。 したがって、権限がない場合、ユーザーの生体認証データにアクセスできます。

Yandexでの次回の科学技術セミナーは6月10日に開催されます。 それは推薦システムと分散アルゴリズムの話題にささげられるでしょう 。