前回の記事では、DDoS攻撃の主な開発とラドウェアソリューションを確認しました。 レビューはレビューですが、ソリューションの有効性は戦闘で知られています。

少し前(キエフの5月25日頃)、私の運命により、ミッションは2日以内に予想されたDDoS攻撃からの州のウェブサイトの保護を組織しました。

この記事には2つの部分があります。 最初に、選択したソリューションをDDoS攻撃から保護するように構成する方法を説明し、2番目に、それが州のWebサイトを保護する方法を説明します。

したがって、私の記事は、説明されたソリューションをテストするエンジニアだけでなく、ニュースをただフォローし、DDoS攻撃からの保護が実際に行われた方法に興味があるエンジニアの両方に役立ちます。

DDoS攻撃からの保護のためのソリューション

ラドウェアの製造元は、保護に対する機器の選択を非常に早く証明しているため、ラドウェアの製造業者にその選択が委ねられました。

予想される攻撃の前日、州のウェブサイトのミラーがあるプロバイダーのサイトにアクセスできたため、システムを構成しました。

鉄片をラックにねじ込み、管理プロトコルとIPアドレスを割り当てて、構成を進めました。

ただし、セットアップの説明を始める前に、システム自体の展開について説明します。

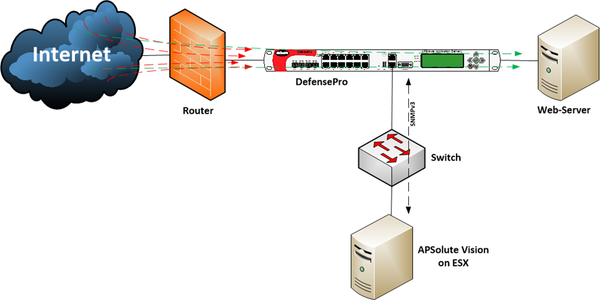

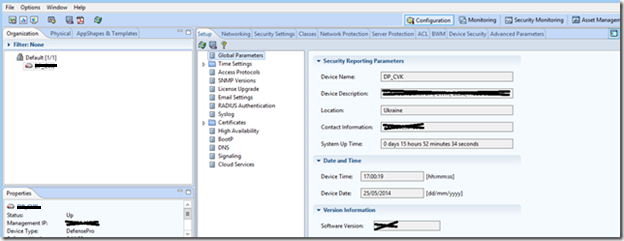

システムは、保護されたWebサーバー、Radware DefenseProデバイス、およびESX仮想マシンに展開されたRadware APSolute Vision制御システムで構成されていました。

デバイスポートはブリッジモードで動作し、完全に透過的です。これにより、インフラストラクチャのアドレスを変更することなく、既存のネットワークに簡単に統合できます。

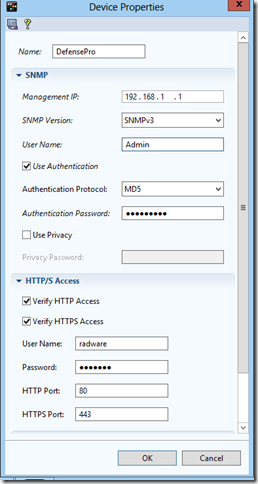

Webインターフェイスに直接アクセスしてハードウェア自体を構成するのは非常に不便です。大きなマイナス点は、現在の攻撃の統計をリアルタイムで表示できず、発生した攻撃に関するレポートを作成できないことです(レポートは別の機能-Security Reporterによって作成されます)。 Vision自体がハードウェアを制御し、SNMPプロトコルを介して統計を収集します。 トラフィック管理セキュリティのためにSNMPバージョン3をインストールしました。

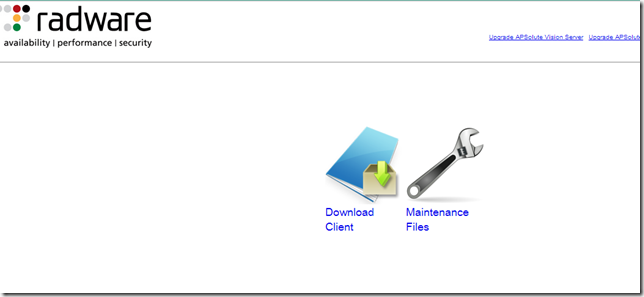

Vision Client for PCをインストールする

これを行うには、インストールされているAPSolute VisionのIPアドレスにWebでアクセスし、クライアント自体をダウンロードしてインストールします。

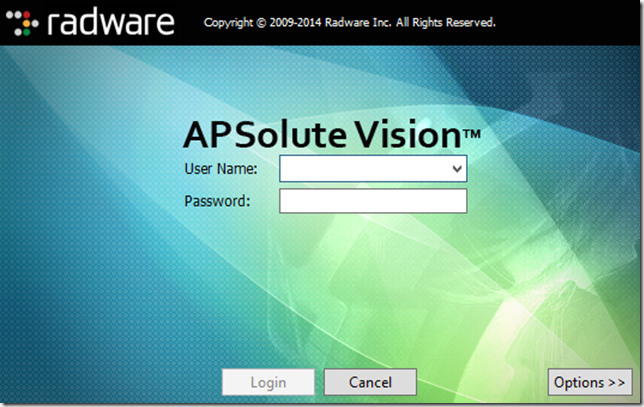

インストールされたクライアントを起動すると、このようなウィンドウが表示されます

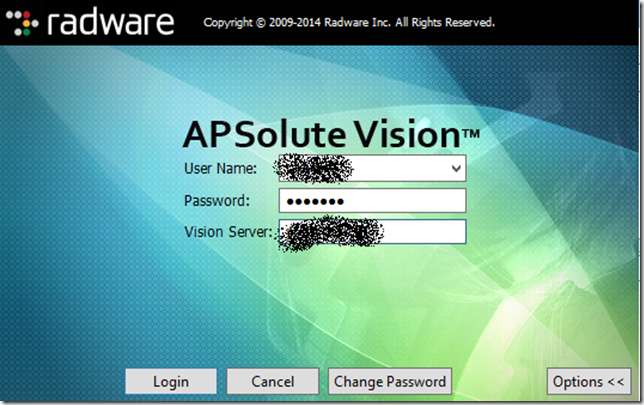

APSolute Visionサーバーのログイン、パスワード、IPアドレスを入力し、そのインターフェースにアクセスします。

APSolute Visionを介してRadwareデバイスを追加して制御する方法を見てみましょう。

DefenseProが追加されたので、構成する必要があります。

デバイス設定モードに入るには、最初にロックする必要があります。 このようにします。

これで、ハードウェア自体を構成できます。

カスタマイズ

1.最初に、ハードウェアグランドを更新する必要があります。

•ファームウェア

•攻撃記述ファイル

•攻撃シグネチャ

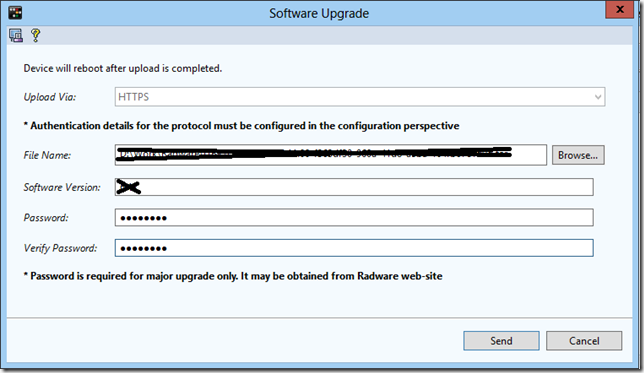

ファームウェア:

開始するには、PCのパートナーポータルからハードウェアのモデルにファームウェアをダウンロードします。 しかし、急いでポータルを離れないでください。 デバイスがファームウェアを正常に受け入れるには、パスワードを生成する必要があります。 同じポータルで「パスワードジェネレーター」を探してアクセスし、ハードウェアプラットフォーム、インストールするファームウェアバージョン、およびドロップダウンリストからMACアドレスを設定し、パスワードを生成して保存します(メモ帳など)。

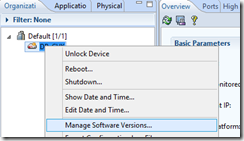

次に、[監視]タブの[ソフトウェアバージョンの管理]タブに移動します。

ここではパスワードが必要でした。

攻撃記述ファイル

次に、鉄片が使用する攻撃の説明のファイルを更新します。 同じアフィリエイトサイトから発送します。 そして、私はすべてのラドウェアデバイスのファイルを取りました。

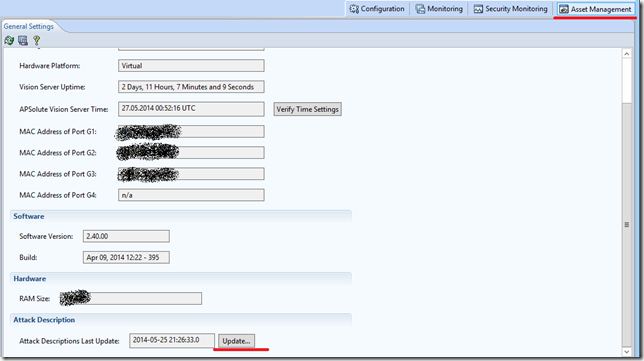

「資産管理」に移動し、以下の攻撃記述ファイルの更新ボタンを見つけます。

署名

再度、署名付きのファイルをパートナーサイトからダウンロードします。 ホームページにリンクがあります。

ダウンロード後、「監視」タブに移動して、DefenseProに対する攻撃の署名を更新します。

セキュリティポリシー

1.最初に、保護に使用する必要な機能を有効にする必要があります。

州のウェブサイトへの攻撃に対する効果的な耐性を確保するために、機能を最大限に有効にします。

•署名保護

•DoSシールド

•BDoS保護(動作DoS)

•BDoSアーリーブロッキング

•アンチスキャン

•SYNフラッド保護

•HTTPフラッド保護

•パケット異常

これはWebサーバーを保護するのに十分です。

各ティックを詳細に説明することは望みません。 これらはすべて、DefenseProユーザーガイドに記載されています。 しかし、保護機能自体について説明します。

署名保護

シグネチャは、アプリケーション、一般的なウイルス、トロイの木馬、スパイウェア、ワーム、DoSの既知の脆弱性から保護します。

デフォルトでは、このタイプの保護は有効になっています。 そして、オンにする必要があります。 しかし、まったく同じように、完全な確実性のために、彼らが言うように、「やり過ぎよりもやりすぎの方が良い」ということを再確認する必要があります。

ドスシールド

この機能は、SYNフラッド、TCPフラッド、UDPフラッド、ICMPおよびIGMPフラッドなどのゼロデイフラッドから保護します。

BDoS保護

非常に重要な機能。 彼女は鉄片の訓練と通常の交通行動の形成を担当しています。

DefenseProの機能は、トレーニング後、DDoS攻撃の開始時に(通常のSYN FloodやHTTP Floodではなく、シグネチャを持たない実際の攻撃)、鉄片がトラフィックの異常な増加を監視し、トラフィック制限を超えた場合、通常のトラフィック動作-攻撃の存在について分析を開始します。 疑わしいトラフィックのスケジュールされた検出-10ミリ秒。 さらに、デバイスは疑わしいトラフィックの分析を開始し、攻撃に関する判定が発行されると、そのようなトラフィックをブロックする署名をリアルタイムで生成します。 規制された署名の生成とブロック時間は8ミリ秒です。 したがって、新しいタイプのDDoS攻撃のブロックは18ミリ秒で発生します。

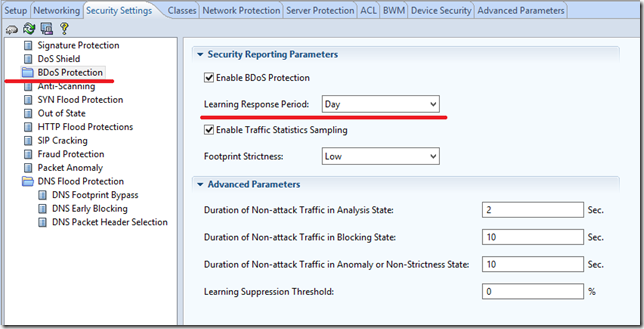

デフォルトのDefenseProトレーニング時間は1週間です。 しかし、タスクの緊急性の条件では、1日間設定しました。

BDoSアーリーブロッキング

この機能は、BDoS機能の一部として、ソリューションへの非常に優れた追加機能です。 彼女は、デバイスによって疑わしいとマークされる前であっても、攻撃トラフィックを早期にブロックする責任があります。 この場合、攻撃のブロックは最大10ミリ秒の間隔で発生します(これがアーリーブロッキングと呼ばれる理由です)。

この関数の本質は、通常のフォーマットのためにパケットをチェックすることです。 そして、ヘッダーが特定のプロトコルに誤って配置されていることに気付いた場合、そのようなトラフィックをブロックし始めます。 この機能の詳細については、同じユーザーガイドをご覧ください。

アンチスキャン

この機能は、自己増殖ワーム、水平および垂直TCPおよびUDPスキャンとpingから保護します。

SYNフラッド保護

ここで複雑なことはありません。 接続制限は、SYNフラッドから節約します。

HTTPフラッドプロテクション

サイトへの新しいまだ未知のHTTPフラッドを防ぎます。

パケット異常

異常にフォーマットされたパケットから保護します。

2.必要なセキュリティ機能が有効になったら、安全なサーバーの宣言とセキュリティポリシーの作成を開始します。

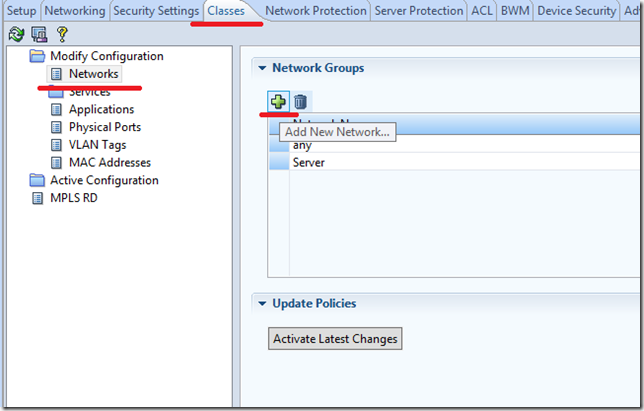

2.1。 保護オブジェクト(サーバー)は、「クラス」->「ネットワーク」セクションで宣言されています

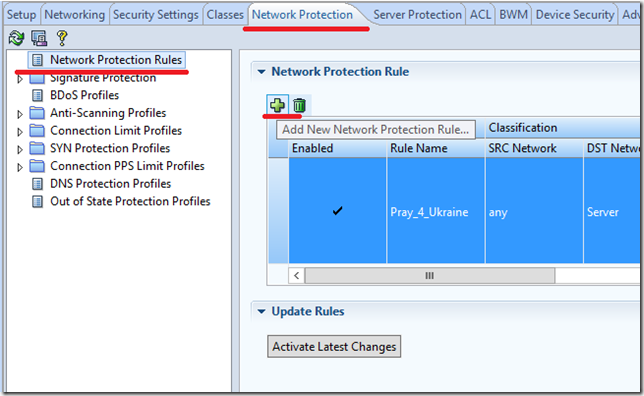

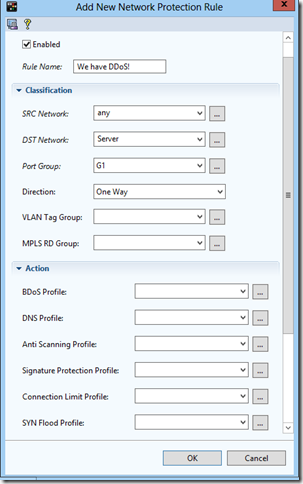

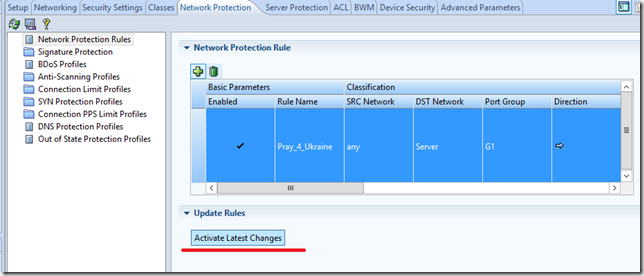

2.2。 ネットワーク保護で発表されたセキュリティポリシー

そして、私たちはポリシーを満たし始めます

ポリシーの名前を設定し、ソースネットワークはany、宛先ネットワークは以前に発表されたサーバーです。

ポートグループ-ここでは、新しいポートグループを作成します。ここで、インターネットに見えるインターフェイスを指定します。

このG1インターフェイスがあります。

方向、つまり方向とは、指定されたポリシーによってトラフィックが検査される方向を意味します。 選択肢は一方向と双方向です。

一方通行-着信トラフィックのみ。

双方向-インバウンドとアウトバウンドの両方。 ラドウェアの用語では、これは「スマートライン」と呼ばれます。

ここで、ポリシーの入力に直接進みます。

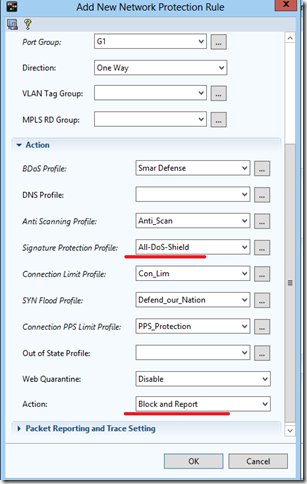

DefenseProのポリシーは、以前にアクティブ化された保護機能のプロファイルで構成されています。

プロファイルはルールで構成されています。

この記事では、セキュリティポリシーをどのように記入したかについてのプロセス全体を完全に説明することはしません。これは、読者の多大な時間と時間を要するためです。 したがって、1つの保護機能のプロファイルと結果のポリシーを設定する例を簡単に示します。

たとえば、BDoSは最も重要なものの1つです。

最初のインストールでは、すべてのボックスをチェックすることをお勧めします。

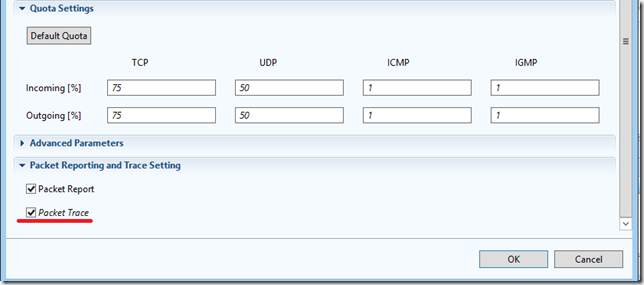

また、DefenseProインターフェイスに接続されているチャネルの着信速度と発信速度も必ず設定します。

また、必須パラメータは、発表された着信および発信速度でプロトコルの割合を設定することです。 これらのパーセンテージのみを想定しているので、確実に知ることはできないため、デフォルトのクォータを設定できます。これは、デバイス自体によって決定されます。

また、攻撃中およびデバイスが攻撃者のIPアドレスを記憶した後にパケットトレースをチェックすることをお勧めします。

[OK]をクリックします。

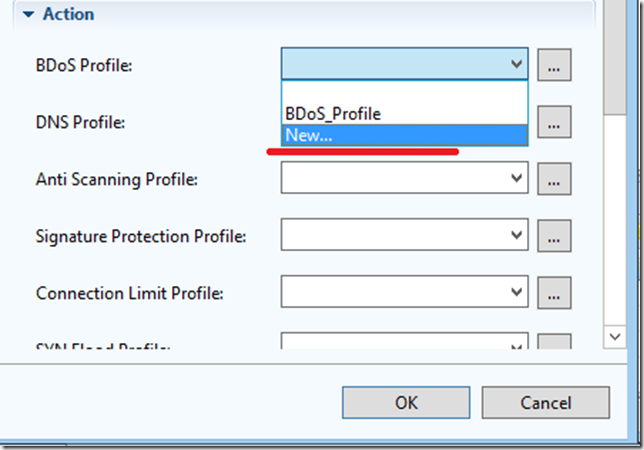

BDoSの場合、セキュリティプロファイルのみが設定されます。 ただし、その他のセキュリティ機能は、ルールに追加されるプロファイルで構成されます。

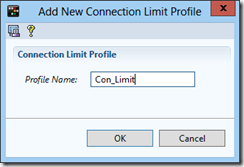

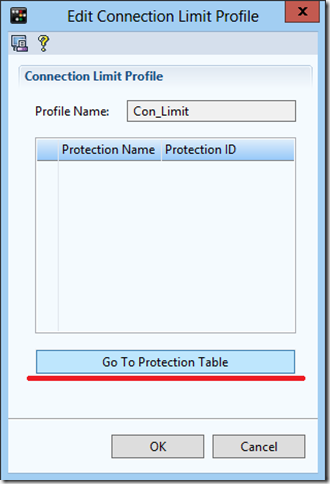

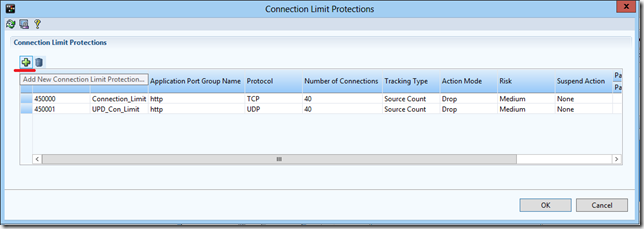

たとえば、接続制限セキュリティ機能を使用します。

次に、プロファイルに保護ルールを入力する必要があります。

したがって、複数のルールを1つのプロファイルに結合し、後者をセキュリティポリシーに適用できます。

同様に、ポリシーに他の保護プロファイルを入力します。

署名保護機能についても詳しく説明します。 ここでAll-DoS-Shieldを選択しました。 着信トラフィックをデータベース内のすべての署名と照合し、可能な限り自分自身を保護します。 しかし、これにはマイナスがあります-より多くのCPU負荷。 保護する必要のあるアプリケーションがわかっている場合は、必要な署名セットを選択して、着信トラフィックをそれらと比較します。

アクションブロックとレポートを選択する必要がありました。

通常、正当なトラフィックをブロックしないように、最初にForwardを設定することをお勧めします。 しかし、時間がなかったので、すぐにブロックしました。

ポリシーの準備ができたら、デバイスに適用する必要があります

すべて、私たちのサーバーはネットワーク攻撃から保護されています。

3.次に、第7レベルの脆弱性を狙った攻撃から保護する必要があります。

これを行うには、「サーバー保護」タブに移動し、同様にレベル7攻撃に対するセキュリティポリシーを作成します

それだけです ポリシーをアクティブにし、サーバーが保護されます。

攻撃防御

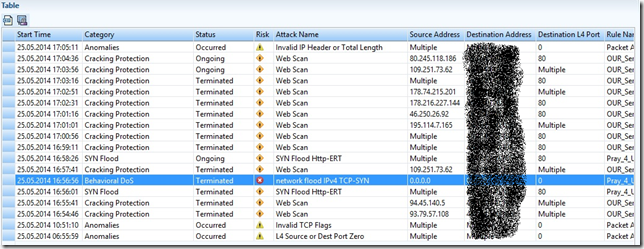

そのため、攻撃が予想される日が来ました。 夜の00:30頃、サーバーの脆弱性の最初のスキャンが開始されました。 夜中に、小さなHTTPフラッドが観察されました。

これらの攻撃は、レベル7攻撃に対するサーバー保護ポリシーによって正常に撃退されました。

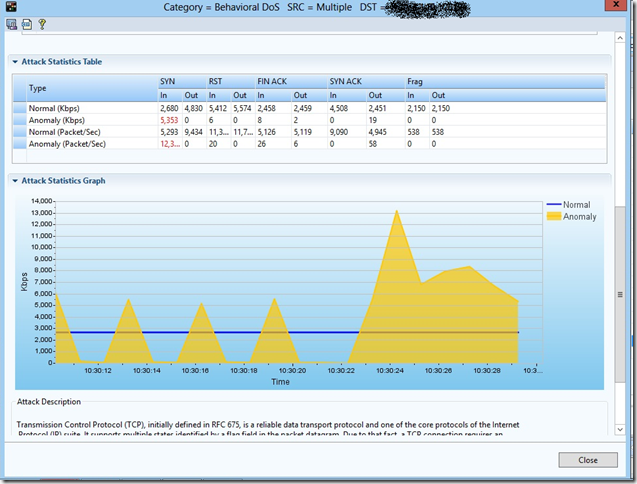

9:00に、脆弱性のスキャンとともに激しいTCP SYNおよびHTTPフラッドが始まりました。

これらは、州のウェブサイトに行った攻撃です。

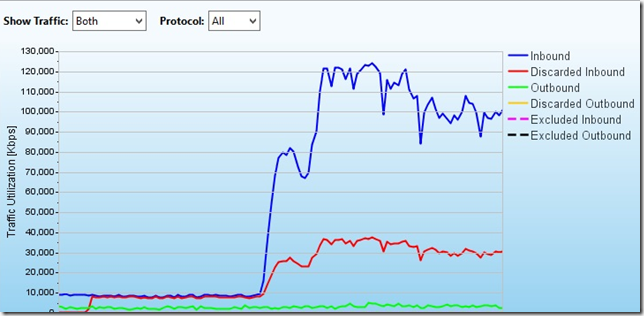

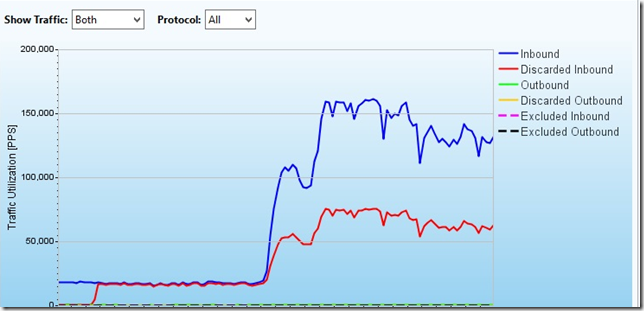

グラフィックモードでの外観APSolute Vision

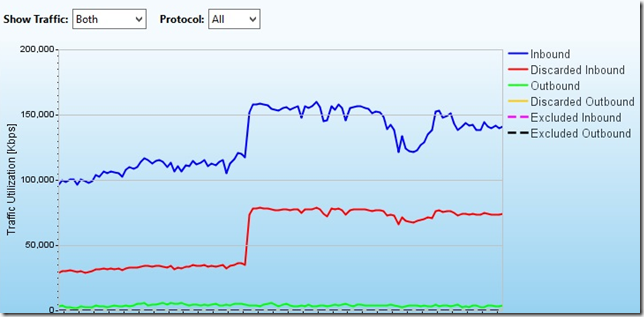

洪水は15:00まで続き、その後すべてが落ち着きました。 19:30の前の期間に、攻撃者が攻撃の料金の最初の部分を受け取り、すでに酔っていた同僚の一部でジョークが始まりました。

しかし19:30に、サーバーの脆弱性のスキャンとDDoSによるアプリケーションの脆弱性のスキャンとともに、同じTCP SYNおよびHTTPフラッドが始まりました。

メガビットで

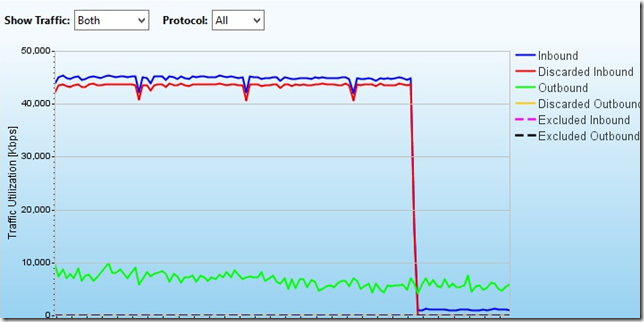

キロパケット/秒で

グラフは、攻撃の発信元のIPアドレスを示しています。

コメントで非表示にするように求められた個人的なコメントのネタバレ

まあ、実際には、誰がそれを疑うでしょう。 個人的には、ロシアのIPアドレスから最も大規模な攻撃が行われたことにも驚かされません。

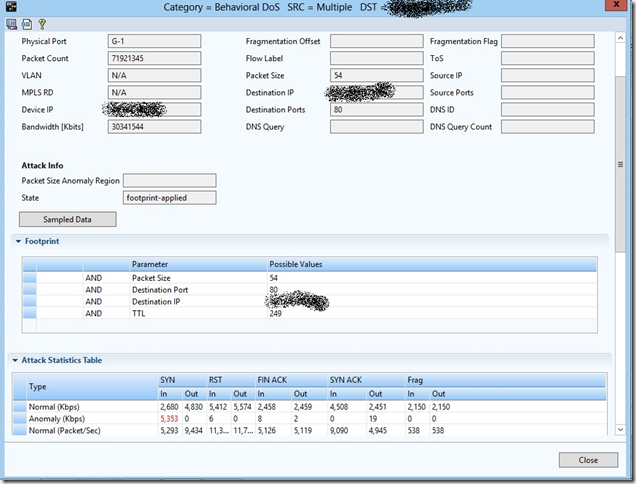

攻撃の第2波では、DefenseProデバイス自体が、トラフィックの異常な増加の分析に基づいて署名をすでに構築しています。

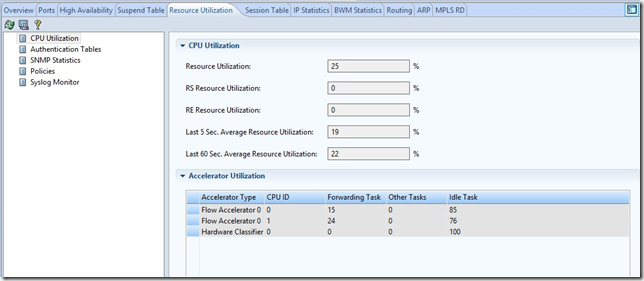

そのような攻撃中のCPU使用率:

20:30頃、攻撃は次のレベルに落ちました。

このレベルでは、攻撃は23:30まで続きました。

23:30に、有料の攻撃時間がどのように終了したかが明確にわかります。

そして、ハムスターは眠りについた。

その後、23:30から翌日まで、DefenseProでブロックされた脆弱性について、州のWebサイトの継続的かつ小規模なスキャンが保持されました。

したがって、記事の最後に線を引いて、予想される攻撃の日を、Radware DefenseProが正常に撃退した2つの比較的中程度の長さのDDoSで特徴付けたいと思います。 プロセッサをロードすることにより、かなり多くの攻撃に耐えることができることがわかります。 しかし、DDoSを編成して、鉄片がどれだけで十分かを確認しませんでした。

MUK-Service-あらゆる種類のIT修理:保証、非保証修理、スペアパーツの販売、契約サービス