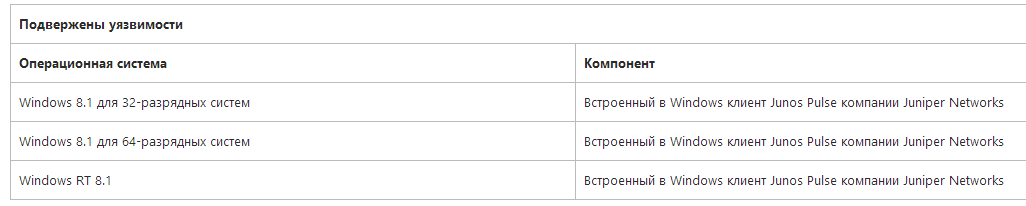

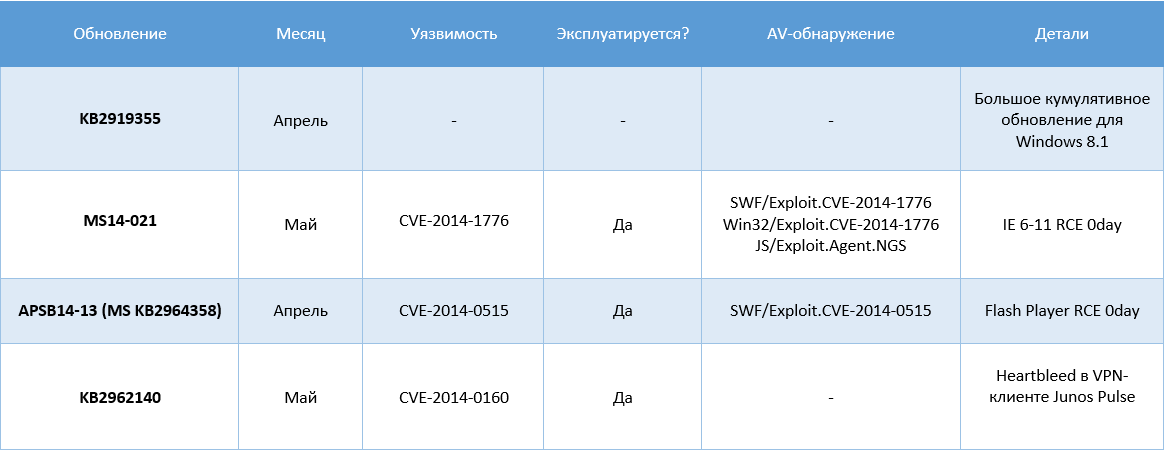

1週間前、MicrosoftはWindows 8.1およびRT 8.1用の予定外の更新KB2962140をリリースしました。これは、ジュニパーネットワークスJunos Pulse VPNクライアントコンポーネントのHeartbleed脆弱性 (CVE-2014-0160)を閉じます。 このVPNクライアントは、サードパーティ企業によって提供され、Microsoftが最新のOSの一部として使用しています。 この更新プログラムは、Windows 8.1の他のすべてのセキュリティ修正プログラムと同様に、必須の更新プログラムKB2919355がインストールされているシステムにのみインストールできます。

図 KB2962140を使用してHeartbleedで修正されるOS。 2014-04 Out of Cycle Security Bulletin:OpenSSLの「ハートブリード」問題(CVE-2014-0160)の影響を受ける複数の製品を参照してください。

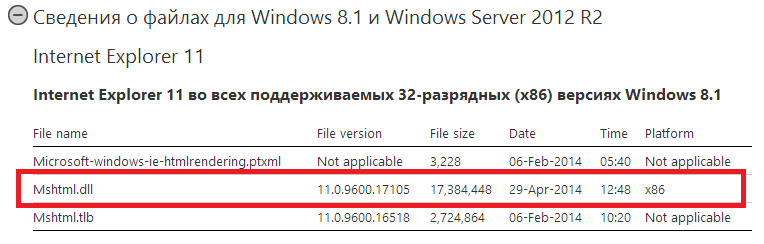

5月上旬、同社はすべてのオペレーティングシステム向けに、Windows XP(サポートされなくなった)からWindows 8 / 8.1で終わる予定外のセキュリティ更新プログラムMS14-021をリリースしました。 ここで彼についてもっと書いた 。 この更新プログラムは、Internet Explorerのすべてのバージョンに存在し、攻撃者が標的型攻撃で悪意のあるコードをインストールするために使用した0day脆弱性CVE-2014-1776(mshtml.dllおよびその他のファイル)を閉じます。

図 最新のWindows 8.1およびIE11用のMS14-021更新プログラムで修正されたファイルについては、 KB2964358の 「 ファイル情報」セクションを参照してください。

MS14-029更新プログラムは 、Internet Explorerのすべてのバージョンの2つの脆弱性、CVE-2014-0310およびCVE-2014-1815に対処します。 両方の脆弱性はリモートコード実行タイプであり、攻撃者がシステム内の任意のコードをリモートで実行するために使用することができます。 脆弱性CVE-2014-1815は、サイバー犯罪者によって悪用されます 。 クリティカル。

MS14-022更新プログラムは、SharePoint Server 2007-2010-2013製品の3つの脆弱性を修正します:CVE-2014-0251(SharePointページコンテンツの脆弱性)、CVE-2014-1754(SharePoint XSS脆弱性)、CVE-2014-1813(Webアプリケーションページコンテンツ脆弱性)。 これらの脆弱性を使用して、攻撃者は特別に細工されたコンテンツをSharePointを備えたサーバーに送信することにより、任意のコードを実行する可能性があります。 クリティカル。 コードを悪用する可能性があります。

MS14-023更新プログラムは、Office 2007-2010の2つの脆弱性を修正します。 CVE-2014-1756 RCEの脆弱性は、Office 2007-2010中国語言語チェックコンポーネント(Chinese Grammar Checker)に存在します。 別のCVE-2014-1808の脆弱性は情報開示タイプであり、Microsoft Office 2013(MSO)の一部のバージョンに存在します。 重要な コードを悪用する可能性があります。

更新プログラムMS14-024は、Officeの「セキュリティ機能のバイパス」タイプの問題を修正します。 攻撃者は、ASLRサポートなしでコンパイルされたOfficeライブラリを使用して、エクスプロイトを実装することを既に書きました。 この更新プログラムは、Office 2007-2010-2013用のmscomct2、mscomctl(CVE-2014-1809)、msaddndr、msstdfmtライブラリの安全なバージョン(ASLRサポート付き)のリリースを通じて状況を修正します。 重要な それはインザワイルドで動作します。

MS14-025更新プログラムは、Windows Vista SP2-Windows 8 / 8.1(リモートサーバー管理ツールを備えたクライアントバージョン)の特権の昇格のような1つのCVE-2014-1812の脆弱性を修正します。 この脆弱性はActive Directoryグループポリシーコンポーネントに存在します。 重要な コードを悪用する可能性があります。

MS14-026の更新プログラムは、すべてのオペレーティングシステムの.NET Frameworkのすべてのバージョンで、特権の昇格の脆弱性CVE-2014-1806を1つ修正します。 攻撃者は、特別に細工されたリクエストを.NET Remotingを使用するホームコンピューターまたはサーバーに送信することにより、システムに対する特権を昇格できます 。 重要な コードを悪用する可能性があります。

MS14-027更新プログラムは、サポートされているすべてのOSに対して1つの特権の昇格の脆弱性CVE-2014-1807を修正します。 この脆弱性は、ファイルの関連付け(Windowsシェルファイルの関連付け)のメカニズム、より具体的にはWindowsシェルAPIとそのShellExecute関数に存在します。 攻撃者は、特別な方法でShellExecute関数を呼び出す特別なアプリケーションを使用して、システム上の特権を昇格できます。 重要な コードを悪用する可能性があります。

MS14-028更新プログラムは、Windows Server 2008および2012のサーバーエディションの2つの脆弱性CVE-2014-0255、CVE-2014-0256を修正します。これらの脆弱性はサービス拒否タイプであり、攻撃者が特別に細工した大量の送信によって標的システムをフリーズさせるために使用される可能性がありますiSCSIパケット。 重要な コードを悪用する可能性は低い 。

予定外の更新

EMET 5.0 TPおよび攻撃対象領域の削減

EMETとCVE-2014-1776について言えば、先月多くの騒動を引き起こしましたが、EMET 5.0 TP(およびTP2)のユーザーは、この脆弱性に対するエクスプロイトアクションからデフォルトで保護されていることがわかります。 EMETのこのバージョンのASR(Attack Surface Reduction)オプションに関する最近の投稿で、このオプションはInternet ExplorerがVGX.DLL(MS14-021が回避策としてリリースされる前に手動で切断することを推奨したのと同じライブラリ)をブロックすることを指摘しました- SA2963983 )。 脆弱性はVGX.DLLには含まれていませんが、その無効化はエクスプロイトがその機能を実行するのを防ぐのに役立ちました。

図 CVE-2014-1776など、脆弱性を悪用する要因を緩和します。 EMET 5.0 EAF +は、ActionScriptコードからのntdll.dllエクスポートがあるページへのアクセスをブロックします。この機能はEAFでは使用できません(ocxモジュールコードへのエクスポートがあるページへのアクセスを許可します)。 詳細はこちらをご覧ください。

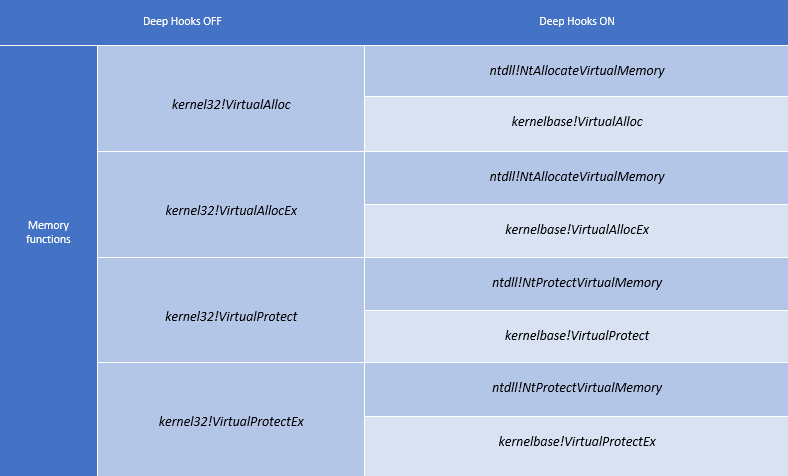

図 EMETはDeep Hooksオプションを使用して、基になるkernel32.dllライブラリを制御します(例としてメモリ関数を使用)。 APIは、ROPコードからの呼び出しをブロックするように制御されます。 このオプションを有効にすると、kernel32、kernelbase、およびntdllの呼び出しが制御されます。 CVE-2014-1776の実際。

1-悪用される可能性のあるコード

この脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用コードの構築は難しい

脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード

悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

できるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

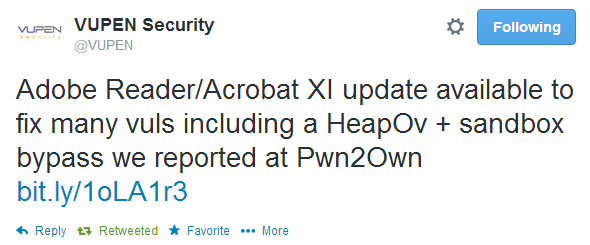

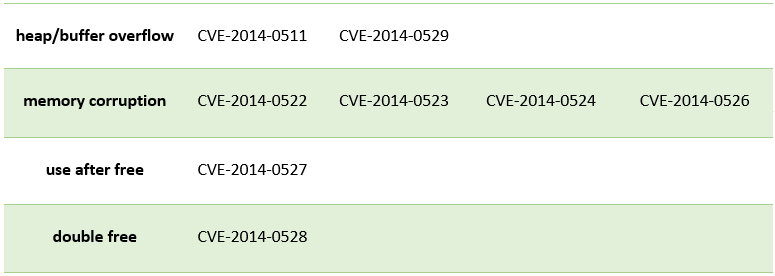

また、AdobeはReaderおよびAcrobat製品用のAPSB14-15ホットフィックスパッケージをリリースしました。 合計で11個の脆弱性が修正されました。 11の脆弱性のうち9つはリモートコード実行タイプであり、攻撃者がシステムでコードを実行するために使用できます:CVE-2014-0511、CVE-2014-0522、CVE-2014-0523、CVE-2014-0524、CVE-2014- 0526、CVE-2014-0525、CVE-2014-0527、CVE-2014-0528、CVE-2014-0529。

図 APSB14-15で修正されたRCEの脆弱性。

図 Adobe ReaderおよびAcrobatの現在のバージョン。

脆弱性CVE-2014-0511およびCVE-2014-0512は、 Pwn2Own 2014の VUPENチームによって発見されました。

ユーザーは、更新を確認するための組み込みメカニズム(Adobe Updater)を使用して、指定された製品を更新できます。

安全である。