今日は、調査方法の話を続け、Windowsコントロールパネルのアプレットを起動した証拠を収集します。

このテーマに関する資料の最初の部分は、 ここから入手できます。

Windows 7のリリースで、UserAssistメカニズムが大幅に変更されたことを思い出してください。 アプレットの起動に関する信頼できる証拠の収集は、Windows7 | 8システムではサポートされていませんが、代わりにいわゆるシステムを使用できます。 ジャンプリスト(jumplists)、アプレットの起動のトレースを含む情報のソース。

Windows 7/8のジャンプリスト(ジャンプリスト)

最新のWindowsオペレーティングシステムでは、ジャンプリストは、コントロールパネルからアプレットを起動するために必要なトレースを含むものなど、調査のための最も重要な情報源の1つです。 Harlan Carveyは、移行リストに関する優れた投稿を書いています。 その中で、彼はリストの構造と実際の応用について詳しく話しています。

コントロールパネルに関連する情報を収集するには、識別子7e4dca80246863e3のリスト(すべての識別子のリスト )が必要です。 ジャンプリストへのフルパスは次のようになります。

%user profile%\AppData\Roaming\Microsoft\Windows\Recent\AutomaticDestinations \7e4dca80246863e3.automaticDestinations-ms

ジャンプリストは各ユーザーのプロファイルに固有であることに注意してください。

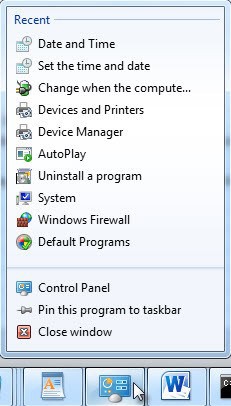

図を見て、重要な点に注意してください。各コントロールパネルアプレットにはWindowsクラス識別子(CLSID、JumpListではグローバルGUIDの形式で表示されます)があります。 CLSID / GUIDは、アプレットの実行を記録するためにジャンプリストで使用されます。 この例では、識別子{E2E7934B-DCE5-43C4-9576-7FE4F75E7480}は日時アプレット(timedate.cpl)に対応しています。 MSDNライブラリには、すべてのアプレットとその識別子の対応のマップが含まれています。

既知のアプレットの識別子を使用して、ユーザーアクションを検索することをお勧めします。 たとえば、図にあるように、日付と時刻のアプレットの最後の起動は2013年4月5日に行われました。 06:53:33に、その所有者がこの特定のリストを立ち上げました。 PrefetchおよびUserAssistのメカニズムとは異なり、最初の起動時間と起動回数に関する情報は取得できません(この情報はシャドウバックアップを使用して取得できます)。 JumpListerツールは、すでに知られているMark Woanによって開発されました。

すべての証拠を収集し、全体像を見る

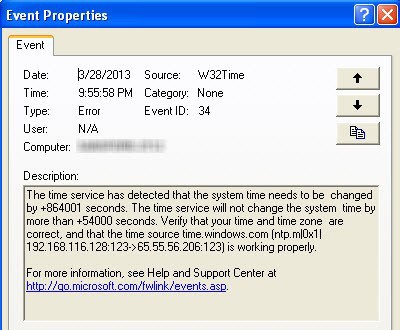

次に、全体像を見てみましょう。ログを解析するプロセスで、このイベントが表示されることを想像してください。

簡単な計算により、864001秒はわずか10日であることを理解できます。 ジャーナルからのイベントの約10日後(つまり、変更日は03/28/2013 + 10日)に変更されたプリフェッチファイルを探しています。次のトレースが表示されます。

このようにして、システム時間が変更されたという証拠を収集しました。 誰がそれを変えたのか、まだ発見されていませんか? 容疑者のアカウントに対応するUserAssistキーを使用すると、欠落している「証拠」が見つかります。

システムイベントがログに記録されるように監査ポリシーが構成されている場合、セキュリティログに時間操作の証拠が表示されます。 時間を転送したユーザーのアカウントを含む完全な情報が表示されます。 システム内のトレースにより、コントロールパネルのアプレットが開かれたアカウントを一意に識別することができます。 攻撃者の目標を決定するために、追加のコンテキストが必要になる場合があります。 たとえば、ユーザーが電子メールの日付を偽造するために時間を戻した場合、セキュリティログ、電子メールメタデータ、およびその他の追加のツールとソースを解析する必要があります。