Azureに展開されたシステムを制御するためのアクセスを提供することについてよく質問されます。 Microsoftアカウント(LiveID)に基づいてアクセスを提供することは、実際のシステムに常に適しているとは限りません。 管理者が適用されたセキュリティ対策とユーザー/従業員の権利の両方を制御することはより困難です。 たとえば、従業員が辞職したり、アカウントがハッキングされたりする場合があります(全員がアカウントの2要素認証を含むわけではありません)。この場合、ポータルまたはAPIを介してアクションを実行できないように、このアカウントのクラウドシステムへのアクセスを一時停止する必要があります。

組織アカウントは、ほとんどの問題(集中アクセス制御、高度なセキュリティ設定など)を解決するだけです。 Azureでのアカウントとサブスクリプションの管理の詳細については、MSDNの「アカウント、サブスクリプション、および管理ロールの管理 」記事を参照してください。

そして、組織アカウントを設定し、それをAzureにリンクし、アカウントの2要素認証を有効にする手順を順を追って説明します。

組織アカウントとAzureのバインディング

1. 組織としてAzureにサインアップページに移動し、 今すぐサインアップを選択します 。

2.次に、Microsoftアカウント(LiveID)または組織アカウントを使用してサインインするように求められます。 組織アカウントを選択します。

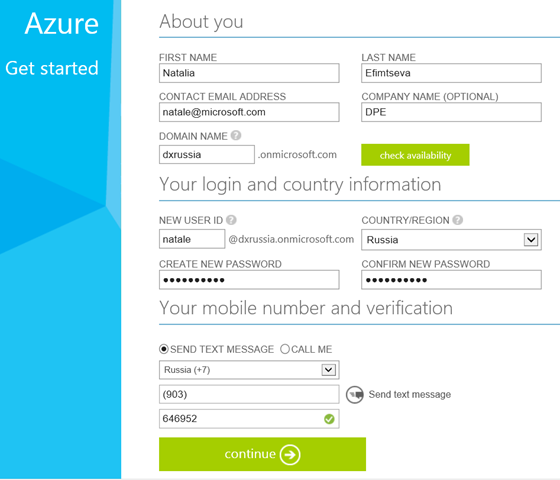

3.ページが開き、組織アカウントを作成してAzure Active Directoryを定義するように求められます。 DOMAIN NAMEフィールドは、Azure Active Directoryの名前(フルネームは<指定値> .onmicrosoft.com )を定義するだけで、作成されたユーザーが追加され、今後管理できます。 この例では、 ドメイン名はdxrussia (およびフルネームはdxrussia.onmicrosoft.com 、フルユーザー名のプレフィックス)として定義されています。

確認のために携帯電話番号を指定する必要があります。コード付きのSMSは指定された電話番号に届きます。

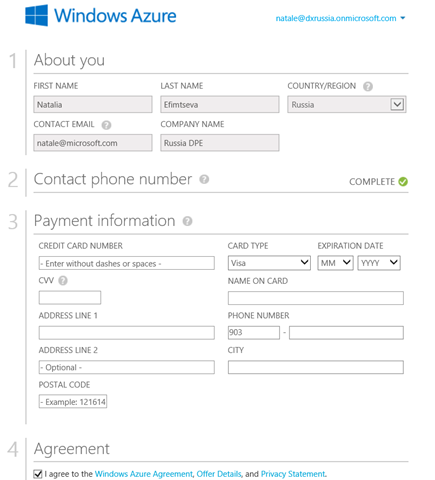

4.次に、前の手順で作成したユーザー( natale@dxrussia.onmicrosoft.com )でAzureにアカウントを作成することを提案します。

Azureの使用条件に同意する場合は、確認のために銀行カード情報を指定し、[Windows Azure契約、オファーの詳細、プライバシーポリシーに同意します]の横のボックスをオンにする必要があります。

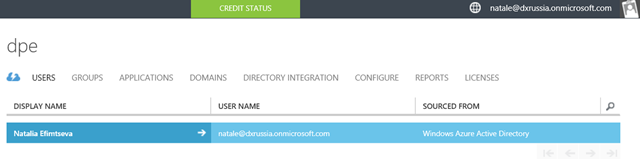

5.実際には、これですべてです-今作成されました:

- 組織アカウント

- Azure Active Directory

- Azureアカウント

- アカウントにリンクされたAzureサブスクリプション。

組織アカウントの2要素認証を構成する

そして、Azureに誰も入らないように、アカウントに多要素認証を設定しましょう。

注 :アカウントに多要素認証を含めることは有料サービスです(記事の最後の段落10を参照)。

1.これを行うには、Azure管理ポータルhttps://manage.windowsazure.comにアクセスします 。

ところで、ログインするとき、アドレスは「 manage.windowsazure.com <Your Azure Active Directpory Name> .onmicrosoft.com」という形式になっていることに注意してください。 この例では、 manage.windowsazure.com/dxrussia.onmicrosoft.com#Workspaces/All/dashboardです。

2. Azure Active Directoryタブに移動し、 Configure You DirectoryセクションでEnable Enable Multi-Factor Authenticationを選択します。

3. [ ユーザー ]タブに移動し、ページの下部にある[多要素認証の管理 ]ボタンをクリックします。 Azure Active Directoryのユーザーの2要素認証設定を含むページが開きます。

ユーザーの二要素認証を有効にします( 有効 )。

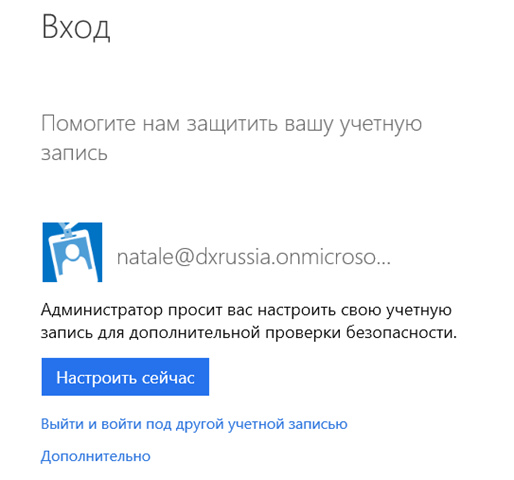

4.次のように、Azure管理ポータルに戻ります。 セキュリティ設定が変更された場合、システムはアカウントの追加確認のための便利な方法を決定するように求めます。

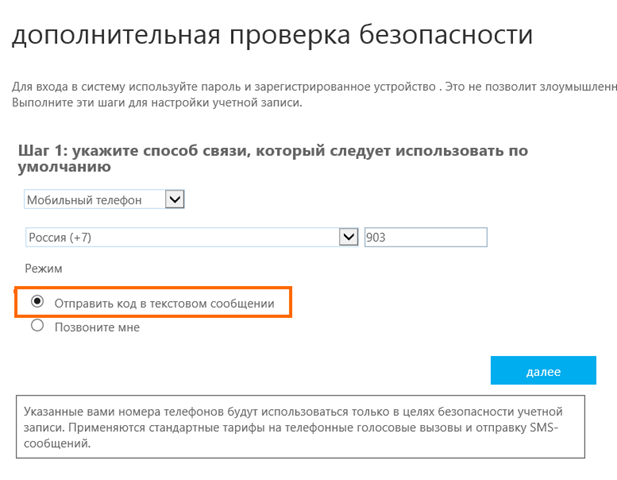

5.実際に、構成することを提案します=)デフォルトでは、「Call me」が設定されていますが、SMS経由でコードを受信することを好みます。

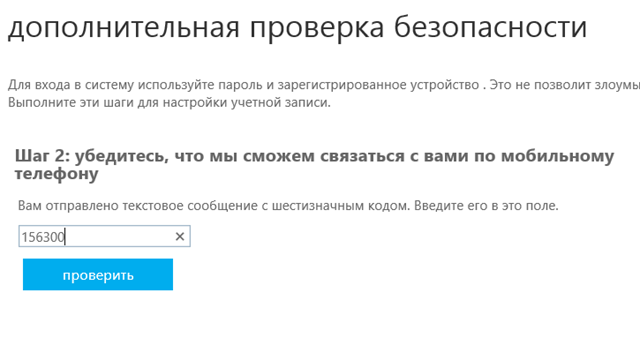

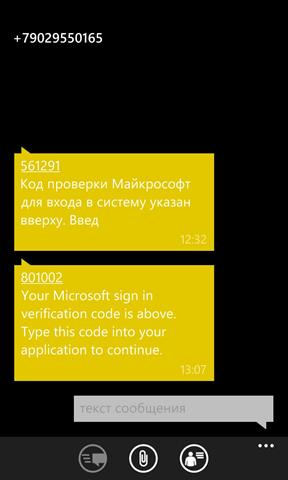

6.次のステップでは、選択した確認方法の操作性を確認します。 携帯電話にコードが記載されたSMSを受け取りました。

7.再びポータルに移動します。 ユーザー名( natale@dxrussia.onmicrosoft.com )とパスワードを入力します。

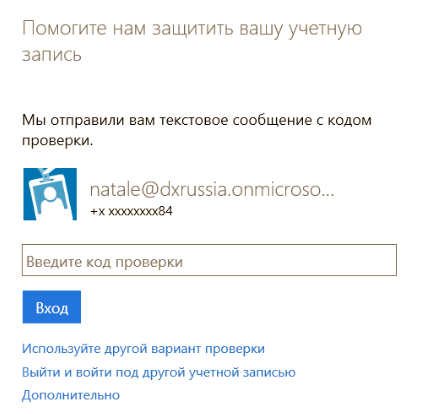

8.そして、SMSに含まれるコード。

9.ポータルで、新しいプロバイダー( Multi-Factor Auth Provider)が表示されたことを確認できます 。

10.繰り返しますが、アカウントに多要素認証を含めることは有料サービスです。 ここでレートが与えられます 。 金額は課金され、Azureリソースの合計アカウントから差し引かれます。

2つの支払い方法があります。

- ユーザーあたり(ユーザーあたりの無制限の認証)は、ユーザーあたり月2ドルです。

- 認証ごと-$ 2 \ 10認証

さらに、2要素認証は、ユーザーがAzureリソースを管理するためだけでなく、他のリソースやアプリケーションにアクセスできる場合にも使用できます。

ところで、私の同僚の記事-Microsoft Azureクラウドでの多要素認証の概要で、多要素認証の管理に関する詳細を読むことができます。