LDAPサーバーを構成する

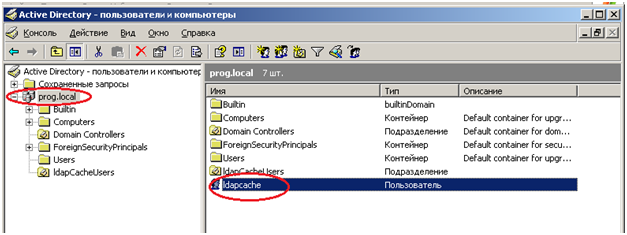

1. ActiveDirectoryでユーザーを作成します。このユーザーを介して、Cachéが接続し、LDAPデータベースの情報を探します。 このユーザーは厳密にドメインのルートにいる必要があります

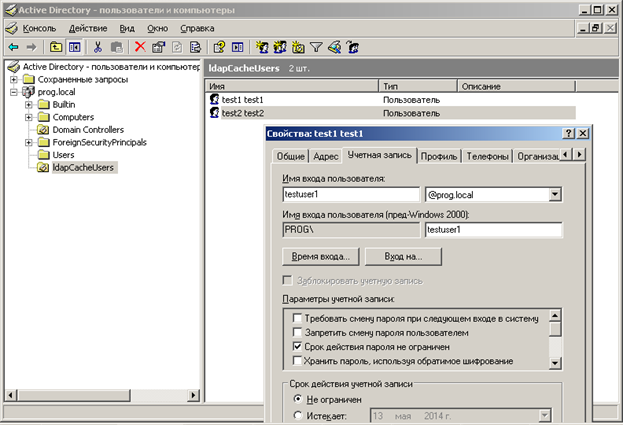

2.Cachéに接続するユーザーのために、別の部門を作成します。 「IdapCacheUsers」と呼びましょう

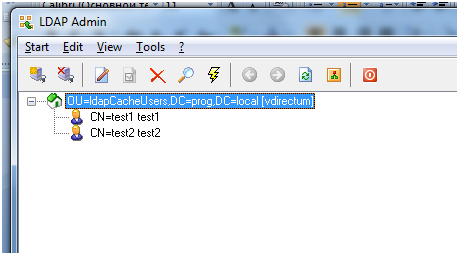

3.ユーザーをそこに登録します

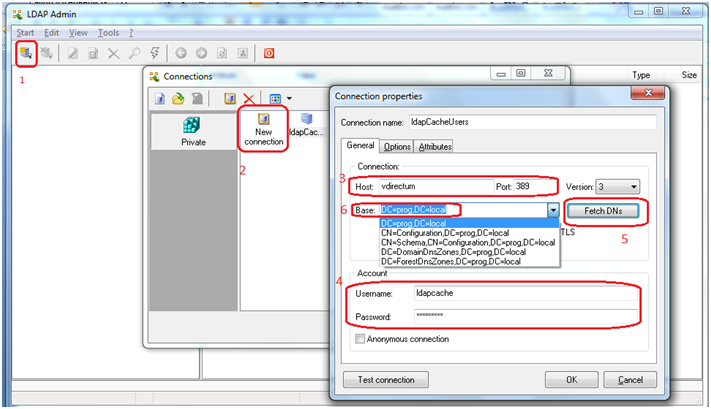

4. ldapAdminプログラムを使用して、LDAPデータベースの可用性をテストします。 ここから eeをダウンロードできます。

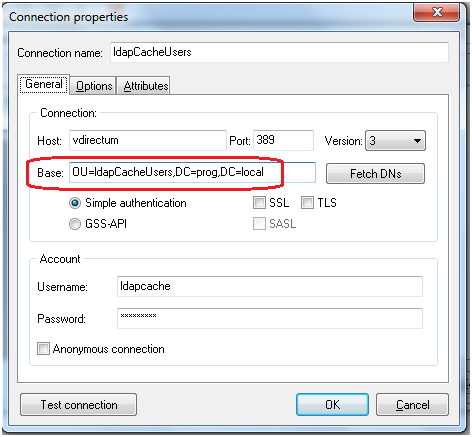

5. LDAPサーバーへの接続を構成します。

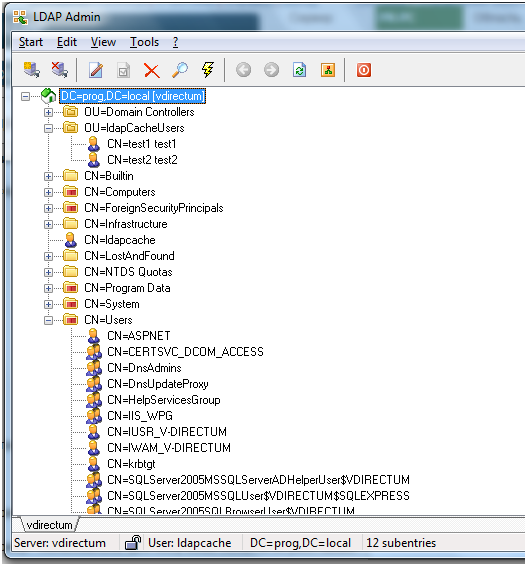

6.接続済み。 すべてが機能するように見えました:

7.Cachéに接続するユーザーは「ldapCacheUsers」部門に属しているため、この部門のみに検索を制限します。

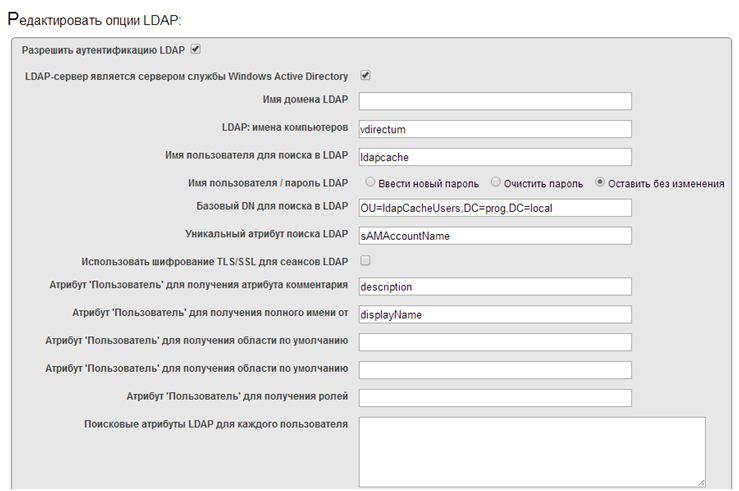

Cachéサイド設定

8. LDAPサーバーの準備ができました。Caché側の設定に進みます。 管理ポータル->システム管理->セキュリティ->システムセキュリティ-> LDAPオプションに移動します。 フィールド「デフォルトのネームスペースを取得するユーザー属性」、「デフォルトのルーチンを取得するユーザー属性」、および「ロールを取得するユーザー属性」 »これらの属性はまだLDAPデータベースにないため、クリアします。

翻訳に関するコメント

確かに、この場所ではロシア語の翻訳は完全に成功したわけではありません。「デフォルトドメインを受け取るためのユーザー属性」、「デフォルトプログラムを受け取るためのユーザー属性」、「ロールを受け取るためのユーザー属性」のように翻訳する方がより正確です。

9. [システム管理]-> [セキュリティ]-> [システムセキュリティ]-> [認証/ CSPセッション設定]セクションでLDAP認証を許可します。

10.サービスでLDAP認証を許可します。 %Service_CSPサービスはWebアプリケーションの接続を担当し、%Service_Consoleサービスは端末を介した接続を担当します。

11. WebアプリケーションでのLDAP認証の構成

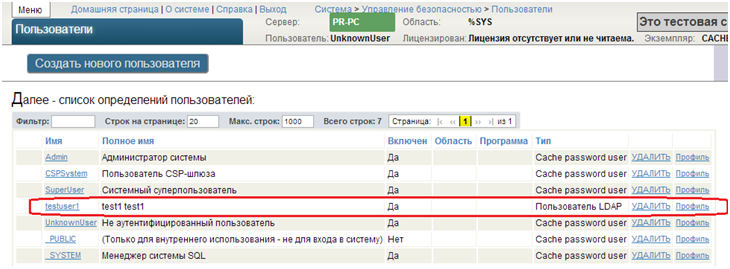

12.現時点では、接続が機能していることを確認するために、Cachéの新しいユーザーが完全な権限を持つように構成します。 これを行うには、ユーザー_PUBLICが%Allロールを追加する必要があります。 将来的には、この瞬間を確定します.......

13.設定済みのWebアプリケーションを開こうとしますが、開くはずです。

14.ターミナルも開きます

15.接続すると、LDAPユーザーがCachéユーザーに表示されます

16.確かに、この構成では、すべての新しいユーザーがシステムに完全にアクセスできます。 このギャップを解消するには、LDAPデータベースに属性を追加して、Cachéへの接続時にユーザーに割り当てられるロールの名前を保存する必要があります。 まず、構成が失敗した場合にネットワーク全体が破損しないように、ドメインコントローラーのバックアップコピーを作成する必要があります。

17. ActiveDirectoryスキーマを変更するには、ActiveDirectoryが配置されているサーバーにActiveDirectoryスキーマスナップインをインストールします(既定ではインストールされません)。 指示はこちらです。

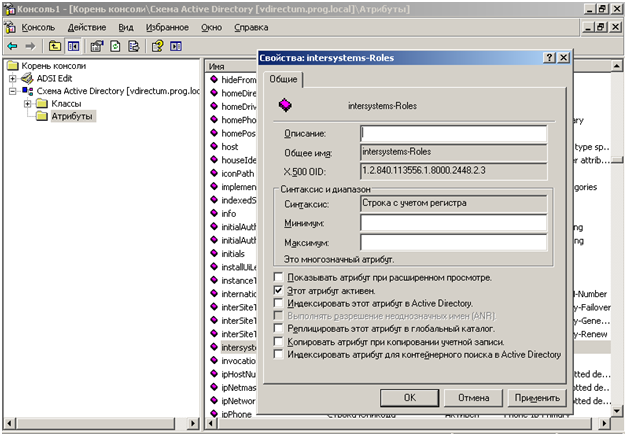

18. intersystems-Roles、OID 1.2.840.113556.1.8000.2448.2.3、大文字と小文字を区別する文字列、複数値属性と呼ばれる属性を作成します。

19.次に、この属性をユーザークラスに追加します

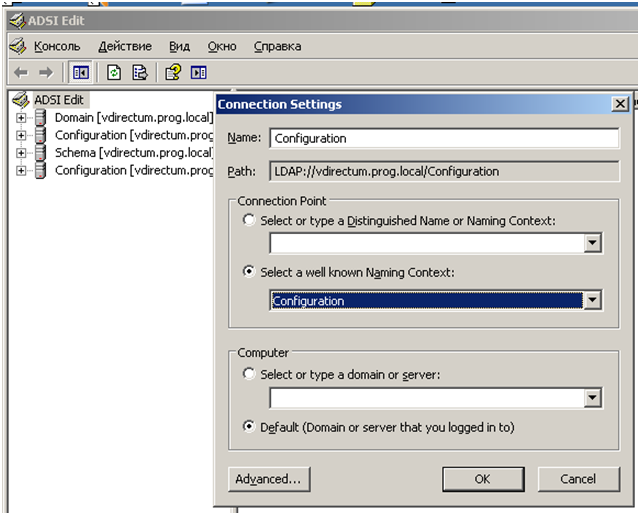

20.次に、ユーザーのリストを表示するときに、「InterSystems Cacheのロール」列をユニットに表示します。これを行うには、「スタート」->「実行」をクリックし、adsiedit.mscと入力します。 構成名前付けコンテキストへの接続

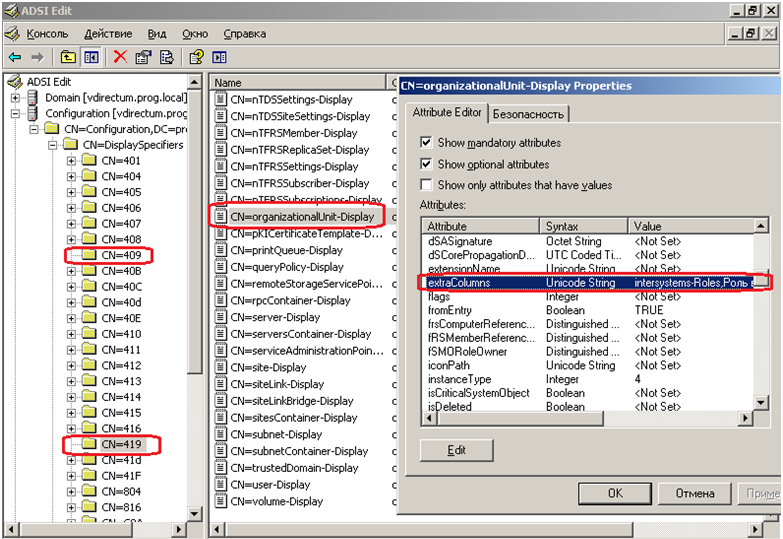

21.コンテナーCN = 409、CN = DisplaySpecifiers、CN = Configurationに移動し、コンテナーのタイプを選択します。表示されると、追加のユーザー属性が表示されます。 組織単位レベル(OU)で表示を選択しましょう。組織単位レベル(Display)コンテナーが必要です。 プロパティでextraColumns属性を見つけ、値「intersystems-Roles、Role in IntersystemsCache、1,200,0」を入力します。 充填の原則は次のとおりです。属性の名前、属性が表示される列の名前、デフォルトで選択されるかどうか、ピクセル単位の列の幅、予約値。 別の備考CN = 409は言語コードを示します。ブランチでは、英語版の場合はCN = 409、コンソールのロシア語版の場合はCN = 419です。

22.これで、Cachéへの接続時にユーザーに割り当てられるロール名を入力できます。 Active DirectoryがWindows Server 2003に基づいている場合、このフィールドを編集するための通常のツールはありません。 ldapAdminプログラム(4段落を参照)を使用して、この属性の値を編集できます。 Windowsがより新しいバージョンである場合、属性は「高度な機能」モードで編集できます-ユーザーは属性を編集するための追加のタブがあります。

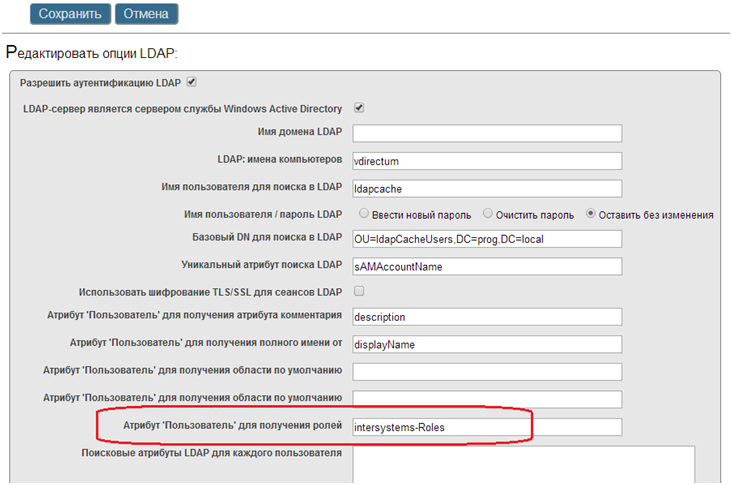

23.その後、Caché管理ポータルのLDAPオプションで、この属性の名前を指定します。

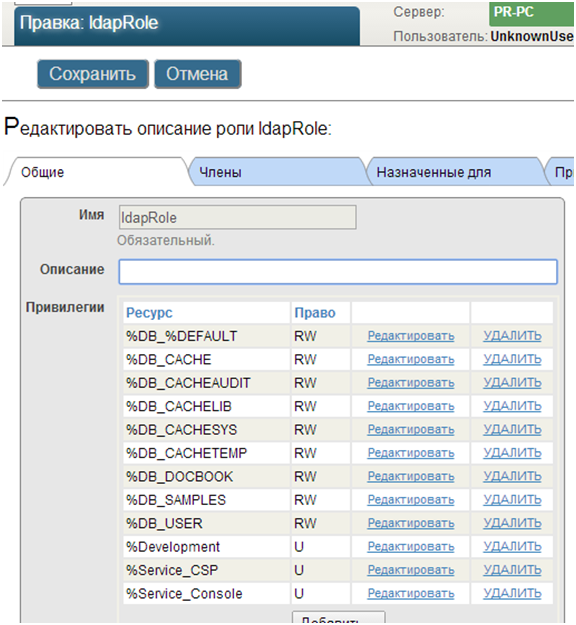

24.必要な特権を持つldapRoleロールを作成します

25. _PUBLICから%ALLロールを削除します

26.すべての準備ができました。システムに接続してみてください。

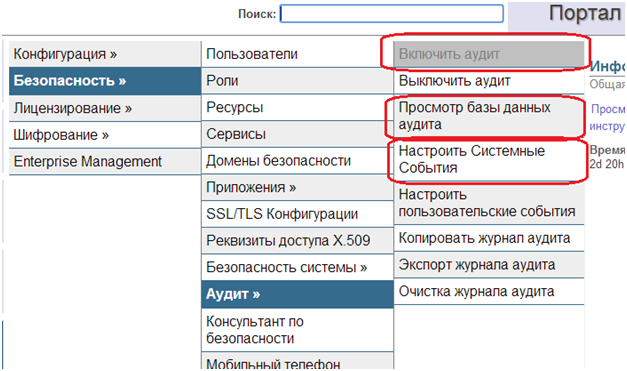

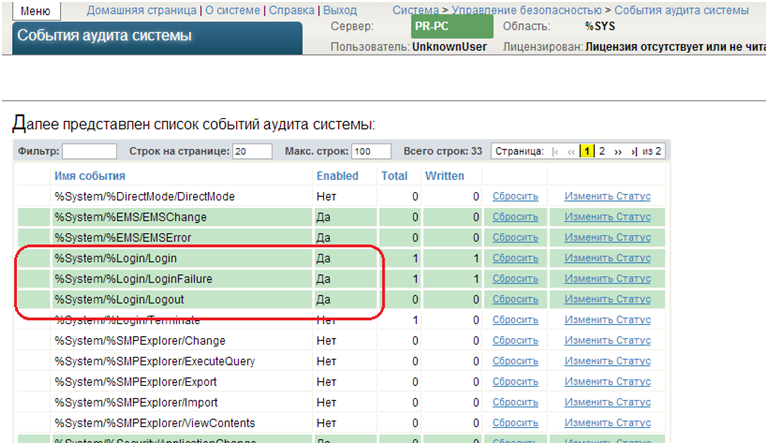

27.動作しない場合は、監査をオンにして構成します

28.監査設定

29.監査データベースを表示します。

おわりに

実際には、アプリケーションでの作業では、ユーザーごとに異なるロールを設定する必要がないことがよくあります。 たとえば、Webアプリケーションを入力するときに、特定のロールセットがすべてのユーザーに割り当てられている場合は、アイテム16から23を省略できます。 これらのロールを追加し、[アプリケーションロール]タブのWebアプリケーション設定でLDAPを除くすべてのタイプの認証を削除するだけで十分です。 この場合、LDAPサーバーに登録されているユーザーのみがWebアプリケーションにアクセスできます。ユーザーがログインすると、Cachéはこのアプリケーションでの作業に必要なロールを自動的に割り当てます。