攻撃者は、ドライブバイダウンロードを通じて悪意のあるコードを配布する一般的な方法を使用しました。 2013年のレポートでそれを示し、今日の攻撃者が使用している悪意のあるコードを配信する最も一般的な方法であると述べました。 Win32 / Corkowの場合は、このデータのみを確認します。 この投稿では、この悪意のあるプログラムの分析の技術的な詳細を公開し、Win32 / Corkowが狙っている銀行を示し、最初の投稿で言及されなかった他の機能についても説明します。

一般的な情報

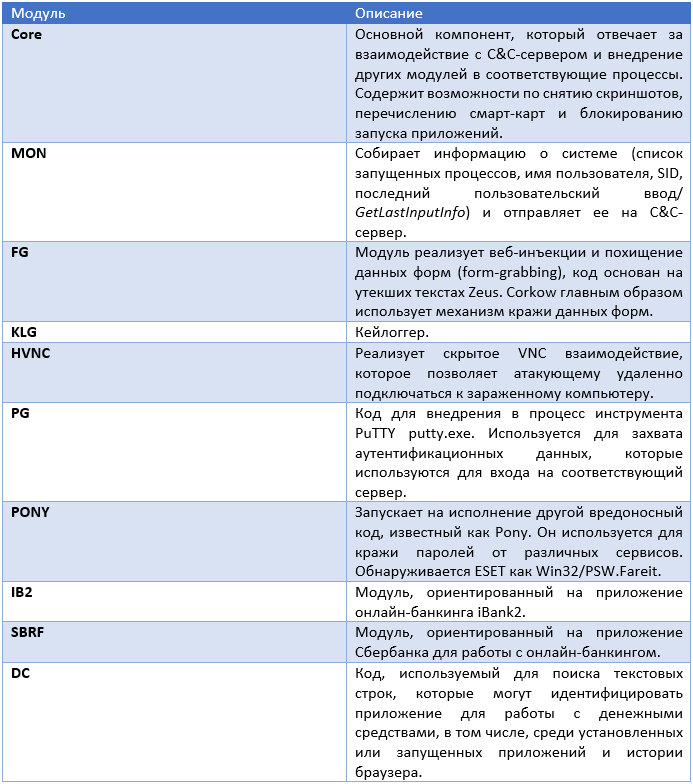

Win32 / Spy.Hesperbotなどの他の銀行トロイの木馬と同様に、Win32 / Corkowは、対応する機能を実装するメインモジュールといくつかのプラグインで構成されます。 そのような各プラグインまたはモジュールは、DLLライブラリの形式で作成されます。 実際、他のほとんどのプラグインはメインDLLに埋め込まれていますが、他のプラグインは制御C&Cサーバーからロードされます。 いずれにしても、このコアDLLは、システムで実行されているプロセスに他のモジュールを挿入します。 次の表は、分析されたすべてのWin32 / Corkowサンプルで見たさまざまなモジュールを示しています。 すべてのマルウェアサンプルにこれらのモジュールが含まれているわけではないことに注意してください。

コアモジュール「コアDLL」は、C&Cから構成データを実行およびロードするために他のモジュールを起動する役割を果たしますが、これらの各モジュールには、直接データをロードするための独自のC&Cサーバーのリストが含まれます。

上記の表でわかるように、Win32 / Corkow悪意のあるコードには、キーロガー、スクリーンショットキャプチャモジュール、オンラインバンキングから認証データを盗むWebフォームグラバーなど、バンキングトロイの木馬に典型的な機能が含まれています。 それにもかかわらず、最後の3つのモジュールは、銀行のトロイの木馬プログラムにはあまり見られない機能を実装しています。 Win32 / Corkowは、2つの別個のモジュールを使用して、iBank2 RBSアプリケーションと、企業ユーザーがアカウントにアクセスするために使用するSberbankアプリケーションを侵害します。 最後のDCモジュールは、次の種類の情報に関連するユーザーアクティビティのインジケーターを検索するために使用されます。

- 取引プラットフォームアプリケーション。

- 取引プラットフォームサイト(ブラウザー履歴);

- 個々の銀行アプリケーション;

- 銀行サイト(ブラウザーの履歴);

- ビットコインサイト

- Androidアプリケーション開発ツール。

設置

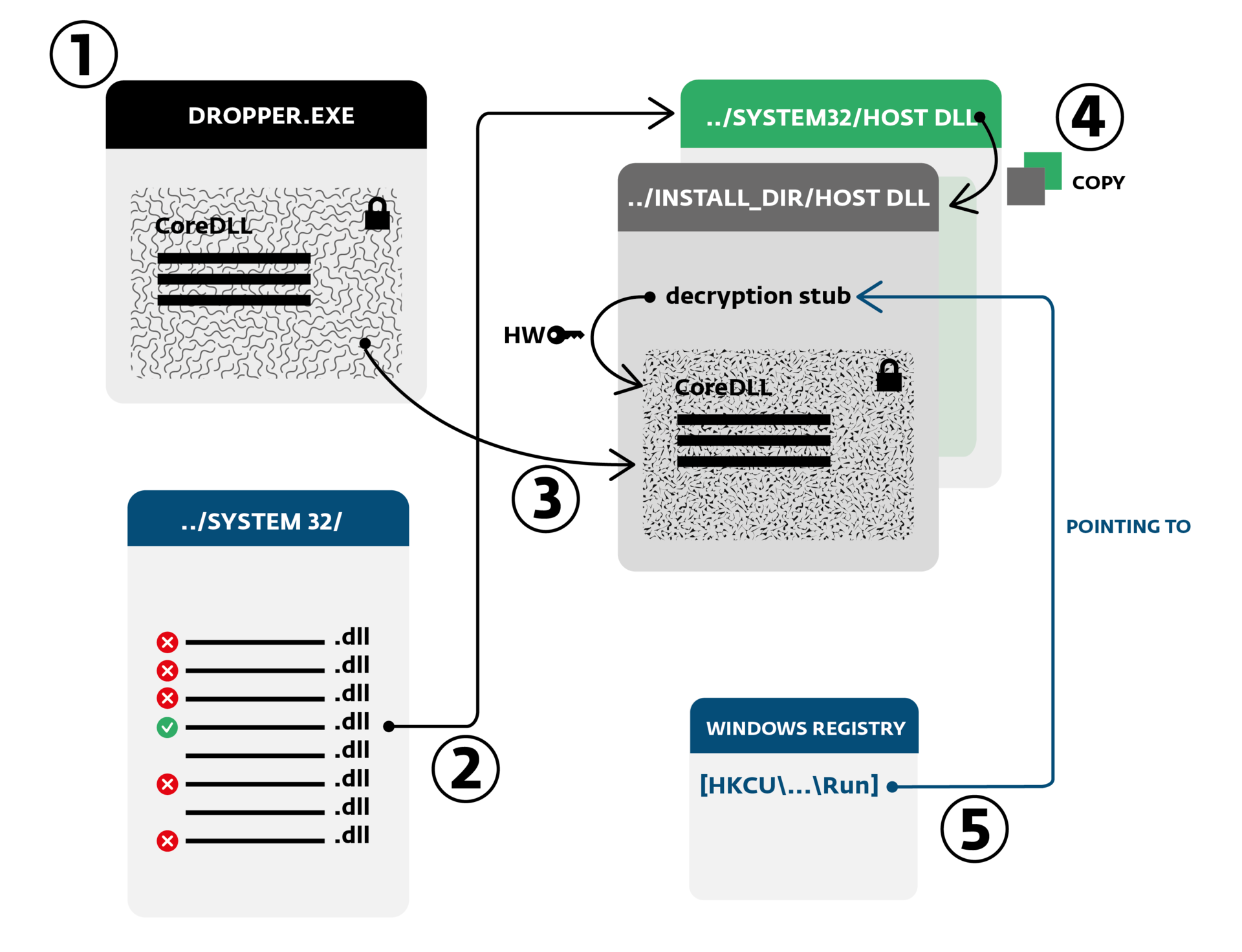

Win32 / Corkowには、興味深く、比較的複雑なインストール手順があります。 トロイの木馬は通常、ドロッパー実行可能ファイルとして被害者に配信されます。このドロッパーには、リソースセクションにメインのコアDLLが含まれています。

図 システムにドロッパーをインストールします。

ドロッパーが実行のために起動されると、次の手順を使用してシステムに自身をインストールします。

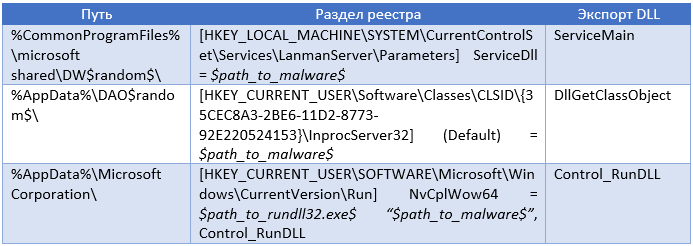

- リソースセクションにあるメインDLLを解読し、 DllMain関数の呼び出しを介して実行し、パスの1つを引数として渡します。 このパスは、ボリューム上のどの場所にトロイの木馬をインストールするかを決定します。 選択するパスは、ドロッパーが起動されたアカウント、通常のユーザーまたは管理者によって異なります。 可能なインストールパスを次の表に示します。

- メインDLLコードが実行されると、感染するシステムファイルを検索します。 これを行うために、Corkowは%SystemRoot%\ System32ディレクトリから正当なDLLを特定の基準で検索します。 検索条件には、目的のライブラリといくつかの特定のファイル名の不安定性( SfcIsFileProtected )、およびDLLからの特定のインポートの欠如が含まれます。

- 次に、悪意のあるコードは、本体を暗号化し、この暗号化されたデータを選択されたDLLのリソースセクションに書き込むことにより、選択されたDLLに感染します。 本体の復号化の関数(スタブ)もファイルに書き込まれ、そのアドレスがエクスポートテーブルに追加されます。 このエクスポートの名前は、インストールパスにも依存します。

- 感染したDLLは、選択したインストールパスに保存されます。 system32ディレクトリの元のDLLは変更されないことに注意してください。

- 悪意のあるコードは、適切なレジストリキーをインストールして、再起動後のコードの存続性を確保します。 レジストリキーは、インストールパスにも依存します。インストールパスは、以下の表にリストされています。

悪意のあるコードをインストールする可能性のある方法。

DLLをOSにロードするには多くの方法があり、Win32 / Corkowは上記の3つの方法のいずれかを使用できます。 これらの各メソッドは、異なる名前のエクスポート呼び出しを通じてDLLをロードします。 これらの名前はすべて、リソースセクションから悪意のあるコードの本体を解読する関数に属します。

上記で示したように、メインのCorkow DLLは、元のシステムDLLのリソースセクションに暗号化された形式で書き込まれます。これに加えて、aPLib圧縮が適用されます。 暗号化の場合、XORはキーと一緒に使用されます。このキーは、ドライブCのボリュームシリアル番号のデータから形成されます。 キャリー乗算アルゴリズムを使用します。 インストール後、感染したCorkowライブラリは感染したコンピューターにバインドされ、別のコンピューターで起動できません。 このようにして、悪意のあるコードはウイルスアナリストによる分析から自身を保護します。

コアDLLとC&Cでの作業

メインのWin32 / Corkowモジュールは、他のモジュールを抽出し、それらを関連プロセスに導入し、C&Cサーバーを操作します。 悪意のあるコードには、接続しようとしているURLのリストが含まれています。 サーバーに送信される最初のHTTP要求には、システム、特定のモジュールのバージョン、およびボットIDに関する基本情報が含まれています。 同じ段階で、C&Cドメイン名とボットIDに基づいて、サーバーで後続のメッセージを暗号化するためのキーが選択されます。 サーバーは、1つ以上のコマンドを使用して応答します。 以下にリストされているコマンドを示します。

- システムを再起動します。

- 実行可能ファイルまたはDLLをダウンロードして実行します。

- ボットを更新します。

- 個々のモジュールの構成ファイルをダウンロードします。

- ディスク上の任意のファイルを破壊します(任意のデータで上書きします)。

- システムから自分自身を削除します(システムを無効にする、つまりシステムの動作を中断する機能があります)。

最後の2つのコマンドは、データの盗難に加えて、Win32 / CorkowがOSに深刻な損害を与える可能性があることを示しています。 サーバーがボットにシステムから自身を削除するコマンドを送信すると、システムが重要なシステムファイルを削除し、MBRまたはNTFS MFTを任意のデータで上書きする必要があることをボットに伝える特別なパラメーターを渡すことができます。 このような操作の後、システムは起動できなくなります。

Core DLLには、デスクトップのスクリーンショットをキャプチャする機能、特定のアプリケーションの起動をブロックする機能、およびシステムにインストールされているスマートカードを一覧表示する機能も含まれています。 アプリケーションの起動をブロックするポリシーは、ボットの構成によって決まります。 無限ループ内の悪意のあるコードは、 CreateToolhelp32Snapshotを介してシステムで実行されているプロセスを列挙し、構成で指定されたプロセスを終了しようとします。 このプロセスの終了はユーザーモードから発生するため、正常に完了する可能性は限られています。 この方法はおそらく、悪意のあるコードによって使用され、ユーザーが銀行口座の残高を確認するなどのために銀行業務アプリケーションを起動できないようにします。

他のより複雑なトロイの木馬とは異なり、Corkowはスマートカードと対話する方法を知らず、それらをリストするだけです。 興味深いことに、スマートカードに関する情報を取得するために、悪意のあるコードはWindows APIを使用せず、代わりにカードの物理デバイスを一覧表示し(これにSetupDi APIを使用)、特定のデバイス名をさらに検索します。

個々の銀行業務アプリケーションの侵害

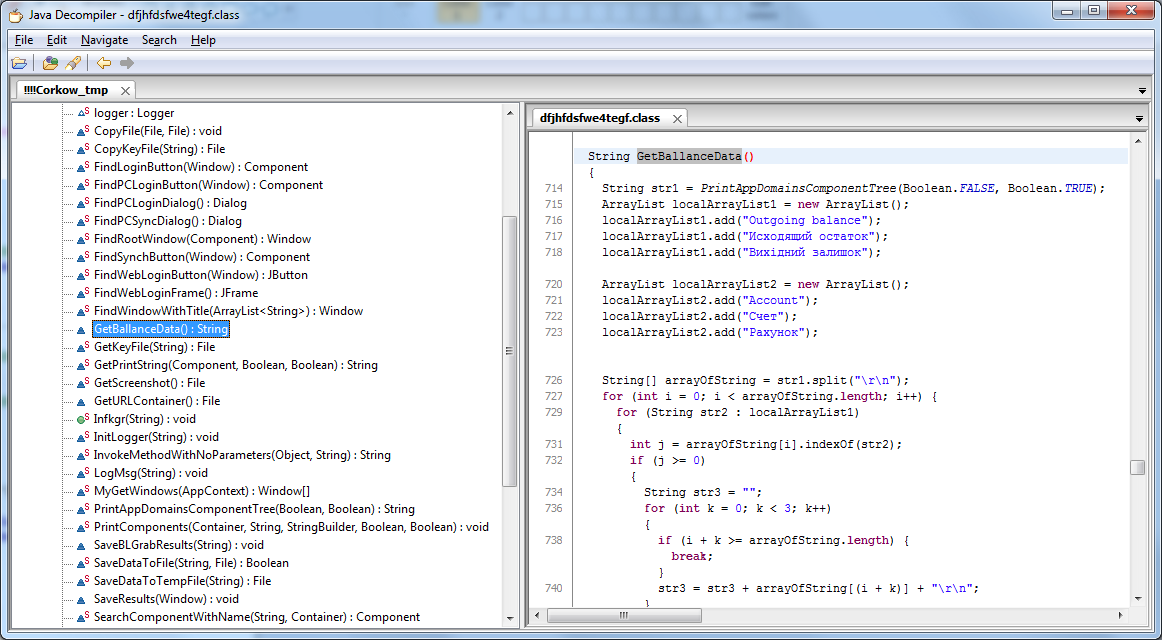

CorkowがiBank2 RBSシステムを侵害することを目的としていることはすでに書きました。 iBank2はJavaアプリケーションです。悪意のあるコードは、iBank2が機能するコンテキストで、独自の悪意のあるJavaクラスをJava仮想マシンに導入することにより、このオンラインバンキングシステムのシステムのデータにアクセスしようとします。 このタスクを実行するために、Corkowは作成された各Javaプロセス(java.exeまたはjavaw.exe)にIB2モジュール(上記を参照)を埋め込みます。

図 作成されたJava仮想マシン(JVM)プロセスに自分自身を挿入する悪意のあるCorkowコード。

実装されたコードはさらに、Java Native Interface(JNI)関数を使用して必要な操作を実行します。動作中のJVMへのポインターを取得し、それを挿入して、悪意のあるJavaクラスをロードします。 次の図は、逆コンパイルされたJavaクラスの一部を示しています。 このクラスには、被害者の銀行口座の現在の残高を取得するためのメソッド、デスクトップのスクリーンショットを撮るためのコード、およびオンラインバンキングシステムでユーザーを認証するために使用されるキーファイルをコピーするためのコードが含まれます。

図 iBank2を攻撃するために使用される悪意のあるJavaクラス。 このコードは、iBank2アプリケーションの英語版、ロシア語版、ウクライナ語版をサポートしていることがわかります。

説明されているJavaコードインジェクションメソッドは、iBank2アプリケーションの脆弱性に依存していません。 Win32 / Spy.RanbyusとWin32 / Carberpなど、このRBSを侵害することを目的とする他のバンキング型トロイの木馬は、いずれも異なる方法を使用して目標を達成しています。 SBRFモジュールは、Sberbank(Win32プラットフォーム)の銀行業務アプリケーションを侵害するために使用されます。 IBank2指向のモジュールと同様に、SBRFコードはスクリーンショットを作成し、クライアントの認証に使用されるキーファイルを盗むことができます。

DCモジュール

このモジュールは、次の情報を検索することでユーザーアクティビティを認識します。

- 実行中のプロセス。

- 閲覧履歴-Internet Explorer、Mozilla Firefox、Google Chrome、Safariブラウザの閲覧履歴にアクセスするために、CorkowはサードパーティアプリケーションであるBrowsingHistoryViewを起動します。 Operaブラウザの場合、履歴ファイルが直接開きます。

- インストール済みアプリケーション-インストール済みアプリケーションの適切なディレクトリ内のファイルを一覧表示します。

- 最後に使用したアプリケーション-関連するレジストリキーを一覧表示します。

興味深い事実は、悪意のあるコードが完全な検索結果をリモートサーバーに送信しないことです。 代わりに、彼はデータを分析し、財務を処理するためのアプリケーションを特定できる特定の行を見つけようとします。 分析されたCorkowサンプルには、銀行および取引プラットフォームに関連する行、デジタル通貨(ビットコインに関連するWebサイトおよびソフトウェアを含む)、さまざまな支払いシステム、Google Playの開発者アクティビティの可能性(Google Play開発者アクティビティ)の識別が含まれています。

図 Corkow DCモジュールの対象となるさまざまな金融アプリケーションおよびWebサイト。

リストには、ロシアとウクライナの銀行に焦点を当てたソフトウェアとウェブサイトに加えて、スイス、シンガポール、ラトビア、リトアニア、エストニア、デンマーク、クロアチア、英国、オーストリア、キプロスからの幅広い銀行が含まれています。動作しなくなります)。

おわりに

Win32 / Corkowマルウェアは、攻撃者が漏洩したCarberpソースをどのように利用できるかの例です。 Corkowの分析により、さまざまなプログラミングスタイル、特にマルウェアの作成者自身によって作成されたコードの部分、または他のマルウェアからコピーされた部分の検出が非常に簡単になります。 Corkowは、以前分析した他の悪意のあるプログラムよりも技術的に複雑ではないという事実にもかかわらず、ユーザーの機密データを盗むために必要なすべての機能が含まれています。

Corkowボットネットを操作する犯罪者は、オンラインバンキングシステムのユーザーに特に注意を払って、よく考え抜かれた行動計画を立てているようです。 2013年にロシアとウクライナの数千人のユーザーがすでにこの悪意のあるコードの被害者であったことを確認できます。

感染予防

多くの場合、ユーザーはこのような悪意のあるプログラムによる感染から身を守る方法に関心があるため、ここではいくつかの推奨事項を示します。

- 仕事用のWindows 7+ x64で使用します 。 Windows 7以降の64ビットの最新バージョンのWindowsは、エクスプロイトから保護するための特別なテクノロジーを備えているため、ドライブバイダウンロード(リモートコード実行)の主な感染ベクトルに対する影響がはるかに少なくなっています。

- OS (デフォルトで有効)とソフトウェアを定期的に更新します 。 Microsoftは、プログラムのシステムライブラリを定期的に更新します(ASLRサポートを含む)。 一部のドライブバイダウンロードエクスプロイトは、再配置不可能なASLRモジュール(たとえば、.NET Framework、Officeの一部のバージョン)を利用して、Windows / Officeの1つ以上のバージョン内でDEPをバイパスするために使用できる安定したROPチェーンを作成します。 定期的な更新は、そのようなものを含む多くの悪用から保護します。

- 管理者承認モードを活用し、 UACを無効にしないでください。ビルトインAdministratorアカウントでは機能しません(UACが無力の場合)。 UACが有効になっている場合、Windowsは管理者グループのメンバーであるユーザーアカウントの補助アクセストークンを生成します。 この追加のトークンは、システム内のユーザーを表すために使用され、無効な管理者グループ(SIDの拒否)を含みます。これにより、管理者権限を必要とするプログラムによって導入されたアクションを承認または拒否できます。 悪意のあるプログラムには、UACをバイパスするか、OSをバイパスするカーネルモード制限をインストールするためのLPEエクスプロイトが含まれます(ユーザーモード制限エスケープ)。しかし、こうした方法は、タイムリーに更新をインストールしない古い(古い)OSでのみ機能します。 一般ユーザー向けの悪意のあるコードに対して0day LPE / RCEエクスプロイトを使用する慣行はそれほど高くないため、OSのタイムリーな更新とUACの使用により感染のリスクが大幅に削減されます。

- セキュリティ/ AV製品を使用して、OSを保護します。 これにより、ファイルシステムレベルでの操作、インターネットから転送されるデータ、およびOSで実行される他のトランザクションを制御できます。 現在、これらの製品の多くには、エクスプロイトに対する保護が組み込まれています。 たとえば、ESET Smart Security 7の最新バージョンには、「エクスプロイトブロッカー」と呼ばれる特別なHIPS設定が含まれており、アプリケーションのエクスプロイトのアクションをタイムリーに検出できます。

- サンドボックスや、アクションのタブプロセスを制限するその他のテクノロジーをサポートするブラウザーを使用します 。 エクスプロイトにRCE脆弱性を使用するブラウザーのコードが含まれている場合でも、隔離されたプロセスでは、たとえばリモートサーバーからペイロードをロードしたり、ファイルをファイルシステムにダンプしたりといった基本的な機能を実行できません。

- これまでで最も安全なソリューションは、Windows 8+ x64と統合されたOSレベルSmartScreenおよびアクティブなEMETをシステムで使用することです。これは、ブラウザー、特に32ビットを保護するように構成されています。 デフォルトでは、ほとんどのブラウザは32ビット互換モードで動作します(Google ChromeおよびMozilla Firefoxには64ビットオプションがありません。最新のInternet Explorer 11はデフォルトでプロセスを32ビットとして起動します)。 この構成でAV製品を使用する方法も必要です。これにより、ウイルス対策のシグネチャとヒューリスティックに基づいて、OSに悪意のあるコードを「ランディング」する試みを追跡できるためです。 SmartScreenでは、補充されたMicrosoftブラックリストベースにより、同様のアクションを実行できます。

- スタンドアロンアプリまたはブラウザー内のRBSシステムは 、OS自体が危険にさらされた場合、 悪意のあるコードの攻撃に抵抗したり、メモリ内のコードの整合性を確保したりできないことに注意してください 。 OSを侵害すると、オンラインバンキングやブラウザを操作するためのアプリケーションなど、システムで実行されているすべてのアプリケーションが自動的に侵害されます。 ほとんどの悪意のあるコードには、オンザフライのプロセスコード変更メカニズム(ランタイムパッチ/インジェクション)が含まれており、アプリケーションはその整合性を確保するために対処できません。 HIPSなどのシステムは、悪意のあるコードのこの動作を追跡するのに役立ちます。