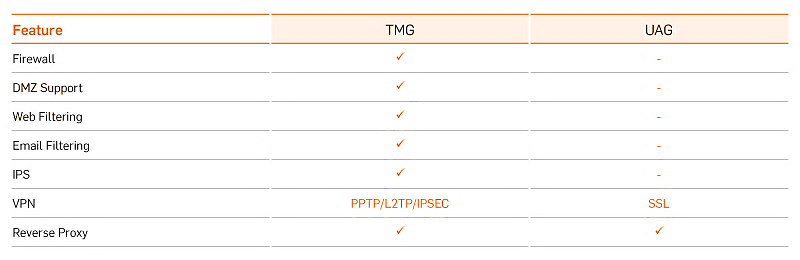

MS Exchange、SharePoint、LyncなどのWebリソースの公開を支援する残りのForefront Unified Access Gateway(UAG)は、TMGを介して以前に提供されたセキュリティ機能を提供しません。

そして、必要なセキュリティ機能について話し始めたので、TMGを使用してユーザーを満足させることができた機能を簡単に説明します。

•ファイアウォール。

•Webプロキシ。

•内部リソースを公開するためのリバースプロキシ。

•Webおよび電子メールのフィルタリング。

•マルウェア/スパイウェアに対する保護。

•侵入防止システム(IPS)。

•SSLトラフィックの検査。

•ロードバランシング。

•クライアントサーバー(クライアントからサイト)およびサイト間(サイトからサイト)の両方のリモートユーザーアクセスおよびVPN機能。

したがって、遅かれ早かれ(発表されたサポート終了日に基づいて)、TMGユーザーは、類似のサードパーティ製品を選択してから移行するという問題に直面することになります。

そのため、一部の企業(Sophos、Citrix、Cyberoam、WatchGuard、Kempなど)は、ソフトウェアおよび/またはハードウェアソリューションを積極的に推進し、スムーズかつ必然的に通過する悪名高いものに完全に機能する代替手段を提供するためのキャンペーンを既に開始しています(そのようなトートロジーは適切だと思います) TMG。 これは、「TMG交換ガイド」、「 {ベンダー名} VS」の形式で、広告チラシ、プロモーション、およびその他のマーケティング資料のネットワークに存在することによって確認されます。 TMG Comparsion "など。

フォーティネットは、他のベンダーと同じ道をたどり、今日では自社のネットワークセキュリティ製品ラインであるFortiGateのフラッグシップに基づいた「 Microsoft TMG Replacement 」も提供しています。

TMG(脅威管理ゲートウェイ)自体が統合された脅威管理ソリューションとして位置付けられていたため、UTMの代替品を探すのは理にかなっています。 そのため、ガートナースクエアをご覧になった場合: www.gartner.com/technology/reprints.do?id=1-1H1RO5D&ct=130710&st=sb 、フォーティネットはUTMソリューションの中でリーダーシップを発揮しており、このリーダーシップはすでに非常に長いものです。ほぼ6年前。

そのため、提案された「代替」ソリューションによって提供される機能の詳細なレビューに進みます。ベンダーによると、このテーマの同等の代替を提供できます。

実際、フォーティネットの提案は、次の機能リストをFortiGateに移行することです。

ここでは、まず、複雑なネットワークインフラストラクチャを備えた大企業の場合、タスクを分離し、個別のターゲットを絞ったソリューションを使用することをお勧めします。 特に、フォーティネットは、フォーティネットの製品ラインを使用して、このような独立した焦点を絞った実装を提供することができますが、同時に柔軟で拡張性の高いアプローチを提供します

-FortiWeb -Webアプリケーションファイアウォール、Webリソースおよびアプリケーションを保護するためのソリューション(Webリソースの安全な公開によるリバースプロキシの実装を含む)。

-FortiMail 、メールを保護するための包括的なスパム対策ソリューション。

-FortiBalancer、FortiADC、Coyote Point Equalizer-ロードバランサーとアプリケーション配信コントローラーのすべてのライン。

あらゆるネットワークセキュリティ対策を確保するには、FortiGateのインフラストラクチャでこれらすべてを補完することをお勧めしますが、中小企業はこのソリューションのサービスをハードウェアまたは仮想設計でしか実行できません。

それで、FortiGateはTMGに似た機能のコンテキストで何を提供しますか? TMGの置き換えのプリズムを通してそれらを順番に検討し、同時に、そして一般的な用語で、FortiGateのスキルに精通します。

ファイアウォール

ファイアウォール-インターネットから企業ネットワークへの外部からの不要な接続のフィルタリングの始まり。 同時に、ネットワーク内から外部リソースへのユーザーのアクセスの記録、制御、差別化を維持する必要があります。 したがって、パケットフィルタリング、アドレスとポートの変換、既存の接続に属しているかどうかのチェック(ステートフル/ディープパケットインスペクション)によるパケットのディープインスペクションのサポートに加えて、FortiGateは主に、組み込み機能のフルセットを備えた統合FortiOSオペレーティングシステムを実行する包括的なネットワーク保護プラットフォームですウイルス対策、スパム対策、アプリケーション制御、侵入防止システム、Webフィルタリング、データ漏洩防止などのセキュリティ。

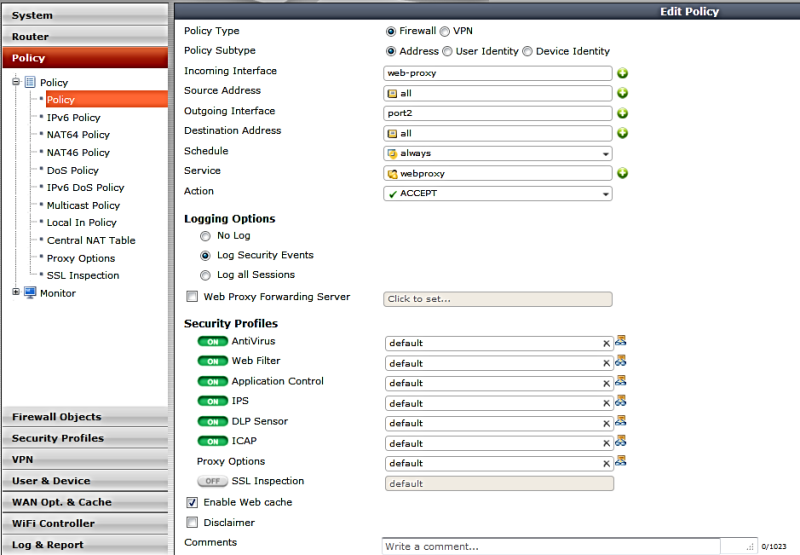

幅広い機能を備えた、FortiGate Webインターフェースで作成された、内部ネットワークからインターネットへのユーザーのWebアクセスの標準ポリシーは次のようになります。

Webプロキシ

追加認証なしでユーザーがインターネットにアクセスできるようにするTMGの最も古く、最も使用されている機能の1つ。

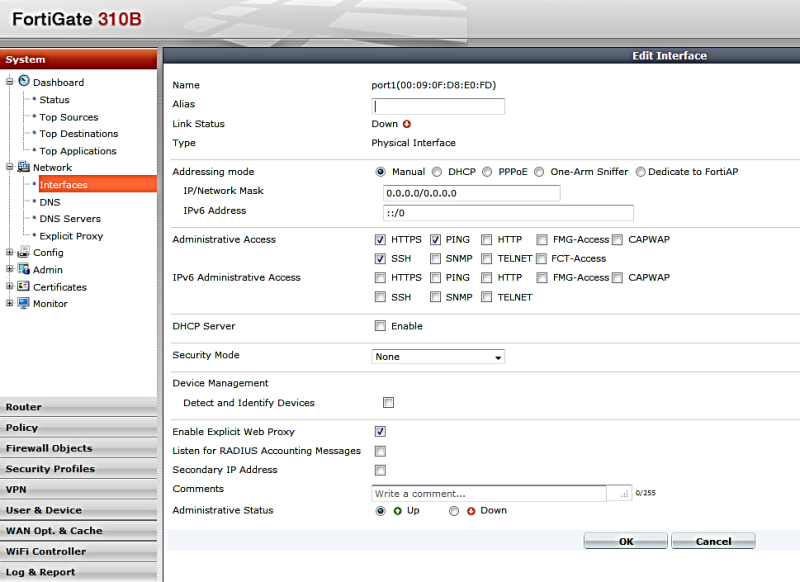

FortiGateには、HTTP(HTTPS)およびFTPを介してプロキシセッションを送信するための「明示的なWebプロキシ」機能に加えて、PACファイルを使用した自動構成のサポートがあります。

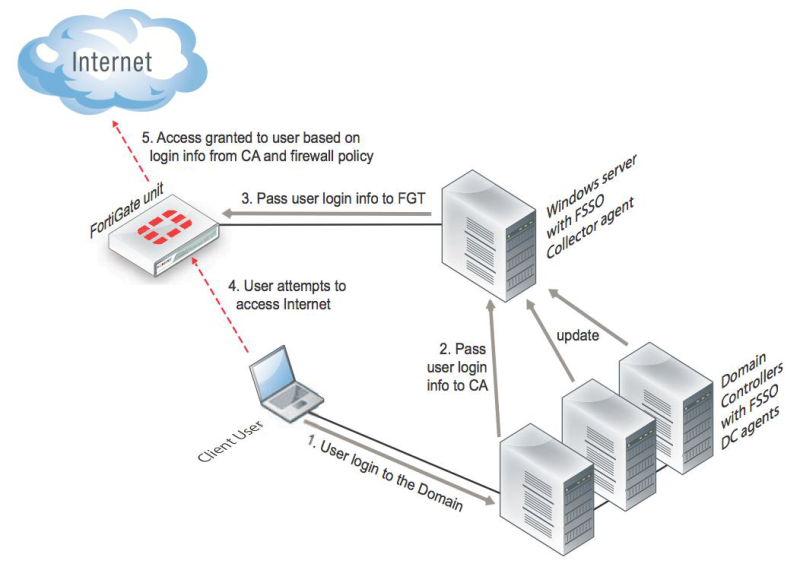

また、FortiGateに完全に統合されたシングルサインオン(SSO)機能のおかげで、ドメインコントローラー(Active Directory、Novell eDirectory)と対話し、特定のドメイングループに必要な権限と機能を適用することにより、認証済みユーザーのアクセスを制御することができます。

これに加えて、アンチウイルス保護、侵入防止、Webフィルタリング、およびアプリケーション制御機能がこのようなセキュリティポリシーに含まれている場合があります。

Webプロキシは、必要なインターフェイス(上図の「port1」 )および有効化ポリシーを作成することで有効になります(下図)。

シングルサインオンの実装は、いくつかの方法で実行できます。

1.ドメインコントローラーで特別なエージェントプログラムを使用する( DCエージェント )

DCエージェントは、ドメインコントローラーにインストールされているユーザーログインを追跡するための個別のサービスの形式のソフトウェアコンポーネントです。 FortiGateと直接対話するのではなく、コレクタエージェントを介して対話します。

コレクターエージェントは 、任意のサーバーまたはドメインコントローラーにインストールされます。 エージェントはユーザーログイン情報を受信し、FortiGateと交換します。 インストールされているエージェントの数は、フォールトトレランスのために複数にすることができます。

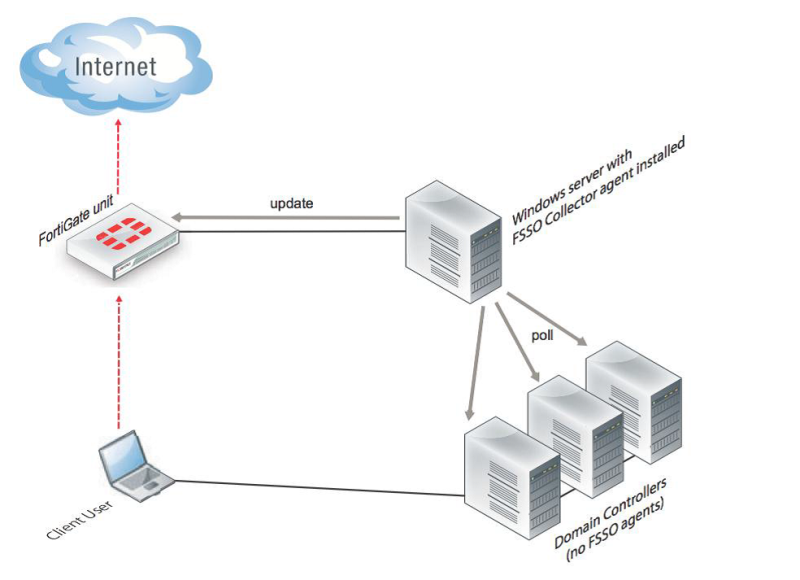

2.収集コレクターAgent'a

この方法には、コレクタエージェントの形で追加のソフトウェアをインストールすることも含まれますが、ドメインコントローラーにDCエージェントサービスをインストールする必要はありません。 コレクタエージェントは、ネットワーク上の任意の場所(できればWindowsサーバーの一部)にインストールでき、ユーザー認証イベント(「ログオン」)についてドメインコントローラーに問い合わせることができます。 ポーリングメカニズムは、Windows NetAPIまたはセキュリティイベントログを使用して実装されます。

3. FortGateで直接調査する

FortiOSバージョン5以降、ドメインコントローラーからログオンをポーリングするメカニズムがFortGateに完全に統合されました。 同時に、セキュリティイベントログのみがポーリングに使用され、使用方法は、ネットワーク境界にコレクタエージェントをインストールできない小規模ネットワークインフラストラクチャ用に位置付けられます。

ただし、同時に、ソフトウェアをインストールする手間から省けば、FortGateがドメイン構造をメモリに保存し、ユーザーログオンを調べる負担を負うことを忘れないでください。

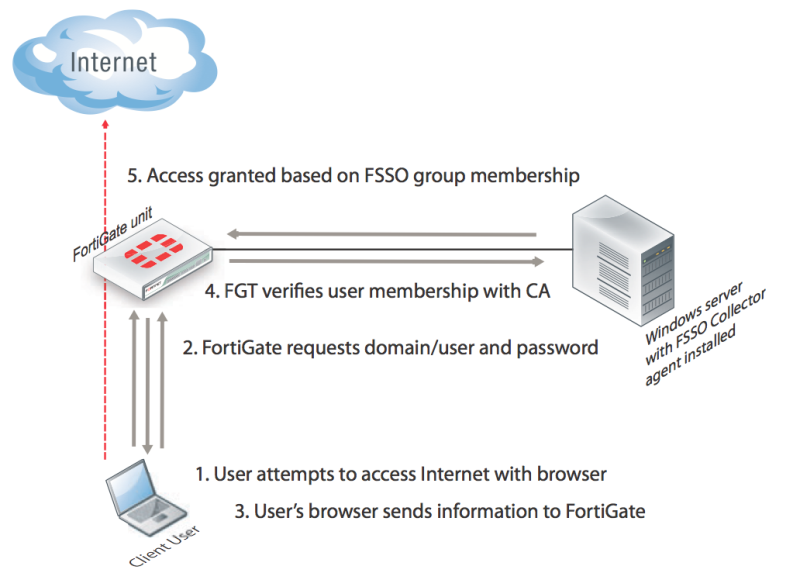

4. NTLM認証

NTLM認証を使用するには、FortGateと通信するためにネットワークの境界にインストールされたコレクターエージェントが必要です。 ユーザーのブラウザでURLをリクエストすると、FortGateはそのドメイン資格情報(ログイン/パスワード)をリクエストし、ブラウザを介してそれを受け取り、ドメイングループのコレクタエージェントのメンバーシップを確認し、グループセキュリティポリシーに従ってリソースへのアクセスを提供します。

5.ターミナルサーバー

MicrosoftまたはCitrixターミナルサーバーを介して企業リソースにアクセスするユーザーは、独自のIPアドレスの代わりに1つの共通アドレスまたはプールを持ちます。 SSOを介してこのようなユーザーにセキュリティポリシーを適用するために、フォーティネットには、ターミナルサーバー自体にインストールされたターミナルサーバーエージェント(TSエージェント)という別のソフトウェアコンポーネントがあります。 彼は各ユーザーに指定された範囲のポートを割り当て、この情報をコレクターエージェントと交換します。コレクターエージェントは、ドメイングループのユーザーのメンバーシップ、および適用するリソースのセットと適用するポリシーを与えるグループを認識します— FortiGateが認識します。 エージェントは次のようになります。

SSO実装の説明を完了するために、製造元は最新のUTMモデルでも機能の改善に取り組んでいることに注意したいと思います。 これをサポートするために、2012年に、FortiOS 5の大幅に改訂されたバージョンが発表されました。その中には、Terminal Server Agentをサポートする改善があり、上記の豊富なアプリケーションバリエーションと補助ソフトウェアにより、SSO全体がより正確に動作しました。

少なくともそれを信じて、少なくともそれをチェックし、FortiOSバージョン5.0.4以降のFortiGateと組み合わせて、コレクターエージェント、DCエージェント、TSエージェントの最新のソフトウェアバージョンを使用してください。すべてが時計のように機能します。 そして、SSOの秘密を理解し、詳細に飛び込むことが興味深い場合は、それについて「イショを打つ」ことになります。 このトピックは別の記事に値します。

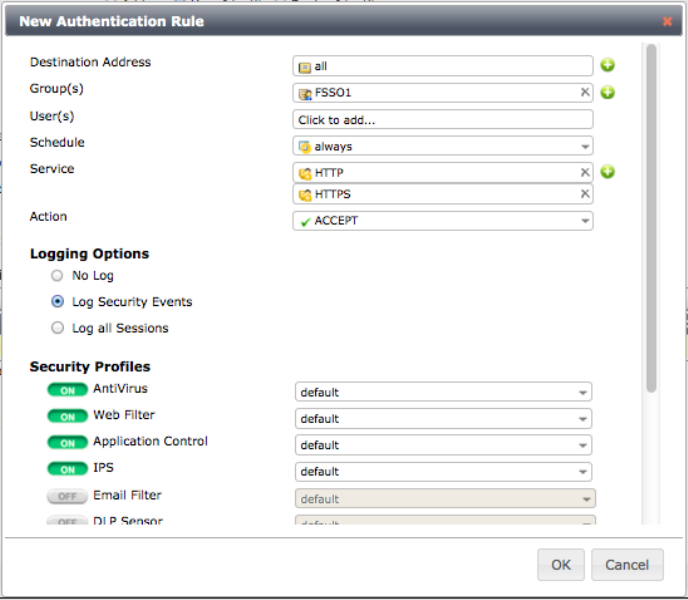

セキュリティポリシーの適用の部分に移り、SSOソフトウェアコンポーネントが正常に構成されたFortiGateでどのように見えるかを見てみましょう。

特定のグループまたはユーザーにアクセスするための適用可能なルールは次のとおりです。

多くの異なるドメイングループを持つより差別化されたポリシーは、ネットワークリソースへのユーザーアクセスを制御するためのより多くのオプションを提供します。

OWA / SharePoint発行

Outlook Web AccessまたはSharePoint Webリソースを公開する主な側面は次のとおりです。

-外部IPアドレスをブロードキャストします。

-外部からのユーザーとの証明書の交換。

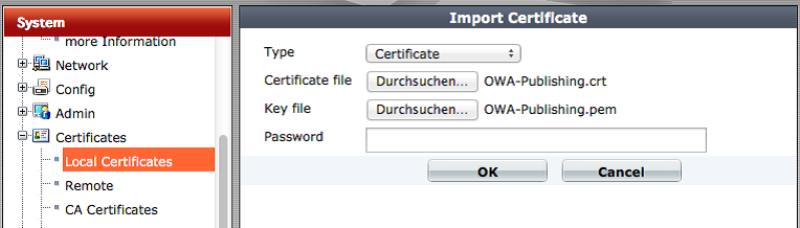

まず、証明書をインポートする必要があります。これは次のように行われます。

目的のメニューで、証明書を選択して[OK]をクリックします。

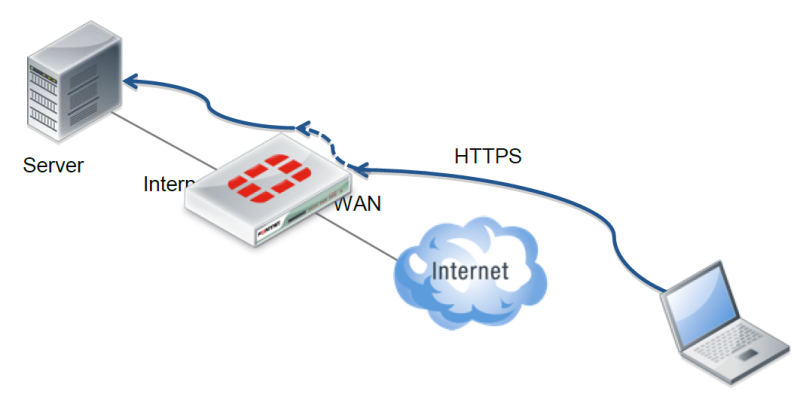

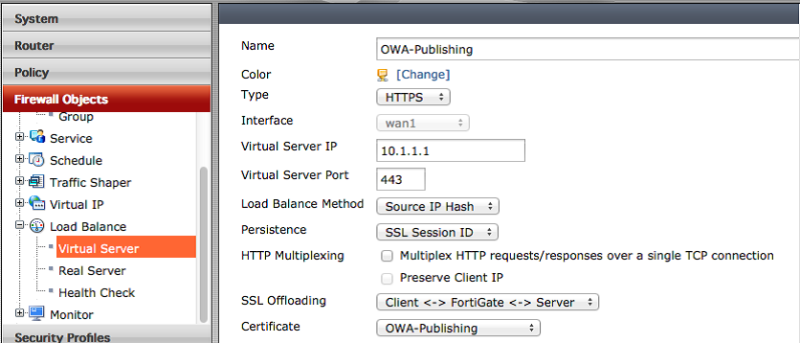

次に、リバースプロキシを構成するには、負荷分散を構成する必要があります。 このための仮想サーバーを作成します。

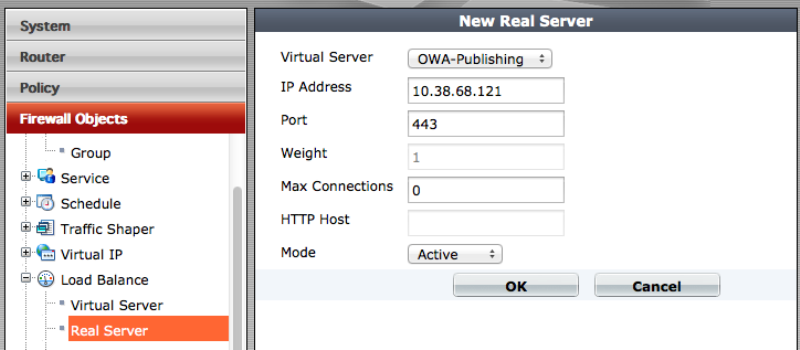

仮想サーバーの場合、実サーバーを決定する必要があります。

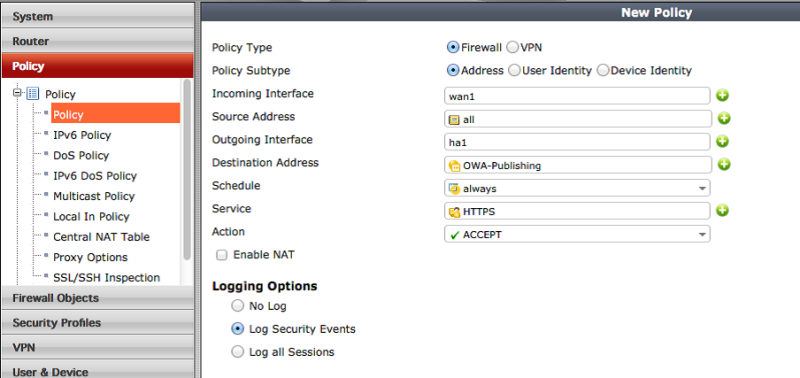

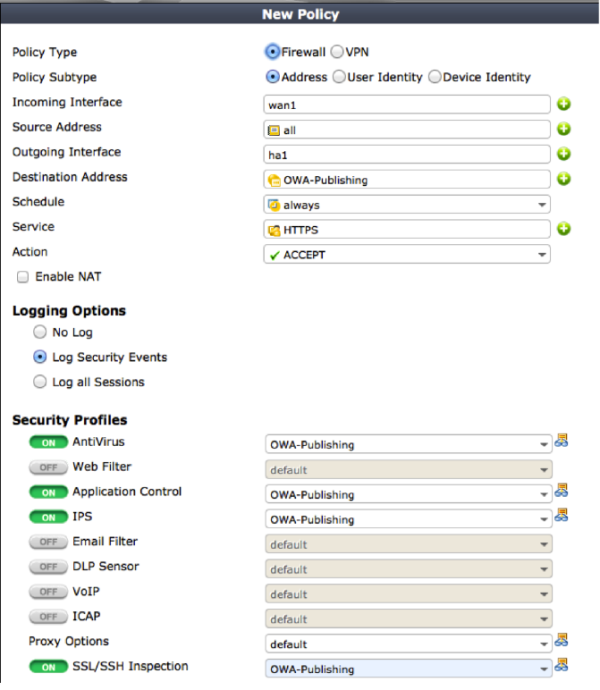

最後のステップは、外部からのトラフィックを許可するセキュリティポリシーを作成することです。

この場合の着信インターフェイスは外部インターフェイスであり、送信元アドレス(送信元アドレス)は「すべて」、宛先アドレス(送信先アドレス)は新しく作成された仮想サーバーになります。 サービスとして、HTTPSをスキップします。 トラフィックはHTTPS経由でのみ交換され、それ以上必要ありません。

通常のプロキシと同様に、ポリシーにプロファイルを含めることでセキュリティ機能を拡張できます。

-アンチウイルス保護。

-侵入防止システム(IPS)。

-アプリケーション制御(ここでは、目的のアプリケーションとは別に、他のアプリケーションが使用されないことを制限または追跡できます);

-URLフィルタリング。

SSLトラフィック検査

TMGから移行する場合のもう1つの重要な機能は、SSLトラフィックの検査です。

これは、残りのセキュリティ機能と同じくらい簡単に組み込まれています-政治の事前設定されたプロファイル。

証明書の交換はネットワーク内のエンドユーザーに対して透過的であるため、ベンダーの標準ビルトインを使用できます。また、内部サーバーに独自の自己署名証明書がある場合、「無効なSSL証明書を許可」を有効にできます。 信頼できる認証局(CA)のリストには表示されません。

FortiGateでWebリソースを公開するコンテキストでは、検査設定は公開されたアプリケーションにのみ適用され、残りのトラフィックには影響しませんが、SSL検査機能を使用して、企業のセキュリティポリシーでエンドユーザーSSLトラフィックをより厳密に制御することもできます。

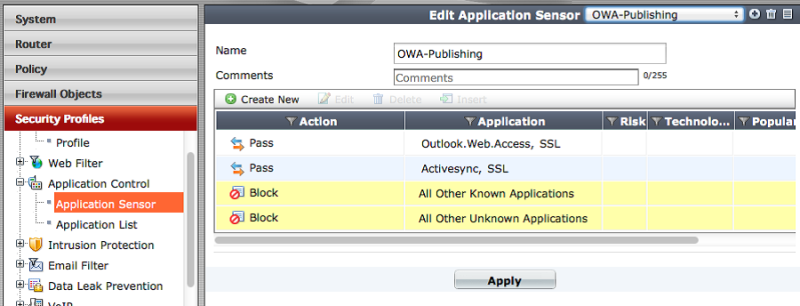

アプリケーション制御

アプリケーション制御機能を使用するには、アプリケーションの「センサー」を作成する必要があります。 これは同じプロファイルです。プロファイル内のみ:)

私たちは見ます:

この場合、センサータイプを「アプリケーションの指定」に切り替え、検索方法を使用して必要なアプリケーションを見つけることにより、特定のアプリケーションを選択できます。

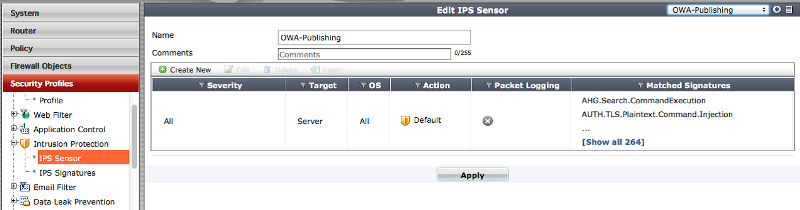

侵入防止システム

セキュリティポリシーに含めるには、IPSのセンサーが必要です。

唯一のことは、ウェブインターフェースからアプリケーションごとにフィルターを作成できないことですが、そのようなコマンドを実行するか、スクリプトとしてコピーすることにより、CLIコンソールからこれを行うことができます。

config ips sensor edit "OWA-Publishing" config entries edit 2 set application IIS MS_Exchange set location server next end next end

CLIでフィルターを作成した後、IISおよびExchange専用の署名を使用できます。

もう1つの「暗黙の」機能は、間違ったパスワードを入力しようとしたときにアクセスをブロックするために、IPS署名を記述することです。 OWA 2012用に作成するには、次のようになります。

config ips custom edit "MS.OWA.Login.Error" set comment '' set signature "F-SBID( --attack_id 3608; --name \"MS.OWA.Login.Error\"; --protocol tcp; --service http; --flow from_server,reversed; --pattern \"<div class=|22|signInError|22 20|role=|22|alert|22|>\"; --context body; --no_case; --pattern !\"<|2F|div>\"; --context body; --no_case; --within_abs 20; --rate 3,180;)" next end

ここで、「-rate 3,180;」パラメーターは、誤ったパスワード入力エラーの数(3)と、ユーザーがIPアドレスによってブロックされた時間(180)を表しています。

マルウェア/スパイウェア保護

ウイルス対策プロファイルは次のようになります。

ご覧のとおり、HTTPに加えて、他の種類のトラフィック(SMTP、POP3、IMAP、MAPI、FTP)があります。 公開するのに必要なのはHTTP(S)のみです。

それで、私たちはすべてをまとめました。 リバースプロキシ用のポリシーを、公開、企業ネットワークの外部、またはWebアプリケーションサーバー上に作成し、さらにSSL検査を含む構成されたすべてのプロファイルとセンサーを含めます。

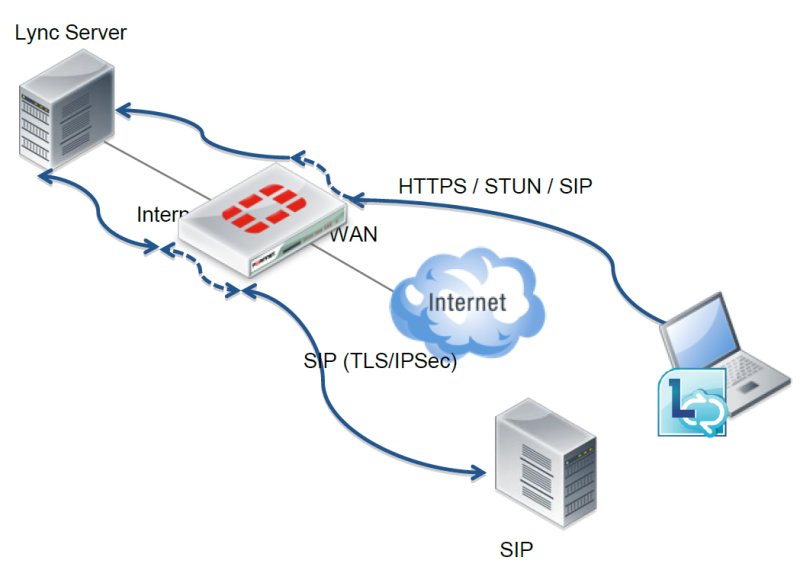

Lyncを公開する

OWA / SharePointの公開の問題をセキュリティ機能の完全なセットで詳細に検討したので、WebアプリケーションとしてのLyncの公開がFortiGateでほぼ同じ方法(アドレス変換、証明書交換、UTM機能の保護)およびSIPトラフィックも制御する必要があることを除き、同じプロトコル:

この側面を考慮するために、説明した機能に加えて、FortiGateはSIP ALG(アプリケーションレベルゲートウェイ)の組み込みサポートを備えています。これは、SIPトラフィックの詳細な検査とフィルタリングを提供するアプリケーションレベルゲートウェイです。 多くのFortiGate機能と同様に、SIP ALGはメーカーから別のマニュアルを入手しました。したがって、その詳細な検討も今後の別の記事に値します。

リモートユーザーアクセスとVPN

仮想プライベートVPNネットワークと、リモートユーザーによる企業ネットワークリソースまたは企業の別々のサイト間のトンネルへの安全な暗号化されたアクセスは、非常に長い間使用されており、TMGだけがこの機能を提供しているわけではありません。 FortiGateも万能薬ではありませんが、すぐにVPNソリューションを探すためにすぐにできることをすべて知っているのは、マナーです。 はい。最初に、ソリューションが完全に機能することを予約しました。したがって、私たちは欺くことはありません。すべてのTMG機能の移行を続けます。

では、何がありますか? 私たちは、いわゆるL2TP / IPSecおよびIPsec VPNをサポートしています。 「サイトからサイト」への接続と、どこからでもリモートアクセスできるSSL-VPN。これは、「クライアントからサイトへ」に非常に適しています。

IPsec、静的または「ダイヤルアップ」接続(一方の側に静的アドレスを持ち、トンネルのリモートエンドから動的に接続する)、動的DNSには、いくつかのバリエーションがあります。 FortiGateとPCとFortiGateの間には、追加のFortiClientソフトウェアを使用してトンネルが構築されます。 多くの認証(ローカルユーザーグループ、ローカルおよびリモートノードの識別子、X.509証明書、Active Directoryグループの資格情報)があります。

SSLは、Webポータルとトンネルの2つのモードで表されます。 Webポータルは、Webブラウザから企業リソースにすばやくアクセスできるように設計されています。これは、シンクライアントやモバイルデバイスに特に当てはまります。 このモードでは、FortiGateは安全なHTTP / HTTPSゲートウェイとして機能し、ユーザーを認証して、HTTP / HTTPS、telnet、FTP、SMB / CIFS、VNC、RDP、SSHなどが利用可能なWebポータルにアクセスできるようにします。 トンネルモードは、企業ネットワーク上のすべてのアプリケーションへのアクセスを提供しますが、FortiClientまたはその一部— FortiClient SSL VPNアプリケーションがインストールされます。 FortiClientは、Windows、Mac OS X、Apple iOS、Androidなどの多くのオペレーティングシステムをサポートしています。

VPNの別のタイプの追加認証は、モバイルデバイス用のFortiTokenハードウェアパスワードジェネレーターまたはFortiTokenMobile ソフトウェアを使用した2要素認証です。

一般に、VPN機能は非常に広く、数百ページでその栄光が説明されていますが、同時に(直接の手で)少し練習すれば、多数のトンネルとWebポータルで簡単に管理できます。 最後に、IPSec VPNを使用するMicrosoftのWindows Azureクラウドサービスへの接続機能など、サードパーティメーカーとのVPNトンネルのサポートにも注意してください。

最後に、上記のすべてを要約すると、フォーティネットは、その主力製品であるFortiGate UTMデバイスラインに直面して、あらゆる規模の企業向けに統合ネットワークセキュリティシステムを構築するための非常に幅広い機能を購入により提供できる一方で、数の増加にギャップを残せると確信しています。 Microsoft TMGからの移行として言及したFortiWeb 、 FortiMail 、 FortiBalancer 、 FortiToken 、 FortiClientなどのフォーティネット製品ラインや、他の製品ライン: FortiWifiおよびFortiAPを使用してセキュリティをさらに強化するセキュリティをさらに強化する機能を無視することはできません通信、 FortiManagerの集中管理、 FortiAnalyzerレポートの集中収集と分析、 FortiDDoS DDoS攻撃に対する保護、 FortiDBデータベースの保護、 FortiCache Webキャッシング、 FortiDNSキャッシングDNSサーバー、ユーザー認証用の個別のソリューション 呼び出し元のFortiAuthenticatorは、ネットワークデバイスFortiBridgeが失敗したときに「ギャップで」 動作し 、 FortiSwitchの切り替えがリストの最後ではありません...

スケーラビリティの問題は、以前にTMGで使用されていた必要な機能に応じて検討する必要があります。 また、FortiGateを単独で、または他のFortinetハードウェアと一緒に本当に気に入った場合は、小規模企業(最大約100ユーザー)がFortiGate-90Dモデル以下および大規模組織-FortiGate-100D以上に注意を払う必要があります。 .k。 一部の機能(価格など)のサポートはモデルによって異なります。

結論として、FortiGateが完全に機能するだけでなく、Microsoft TMGからの目立たないトラブルのない移行にふさわしいかどうかを判断するのは当然のことです。 私に関しては-それはかなり実現可能です。

ウクライナ 、 アルメニア 、 ジョージア 、 カザフスタン 、 アゼルバイジャン 、 キルギスタン 、 タジキスタン 、 トルクメニスタン 、 ウズベキスタン 、 CIS諸国でのフォーティネットソリューションの配布。

フォーティネット認定トレーニングコース

MUK-Service-あらゆる種類のIT修理:保証、非保証修理、スペアパーツの販売、契約サービス