私は最近私に起こったケースをあなたと共有したいと思います。 誰かがこの記事を、個人データの損失、さらにはお金の損失から救うことを願っています。

ネクタイ

それはすべて、私の友人の一人がVKontakteのモバイル版が閉じられたと不平を言ったという事実から始まりました。 これには客観的な理由が見られなかったので、私はとても驚きました。 m.vk.comに切り替えると、疑問が払拭されました-すべてがうまくいきました。 友人に質問したところ、m.vk.comが、サービス全体がモバイルアプリケーションに移行したことを報告し、このアプリケーションのダウンロードを提案していることが判明しました。 明らかに、これはいたずらなウイルスであると私は考え、友人に彼の車を見てもらうように頼みました。

まず第一に、私は個人的にこの偽物を見て、すべてが非常に信じられそうに見えました:それはうまくレイアウトされていて、URLは正確にm.vk.comでした。 だから、VKのモバイル版が閉じたと本当に思うだろう。

まあそれは何でしょうか? もちろん、ホスト! それを開いて、私はすでにひどい惨劇から友人を救う準備ができていましたが、...ファイルには標準のコメントしかありませんでした。 時々起こるように、他の隠されたホストもありませんでした。 実行中のプロセスを徹底的に調査しても、ダウンロード用に提供されたアプリケーションをグーグルで動かすような、興味深いことは何もありませんでした。 私は思慮深くなりました。

友人が私の思考プロセスを中断し、電話からVKに入ろうとしたときに同じ話が起こると言った。 手がかりでした。 電話は、問題のコンピューターと同じホームWi-Fiポイントに接続されていました。 友人にモバイルインターネットからVKにログインしてwi-fiから切断するように頼んだので、電話の感染のオプションを却下しました-実際のバージョンが開かれました。 結論は1つしかありません-ルーターが感染しました。

すべての責任無責任

192.168.1.1に進み、友人にルーターからのログインとパスワードを求め、答えを聞いた... admin:admin ! なに? Wi-Fiを配信するルーターのパスワードを変更できないのはどうしてですか?! 驚くべき無責任! 友人が肩をすくめた。

DNSを確認したところ、次のことがわかりました。

176.102.38.70

8.8.8.8

2番目のアドレスはよく知られていますが、これはGoogle DNSですが、最初に見たことがありません。 彼は私たちの地域からでさえありませんでした。

私には、このアドレスに行く以外に何も起こりませんでした。 QIWIの偽物が私の前に現れ、そして再び、素晴らしい品質で。 (ところで、彼はまだそこにいます)。

DNSからこのアドレスを削除し、地域の標準アドレスに置き換え、ルーターのパスワードを変更して再起動しました。 その後、すべてが期待どおりに機能しました。 友人の感謝の言葉を聞いた後、私は偽物をより厳しく扱うことにしました。

ここにひねりがあります

2ip.ruは、住所がウクライナ語であると述べ、それがどの範囲からのものであるかを示しました。 範囲が狭いため、スキャンするのが論理的です。 すぐに言ってやった。 30分騒ぎ、別の興味深いアドレスが発見されました。 ここにあります: 176.102.38.39 。

今、冒とく的な部分がそこにありますが、見つけたとき、「Fake admin panel」という名前のフォームと、ログインとパスワードのフィールドがありました。 冗談ではないことは何ですか? 私は思って、 adminと入力しました:admin 。 何が起こったと思いますか?

私は最終的に詐欺師の偽物へのすべてのエントリのログで、管理エリアに行きました! 驚くべきことに、彼らは彼ら自身の感染方法のために落ちました。

最初はそれがハニオットだと思って、ログからQIWIウォレットの1つに入ろうとしたことを認めます。 データは正しく、ウォレットアカウントには約1000ルーブルがありました。 したがって、これはハニポットではありません。 ウォレットを離れ、管理パネルの調査を開始しました。

敵の境界線の後ろ

管理領域は上品に装飾されました

(これらのおもちゃは屋根の上に指を置くと上から動き、音を出しました(フラッシュドライブではありませんでした))

(これらのおもちゃは屋根の上に指を置くと上から動き、音を出しました(フラッシュドライブではありませんでした))

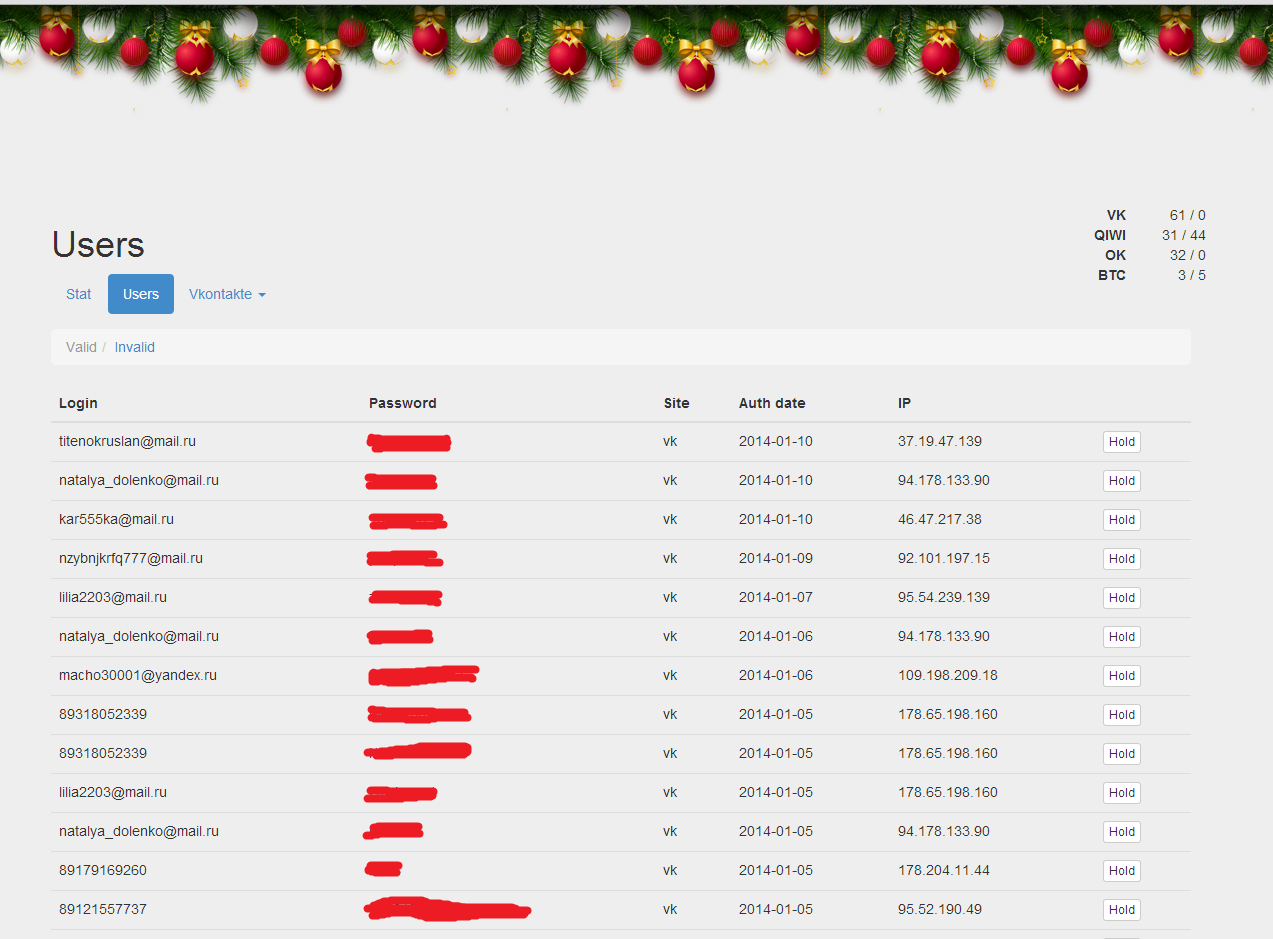

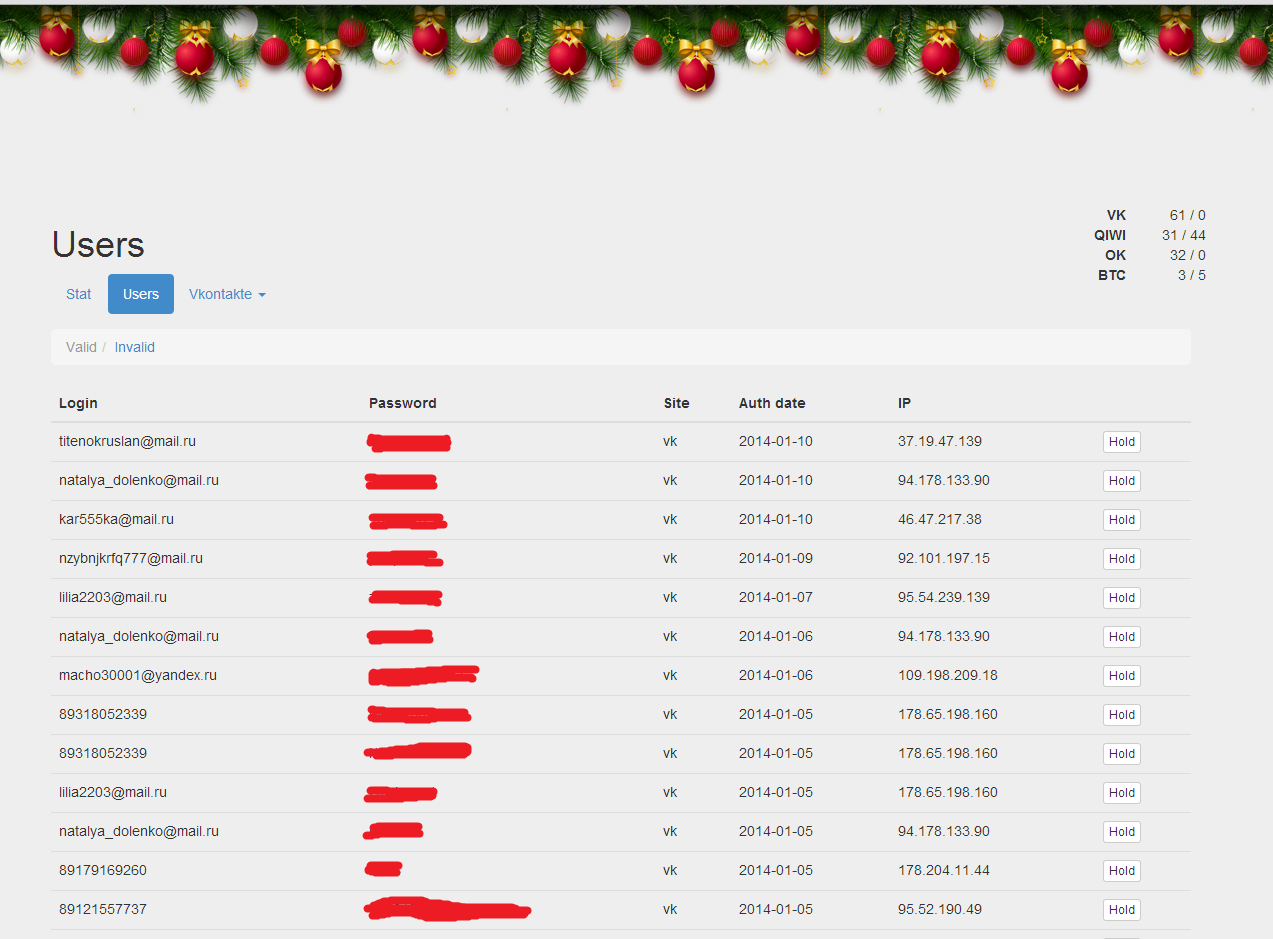

[統計]セクションで、誓約されたエントリの数を確認できます。 状況は次のようなものです。

VK〜72000

OK〜45000

QIWI〜9000

BTC-5

良い結果(btcをカウントしません)ですよね?

別途、QIWIログに注意する必要があります。明らかに、これのために、これはすべて行われました。 QIWIログには、ログイン、パスワード、IPだけでなく、入力時の残高も表示され、支払いのSMS確認も含まれていました(ほとんどのアカウントではオフになっています)。 そのようなログは、偽物による許可の後、その人は実際のQIWIで許可され、貧しい仲間はトリックを疑うことさえなかったことを示唆しています。

右上隅には、まだアーカイブされていないレコードの数が表示されます(これらのレコードは非常に迅速に更新されたことに注意してください)。

また、下の図には表示されていませんが、非アーカイブログをtxtファイルに簡単にエクスポートするためのボタンと、アーカイブからすべてのレコードを復元するためのボタンがありました。

時間がなくなったと感じて、QIWIアーカイブからすべてのレコードを復元し、自分にダウンロードしました。 他のサービスでも同じことをしたかったのですが、できませんでした。 次のリクエストで、エラー403が表示されたので、次にエラーが発生しました。

結果

同じエントリから結果のファイルを削除し、友人の財布がそこにあるかどうかを確認しました。 友人は幸運でした、彼の財布は詐欺師の手に落ちませんでした。

ここにこのファイルがあり (当然パスワードなし)、ウォレットが存在するかどうかを確認できます。

オフトップ

実験のために、サブネットをスキャンしました。 8台のルーターを見つけましたが、そのうち3台には標準パスワードがあります。

注意してください、ハブロジテル、悪は眠りません!

PS:どうやら、今は夜の散歩をあきらめなければならないようです:D