はじめに

固有の属性(DoS / DDoS攻撃のアクティビティの増加)を備えた新年の祝日を踏まえて、特定のプロバイダー/データセンターへのIPアドレスブロックの所有権に基づいてブロックする、攻撃を撃退するという、めったに使用されない(同時に非常に効果的な)方法を挙げたいと思います。

インターネットおよびHabréには、保護をテーマにした多くの出版物がありましたが、基本的には、さまざまな基準に従ったIPグルーピングに基づいた以下のアプローチに基づいています。

- 個々のIP攻撃ボットのブロック

- ボットが属するサブネット全体をブロックする

- 攻撃ボットが属する国/都市全体をブロックする

- 明示的に許可されているものを除くすべてのIPアドレスをブロックする

- 特定のアルゴリズムに基づくIPアドレスのブロック(特殊なハードウェアの使用を含む)

しかし、同時に、IPアドレスをグループ化する(したがってブロックする)別の方法も完全に見落とされません。自律システム(ASN)のメンバーシップです。 ASNとは何ですか? これは、単一のプロバイダーまたはデータセンターによって提供されるIPアドレスのグループです。 従来、これはネットワーク/サブネットの概念にすぐに続く、組織の起源を持つ、より高いレベルの階層です。 Yandexを例に考えてみましょう。自律システム番号は13238であり、IPアドレスの次のブロックを所有しています。bgp.he.net / AS13238#_prefixesご覧のとおり 、これらのアドレスの1つのASNに属する以外のパターンはありません。 ASNには、16ビット(最大65635)と32ビット(最大2 ^ 32-1)の2種類があることに注意してください。

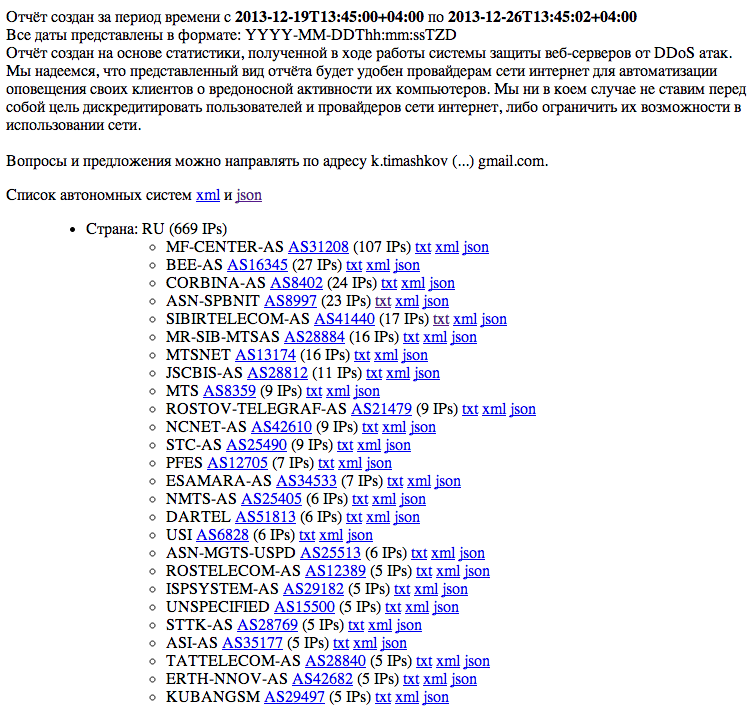

しかし、この技術的なエクスカーションは、侵入者からどのように保護するのでしょうか? 実際には、プロバイダーのかなり広いリスト(ISPとデータセンターの両方)があり、穏やかに言えば、ネットワークのセキュリティに最大限の注意を払わない(発信DDoS攻撃をブロックしない、苦情に対応しないなど)、その結果としてかなり頻繁にDDoS攻撃のソースです。 そのような自律システム(もちろん一時的な)をブロックすると、攻撃からの保護に大いに役立ちます。 自律システムに関する詳細な統計情報は、ほとんどの場合攻撃のソースであり、ウェブサイトで見ることができます: stopddos.ru/current (ほぼリアルタイムの統計情報)

IPアドレスが属する自律システム番号の決定

IPアドレス/ネットワークが属する自律システムを決定する方法は? とても簡単です。 IPアドレスがヨーロッパにある(したがって、RIPE管轄内にある)場合は、コマンドwhois ip_address / networkを使用できます。 Yandexを試してみましょう。

whois 93.158.146.0

ORIGINフィールドに注目します。これは、自律システムの番号を示しているだけです。

IPアドレスが別のRIR(AFRINIC、LACNICなど)に属している場合、それらに対してルートオブジェクトの概念はありません。ここで私が提供できる最も普遍的なアドバイスは、IPアドレスをASN番号に変換できる特別なサービスを使用することです: www。 team-cymru.org/Services/ip-to-asn.html

CymRuのサービスでさらに注目すべきは、コンソールからこの操作を自動化して呼び出す機能です。これは、自動トラフィックアナライザー、ログファイルを使用してパターンや異常を検索する場合に役立ちますコンテキスト固有のASN。

さて、この段階で、ASN(通常は数個から数十個)が見つかったとしましょう。次のステップは、自分が誤って自分のものを切断しないように、それが誰に属し、どのような目的であるかを確認することです顧客の場合、これはHurricane Electricのサービスbgp.he.net/ASXXXXを介して実行できます。XXXXの代わりに、検出された自律システム番号を入力する必要があります。

特定のASNへの/からのトラフィックのブロック

しかし、特定のASNから着信するトラフィックをどのようにブロックするのでしょうか? バックボーンプロバイダーはこの機能、データセンター、または通信事業者(およびBGPプロトコルを使用して実装されます)を備えていますが、この機能をエンドユーザーに提供することはほとんど不可能です。 したがって、Debian Wheezyとiptablesパケットフィルターを使用して、偽のASNからのトラフィックを遮断します。

もちろん、あなたがスタイルで何かをすることを可能にする標準的なソリューション:

iptables -I INPUT -p tcp --dport 80 -m asn --asn-number 11222 -j DROP

まだ存在しないので、即興で演奏する必要があります!

ipsetとgeoipの2つの異なるアプローチがすぐに思い浮かびます(はい、質問があります-質問とは何の関係がありますが、それについては後で詳しく説明します)。 ipsetを使用すると、IPアドレスのセットまたはIPネットワークのセットに属するトラフィックをブロックできます。これは原則的に私たちに適しています。 しかし、これは特に柔軟ではなく、たとえば必要な自律システム用に120個のハッシュを作成し、そのようなハッシュのセットを管理する場合、Linuxカーネルで十分かどうかはわかりません。

偶然にも、xtables GeoIPモジュールを研究する過程で、ネットワークが特定の国に属しているかどうかを判断するためにほぼ同じアルゴリズムを使用していることがわかりました。特定の自律システムに属しているかどうかを判断する必要があります。 さらに、xtables GeoIPの作成者からの説得力のあるコメントが多数あり、彼が使用するアプローチのどちらがより最適かを判断しています: xtables-addons.sourceforge.net/geoip.php

そこで、最初にxtables geoipモジュールをアセンブルしてインストールし、その後、ASNによるブロッキングという最初の問題を解決するために統合します。

xtables GeoIPをインストールする

そのような指示はたくさんありましたが、それらは非常に短いので、ここで完全な指示を与えることができます。

必要なパッケージをインストールします。

apt-get install xtables-addons-common xtables-addons-source

Debian WheezyはXtablesで多くの作業を行っており、Xtablesパッケージから作業モジュールを取得するために追加のジェスチャーを実行する必要はありません。 また、DKMSフレームワークを使用しているため、カーネルの更新/交換時にモジュールを手動で再構築する必要はありません。システムはこれをすべて自動的に解決します。

次に、GeoIPの仕組みについて少し説明します。 特定の国に属するIPネットワークのリストがバイナリ形式で与えられ、サーバーのファイルシステムに保存され、この国に影響するiptablesコマンドが呼び出されたときにメモリにロードされる場合、かなり賢い(私の意見では)アプローチを使用します。 これにより、世界中のすべてのネットワークのIPアドレスの完全なセットが非圧縮形式で約500メガバイトかかるため、高速性を確保し、メモリを節約できます。

xtables GeoIPの場合、MaxMind Webサイトから取得したネットワーク国マッピングデータベースが使用されますが、xtablesカーネルモジュールが受け入れる形式に手動でダウンロードして変換するにはgeoipが必要です。

行こう:

cd /tmp /usr/lib/xtables-addons/xt_geoip_dl

この操作の後、CSV拡張子を持つ2つのファイルが現在のフォルダーに見つかります。それぞれのフォルダーには、IPv6プロトコルとIPv4プロトコルのIPネットワークのリストがあり、所属する国を示します。

次に、これらのファイルをバイナリ形式に変換する必要があります。

mkdir -p /usr/share/xt_geoip /usr/lib/xtables-addons/xt_geoip_build -D /usr/share/xt_geoip *.csv

変換プロセス中に、たとえば、各国のIP v4 / v6範囲の数など、多くの興味深い情報メッセージが表示されます。

759 IPv6 ranges for RU Russian Federation 5401 IPv4 ranges for RU Russian Federation

すべて、私たちは働く準備ができています。たとえば、ジンバブエから来るトラフィックを遮断しようとします。

iptables -I INPUT -p tcp --dport 80 -m geoip --src-cc ZW -j DROP

このコマンドを実行すると、IP国のリストを含むファイル/usr/share/xt_geoip/LE/ZW.iv4がファイルシステムから取得され、カーネルにロードされます。

友人に注意を払ってください! NEVER-YESの生成でこれを使用しないでください。 インターネットではできないため、これがベストプラクティスです。 これは、たとえばDDoS / DoS攻撃に積極的に反対する場合、または各国からのトラフィック量を計算するために一時的にのみ行うことができます。 GeoIPデータベースの関連性には多くの要望があり、ニューヨークの主要クライアント(もちろん、リソースへのアクセスは拒否されます)は、ジンバブエから禁止される場合があることに常に留意してください。

MaxMind形式でASNが所有するネットワーク上にデータベースを作成します。

私たちの生活をできるだけ簡素化するために、MaxMindがネットワーク国のマッピングデータを保存するのと同じ形式でネットワークASNマッピングベースを作成してみましょう。 このアプローチでは、xt_geoip_buildスクリプトを変更せずに使用できます。

同様のベースを作成する方法は? 特定のASNのネットワークの所属に関する情報は1分ごとに変化するため、インターネットルーティングテーブルの現在のフィンガープリントが必要になります。したがって、常に最新のデータベースを保持することはできません。 この印刷物はどこで入手できますか? Routevievs.orgのMRT TABLE DUMP V2形式では常に最新です: archive.routeviews.org/bgpdata 。

しかし、この形式には小さな問題があります-分析するのは非常に難しいため、BgpDumpと呼ばれるRIPEによって開発されたコンバーターが必要です: bitbucket.org/ripencc/bgpdump/wiki/Home

残念ながら、Debianリポジトリにはそのようなコンバータはなく、ソースコードからコンパイルする必要があります。これは非常に簡単なことです。以下の手順を示します。

apt-get install -y libbz2-dev cd /usr/src wget http://www.ris.ripe.net/source/bgpdump/libbgpdump-1.4.99.13.tgz tar -xf libbgpdump-1.4.99.13.tgz cd libbgpdump-1.4.99.13 ./configure --prefix=/opt/libbgpdump mkdir /opt/libbgpdump make mv bgpdump /opt/libbgpdump

ただし、BgpDumpが生成するデータ形式はMaxMind形式と一致せず、Perlで実装した別のコンバーター(幸いなことに、もっと簡単)が必要です。raw.github.com / FastVPSEestiOu / xt_asn / master / bgp_table_to_text.pl 、それを/opt/bgp_table_to_text.plに置き、execフラグ(chmod + x)を設定します。

これで、MaxMind形式でASNネットワークベースを生成するための完全なソフトウェアセットができました。 タスク全体を実装するには、いくつかのbashコマンドが必要です。

rm -f /opt/bgp/asn.csv mkdir /opt/bgp # http://phpsuxx.blogspot.com/2011/12/full-bgp.html yesterday_date=$(date --date='1 days ago' '+%Y.%m') yesterday_date_with_day=$(date --date='1 days ago' '+%Y%m%d') # get routing data for yesterday at 5 o'clock wget http://archive.routeviews.org/bgpdata/${yesterday_date}/RIBS/rib.${yesterday_date_with_day}.0600.bz2 -O /opt/bgp/rib.bz2 # , "" (25 i7 2600) /opt/libbgpdump/bgpdump /opt/bgp/rib.bz2 | /opt/bgp_table_to_text.pl > /opt/bgp/asn.csv

その後、Max Mind GeoIPデータと同じスキームに従って変換します。

/usr/lib/xtables-addons/xt_geoip_build -D /usr/share/xt_geoip /opt/bgp/asn.csv

コマンドの動作の結果、ほぼ10万個のファイル(ASNごとに2つ)が/ usr / share / xt_geoip / LE /フォルダーに作成され、それらがカーネルフィルターモジュールへのロードに使用されます。

IPが特定のASNに属しているかどうかを判断するために使用するようにxtables geoipを変更する

iptablesコマンドのZW国名をASN番号(11222など)で置き換えようとすると、エラーが発生します。

geoip: invalid country code '11222'

どうする? xt_geoipの中を見てください。 GeoIPの仕組みに関するいくつかの言葉を以下に示します。GeoIPはiptables(ユーザー空間)のプラグインで構成され、ルールはカーネルとカーネルモジュール(それぞれカーネル空間)にロードされます。 コードで簡単に検索した結果、ISO3166形式の国コードは、符号なし16ビット数値の形式で格納されており、最大65535の数値を格納できます。

前述したように、ASN形式は現在32ビットを採用しているため、32ビットASN(たとえば190111)から/へのトラフィックのフィルタリングには少し即興が必要です-最初の65,000で無料のASNを見つける必要があります(たとえば、現在無料ASN 170)、バイナリ形式のネットワークのリストを転送します(mv /usr/share/xt_geoip/LE/190111.iv4 /usr/share/xt_geoip/LE/170.iv4)、ただしASN番号が使用されていることを忘れないでください「交換」。

このようなハックは、世界中のすべてのASNで操作する必要がある場合でも完全に機能します! 現在の合計数は46000であり、16ビットの符号なし数値の順列を考慮すると簡単に間違ってしまう可能性があります。 記事を読んだ時点でASNが65,000を超えた場合、GeoIPモジュールのコアにパッチを適用する必要がありますが、それは非常に簡単です-short intをfull intまたはlongに置き換える必要があります(64ビットASNが表示されたらどうなりますか?)

2文字の国コードの代わりにASNを使用できるようにするために、コードに少しパッチを適用します。 つまり、指定されたiptables引数「country」が正確に2文字のISO国コードになるように、チェックが行われるブロックをコメント化します。

//if (strlen(cc) != 2) /* Country must be 2 chars long according // to the ISO3166 standard */ // xtables_error(PARAMETER_PROBLEM, // "geoip: invalid country code '%s'", cc); // Verification will fail if chars aren't uppercased. // Make sure they are.. //for (i = 0; i < 2; i++) // if (isalnum(cc[i]) != 0) // cc[i] = toupper(cc[i]); // else // xtables_error(PARAMETER_PROBLEM, // "geoip: invalid country code '%s'", cc);

その後、2つの8ビット文字のパッキングコードを16ビットの数値に置き換え、文字列から16ビットの数値を単に読み取って保存するコードに置き換えます。

//cc_int16 = (cc[0] << 8) | cc[1]; // Convert 16 bit unsinged integer (up to 65535) sscanf(cc, "%d", &cc_int16);

また、国の内部数値表現(16ビット数)を使用して国コードを表示するコードを変更する必要があります。ここでは、変換せずに番号を表示するだけです。

-printf("%s%c%c", i ? "," : "", COUNTRY(info->cc[i])); +printf("%sxas%d", i ? "," : "", info->cc[i]);

この場合、asnをxasに置き換えることができました。これは、場合によって(32ビットASN)、これが実際のASN番号ではなく(ワイルドカード)、これを強調したかったからです。

最終パッチファイルは、GitHubリポジトリのraw.github.com/FastVPSEestiOu/xt_asn/3e3eebe8b2136d148fe71adc1218a656c363ada2/libxt_geoip_patched.cにあります。

これは小さいので、このパッチを適用してxtables-addons-commonパッケージをコンパイルする必要があります(ユーザー空間で機能するiptablesの拡張モジュールが配置されています)。

cd /usr/src apt-get install -y dpkg-dev devscripts build-essential fakeroot apt-get source xtables-addons-common apt-get build-dep -y xtables-addons-common cd xtables-addons-1.42 # wget https://raw.github.com/FastVPSEestiOu/xt_asn/3e3eebe8b2136d148fe71adc1218a656c363ada2/libxt_geoip_patched.c -Oextensions/libxt_geoip.c dpkg-source --commit "Patch for xtables geoip - ASN resolver" debuild -us -uc

次に、パッチを適用したパッケージをインストールします。

dpkg -i /usr/src/xtables-addons-common_1.42-2_amd64.deb

その後、ipablesルールで16ビットASN番号を使用できます。

iptables -I INPUT -p tcp --dport 80 -m geoip --dst-cc 11222 -j DROP

これで、別のタイプの攻撃を撃退する準備ができました! さらに、同様の方法を使用して、サーバーに送られる正当なトラフィックを分析できます。

友達! 来年は幸運を祈ります。DDoS攻撃が減り、 FastVPSが登場します!