ほとんどすべての人に既に知られているASLRの歴史については触れません。Microsoftが主力のWindows 7-8-8.1でASLRを改善するために使用している、あまり明らかではない機能のみに注目します。

ASLRルール

Microsoftは、ASLRに関してDEPと同様のアプローチを使用しています。つまり、アプリケーションがサポート付きでコンパイルされている場合、必要に応じてDELRを使用できます。 この手法は、プログラムが不適切に応答する可能性のあるテクノロジで実行される場合に発生する可能性がある明らかな互換性の問題を考慮して適用されます。 しかし、ASLRの場合、この状況はより多くの制限とともに機能します。 たとえば、Windows 8 / 8.1の最新版では、サポート付きでコンパイルされているかどうかに関係なく、アプリケーションでDEPが常に有効になっています(少なくとも64ビットプロセッサ上で、OSおよびブートローダーパラメーターのビット深度に関係なく)。 ASLRでは、状況は異なります。Windows8 / 8.1で実行している場合でも、アプリケーション自体によるサポートのルールに依存し、ヘッダーにこのフラグがない場合、画像のランダム化は含まれません。

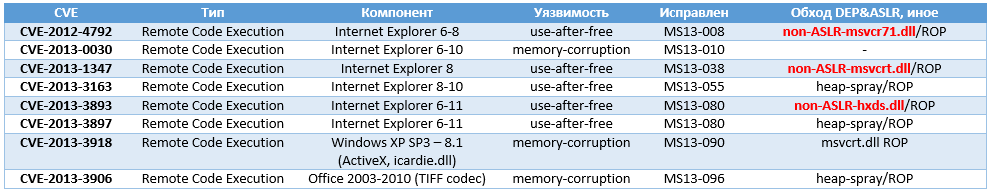

攻撃者は、たとえば、サポートされているすべてのOSで動作する安定したROPチェーンを実装するために、ASLRサポート付きでコンパイルされていないシステムライブラリを独自の目的で利用できます。 近年の慣例が示すように、この機会は標的型攻撃の組織で複数回使用されました。 以下は、RCE(ドライブバイダウンロード)のようなインザワイルドの脆弱性が悪用されています。

ご覧のとおり、MS Officeライブラリ(hxds.dll)はASLR(Office 2007-2010)をサポートしておらず、攻撃者は変更されていないダウンロードアドレスを使用して脆弱性を悪用することができました。 12月のパッチ火曜日の一環として、同社はこの監視(セキュリティ機能バイパスと呼ばれる)をMS13-106で終了し 、このバージョンのOfficeで作業するWindowsユーザーに適切なレベルの保護を提供しました。

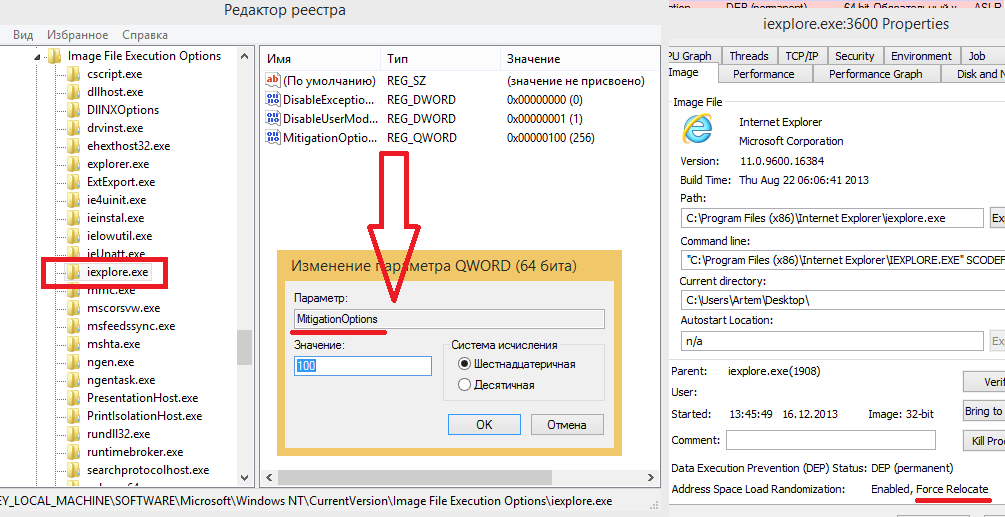

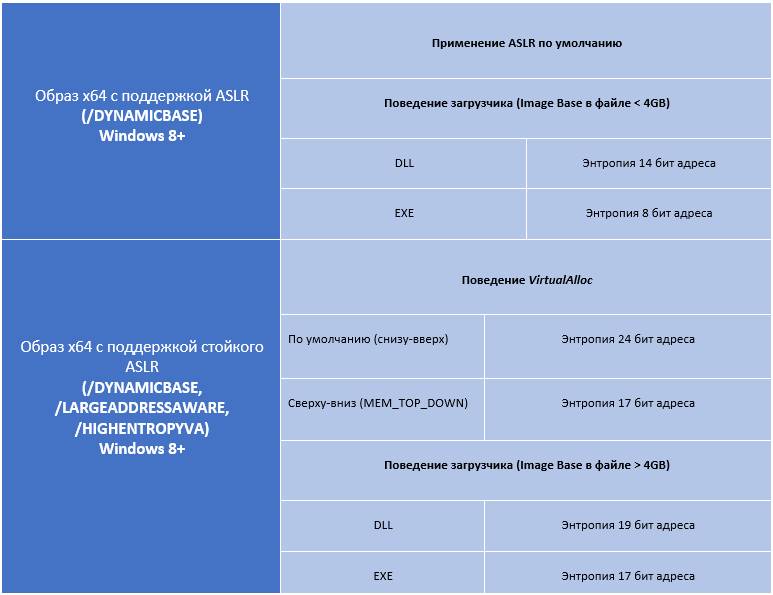

MSがWindows 8で導入した主なASLRサポート機能の1つは、Force ASLR機能です。 この機能は、システム全体のOptIn DEPポリシー設定に多少似ています。 イメージファイル実行オプション(IFEO)レジストリキーHKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution OptionsとMitigationOptionsパラメーターを使用して、ユーザーはPE実行可能ファイルのASLRを手動で有効にできます。 次の表は、ForceASLRを使用して、または使用せずに実行可能ファイルをメモリにロードするときのOSの動作を示しています。

オプションの更新KB2639308をインストールすると、Windows 7ユーザーも同様の機能を利用できます。

Internet Explorer(10+)をより安全にするために、同社はブラウザーアドレス空間(ForceASLR)に読み込まれたすべてのライブラリーに対するASLR強制機能(Windows 8+およびKB2639308がインストールされたWindows 7)のサポートを導入しました。 したがって、ライブラリまたはプラグインのいずれかがこの関数のサポートなしで元々コンパイルされた場合、強制的に適用されます。

攻撃者はWindowsを利用して、 VirtualAllocを介してクライアント(プロセス)に適切なサイズの隣接する領域を順番に割り当てることにより、仮想メモリを操作する際に最適化を適用します。 アプリケーションは、ボトムアップ(デフォルト)、トップダウン(MEM_TOP_DOWN)、または固定アドレス(関数で指定されたアドレス)として仮想メモリのブロックを割り当てる方法を要求できます。 既定では、Windowsはボトムアップの割り当て方法を使用します。つまり、下位アドレスから上位アドレスへ、アプリケーションに提供するために必要なサイズのブロックを探します。

Windows 8以降、ASLRは仮想メモリの割り当てに影響を与える可能性があります。 Windows 8より前のバージョンでは、ストリームスタックとTEBおよびPEBのブロックを予約するときに、ヒープにメモリブロックを割り当てるためのポリシーが既に適用されていました。 最後の2つの構造は、さまざまなシステム機能への一定数のポインターを潜在的に含み、メモリ内のライブラリの場所を明らかにするため、攻撃者にとって非常に役立ちます。 Windows 8では、 VirtualAllocはトップダウンとボトムアップの選択オプションも区別しますが、これらの割り当ての開始のベースアドレスは、OSが起動するたびにASLRによって固定されます。つまり、予測することはできません。 アドレス空間では、高速の断片化によりメモリをまったくランダムに割り当てることができないことは明らかです。したがって、プロセスのブロック割り当ての開始のベースアドレスが記録されるのはASLRを通じてです。 プロセスのMSによると、このオプションは、ASLRがその実行可能ファイル( / DYNAMICBASE )によって適切にサポートされている場合にのみ有効になります。

高エントロピーASLR

ASLRは、64ビットアドレス空間でより効率的に機能する可能性があります。そのような大きなアドレス空間では、任意のメモリ割り当ての機会がはるかに多いためです。 明らかに、その使用自体はすでにヒープスプレーの複雑な要因です。 Internet Explorer EPM for Windows 7 x64を参照してください。 同時に、Windows 8までのOSは、x64上のASLRを最も完全な方法で使用しません。 これは主に、エントロピーの可能性(つまり、ランダム性の度合い/アドレス選択の予測可能性)と、この場所のランダム性を計算するためにアドレスのビット数が使用されることに関するものです。 Windows 8では、この機能は高エントロピーランダム化と呼ばれます。

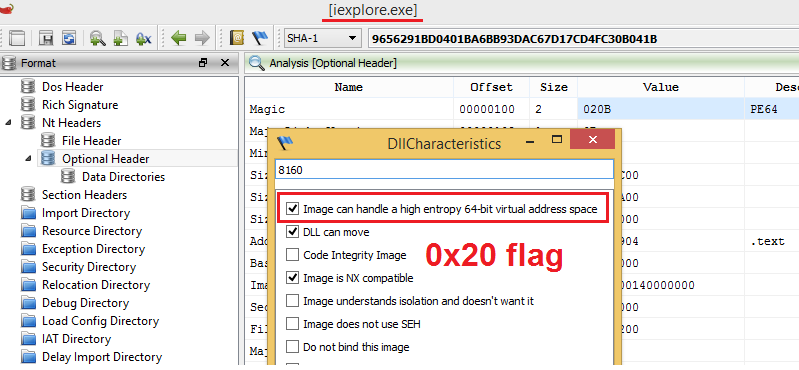

Windows 8以降には、高エントロピーランダム化を実装する機能が含まれており、このテクノロジーは、プロセスによって割り当てられた仮想メモリブロックとダウンロード可能な実行可能ファイルの両方に拡張されます。 / LARGEADDRESSAWAREフラグを使用してコンパイルされた64ビットアプリケーションの場合、Windows 8は使用するために8 TBの仮想メモリを割り当てます(Windows 8.1では128 TB)。 比較のために、32ビットアプリケーションでは、アドレススペースのユーザー部分のサイズは2 GBに制限されています。 この場合、高エントロピーランダム化機能により、エントロピーを取得するための24ビットのアドレスとエントロピーのための17ビットのアドレスのトップダウン割り当てを使用して、ボトムアップメモリ割り当てのベースアドレスにASLRを使用できます。 このASLRレベルを使用し、ボトムアップ選択を使用する場合(デフォルト)、64ビットアプリケーションを/ HIGHENTROPYVAおよび/ DYNAMICBASEフラグを 使用してコンパイルする必要があります。

/ HIGHENTROPYVA自体は、OSでHEASLRを使用するOptIn制限モードとして使用されることに注意してください。 つまり、Windows 8での通常の動作(ボトムアップブロック割り当て)のVirtualAllocは、このフラグなしでコンパイルされたアプリケーションに対して強化されたASLRを使用しません。 この制限は、このような状況でのこれらのアプリケーションの互換性の問題と予想される予期しない動作に関連しています。 上記のように、高エントロピーランダム化機能は64ビットの実行可能ファイルにも適用できます。

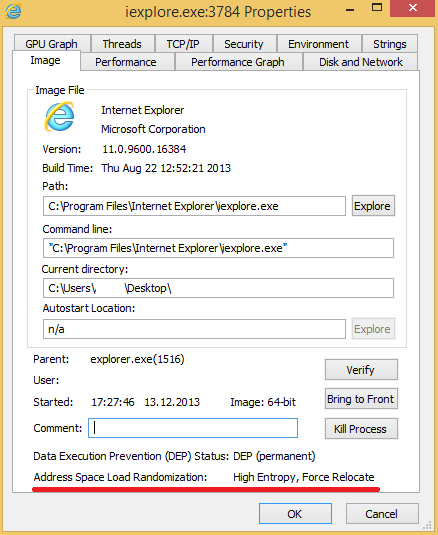

Internet Explorer 10以降は、高エントロピーASLR(x64)モードを使用します。 Windows 8で実行中のプロセスのプロパティを以下に示しますが、MicrosoftがWindows 8に同梱するすべてのシステム実行可能ファイルはHEASLRを使用します。

ASLRバイパスの緩和(別名アドレス空間情報開示強化)

Windows 8のリリースに伴い、同社はシステム機能とオブジェクトのさまざまなアドレスを非表示にする戦略を試みました。 これらの機能の一部は、Windows 7の更新として提供されました。アドレスを攻撃するための予測可能なアドレスにこのような情報が存在すると、既存のDEPおよびASLRテクノロジーの機能が大幅に低下し、攻撃者が攻撃に成功する可能性が高まります。

顕著な例の1つはMS13-031更新プログラムで、これはゼロページメモリ割り当て制限(Windows 7以降)を導入します。 このページにコードを配置し、ドライバーの脆弱性を悪用すると、攻撃者はLPEとして使用します。つまり、特権をシステム特権に上げ、コードをカーネルモードで実行します。 カーネルは、 EPROCESS!LowVaAccessibleフィールドを使用して、このような状況を規制します。つまり、仮想メモリの領域を予約できる最小アドレスを検出します。

別の例は、Windows Vista +(デフォルトではWindows 8)用のMS13-063更新です。 この更新により、 ntdllへのポインターが削除されます!LdrHotPatchRoutineはUserSharedData(KUSER_SHARED_DATA)から削除され、攻撃者が必要とするライブラリをすばやくメモリにロードするために使用されました。 UserSharedDataは、すべてのプロセスで同じアドレスで使用可能であり、カーネルモードでも使用されるため、攻撃者にとって非常に便利です。

Windows 8.1では、信頼できないアプリケーション(整合性レベル<中)のカーネルオブジェクトのアドレスに関する情報を隠すことが可能になりました。 この関数の詳細については、 こちらをご覧ください 。 重要なntoskrnl関数は、さまざまなカーネルオブジェクトのアドレスに関する情報を要求すると、エラーステータスを返します。

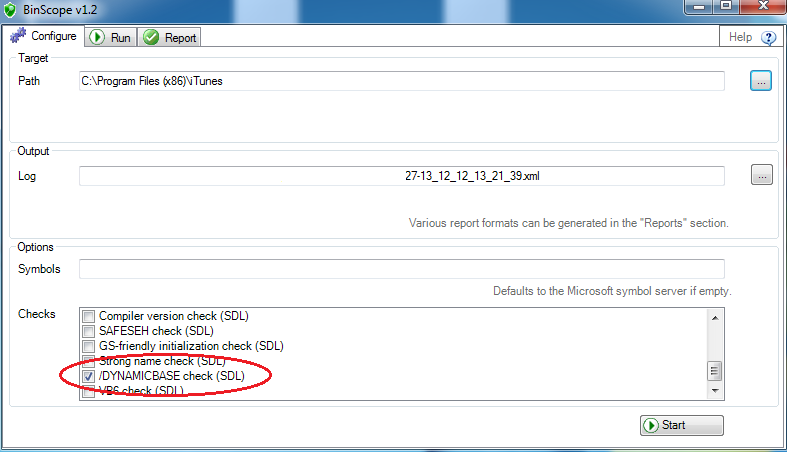

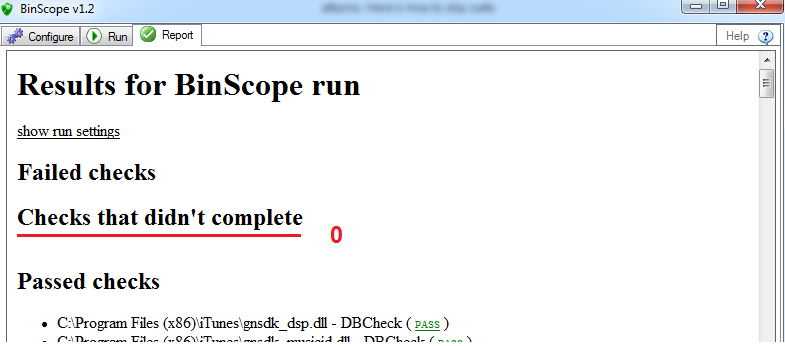

PS Microsoftの無料のBinScopeツールを使用して、ASLRサポートのプログラムのモジュールを確認できます(iTunesが例として取り上げられています)。

blogs.technet.com/b/srd/archive/2013/12/11/software-defense-mitigating-common-exploitation-techniques.aspx