脆弱性自体は、コードによるTIFF画像の不適切な処理であり、 ActiveXを使用してドキュメントに挿入できます 。 Windows VistaおよびServer 2008(最新バージョンのWindows 7+は悪用できない)でDEPおよびASLR緩和メカニズムをバイパスするために、悪用では、使い慣れたヒープスプレーメソッドを使用してコードを特定のアドレスにコピーし、ヒープ内の大きなメモリブロックの予約とROPを転送に使用します実行に使用できないメモリのDEP制限をバイパスしてそこに行きます。 攻撃で使用されるさまざまなエクスプロイトの変更の違いは、ヒープスプレー自体にActiveXが使用されたことです。 このエクスプロイトをデータベースにWin32 / Exploit.CVE-2013-3906.Aとして追加しました。 他の同様の脆弱性の場合と同様に、CVE-2013-3906はメモリ破損タイプであり、これはROPチェーンの初期実行ベクトルが関数に特別な引数を渡すことによって開始され、メモリブロックのオーバーフローとROPの実行の開始につながることを示します。 この前に、ActiveXフレームワークを使用すると、シェルコード自体がスプレーを介してメモリに配置されます。

このプロセスで、エクスプロイトはリモートC&Cサーバーに接続して、そこからペイロードをコピーします。これは、Word文書とマルウェアを含むアーカイブです。 このドキュメントは、マルウェアがシステムに密かにインストールされている間、ユーザーの注意をそらすために使用されます。

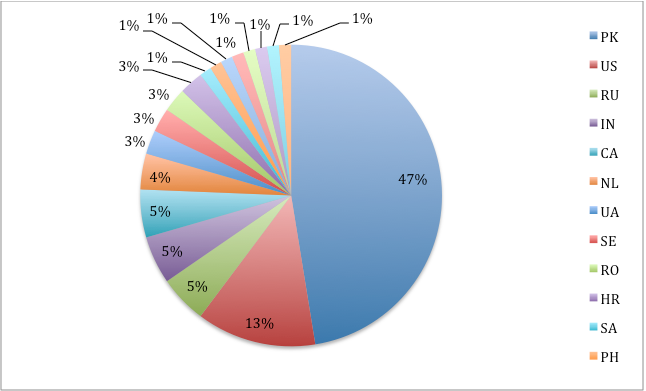

C&Cサーバーの1つから受信した FireEye 情報によると 、被害者のほとんどはパキスタンにいます。

図 FireEyeによると、サイバー攻撃の被害者の場所。

攻撃者は、攻撃のペイロードとしてCitadel銀行トロイの木馬を選択しました。

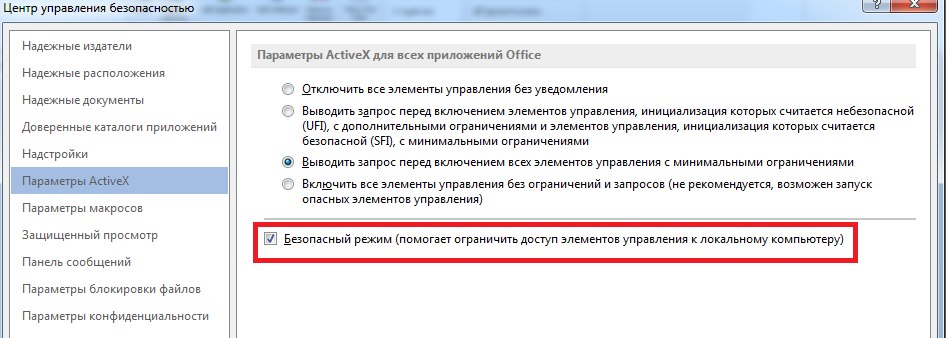

Office 2010-2013の最新バージョンを使用する場合、Windows 7-8-8.1の最新バージョンは脆弱ではないことに注意してください。これにより、デフォルトでアクティブな特別な設定により、Word文書のさまざまな添付ファイルの実行を制限できます。 ファイル->オプション->セキュリティセンター->セキュリティセンターの設定-> ActiveX設定。

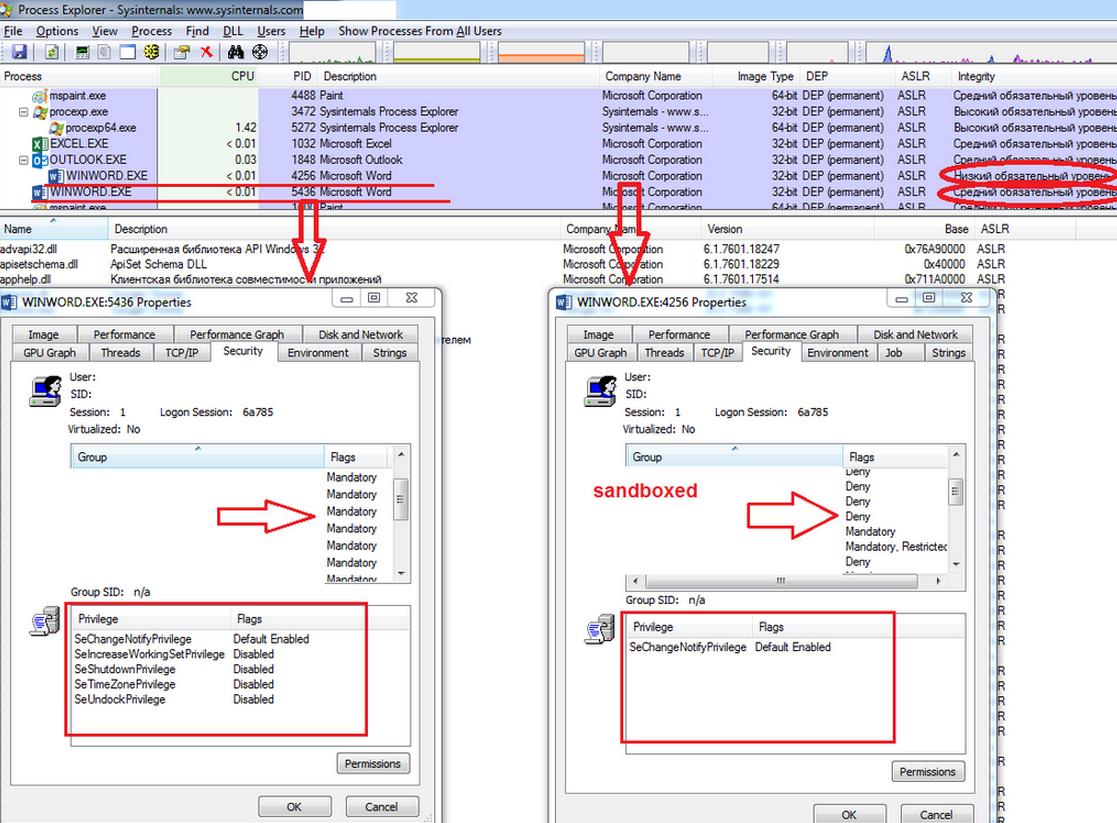

さらに、MS Outlook 2013(Windows 7以降)には、.docx添付ファイル用のサンドボックスメカニズムが組み込まれており、実行中のWordビューアープロセスを分離します。

図 Outlook 2013を介して電子メールで.docxファイルを表示するときに発生するWordプロセスの分離。プロセスには低い整合性レベルが割り当てられ、トークン内のグループは無効になり、特権は削除されます。