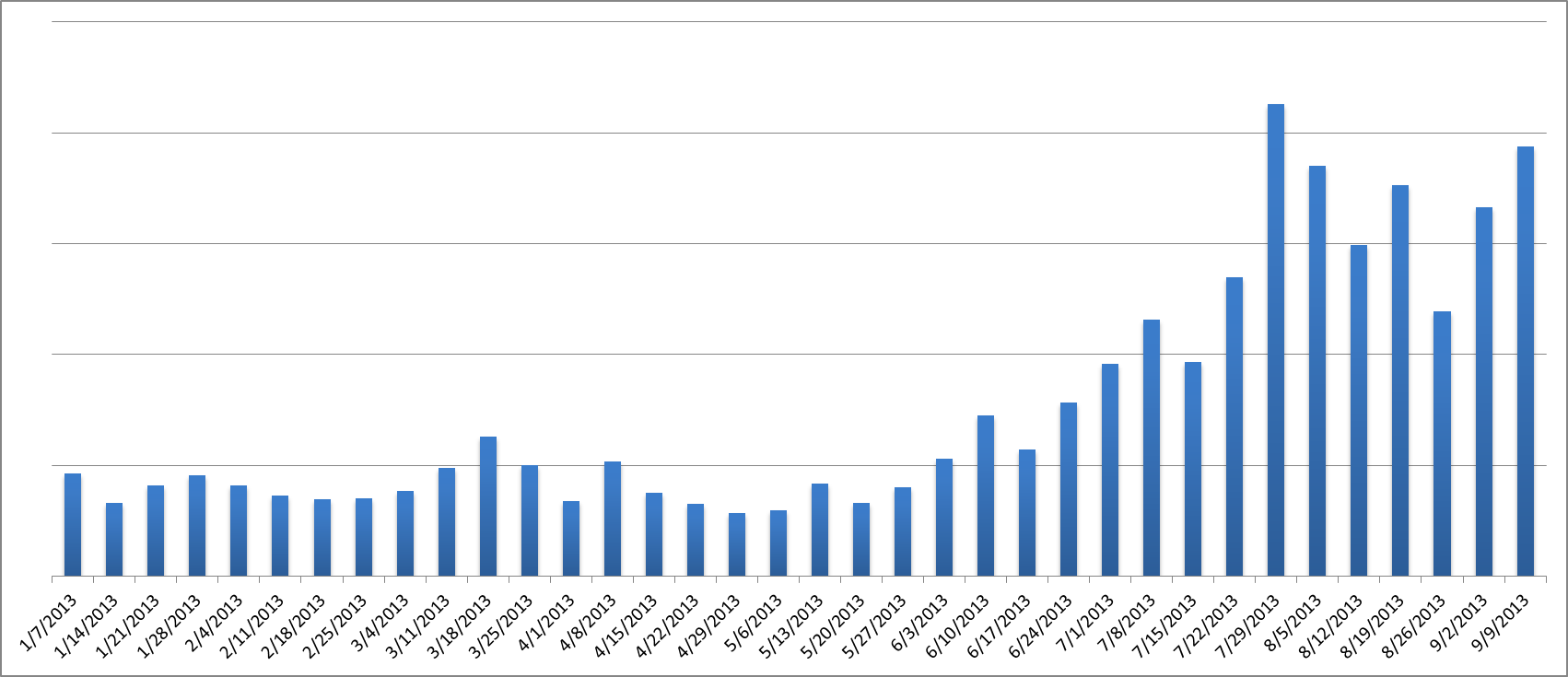

ESET Live Gridテレメトリシステムは、同じ年の1月から6月の平均と比較して、2013年7月以降、Win32 / Filecoderオブジェクト検出の週次数が200%以上増加していることを示しています。

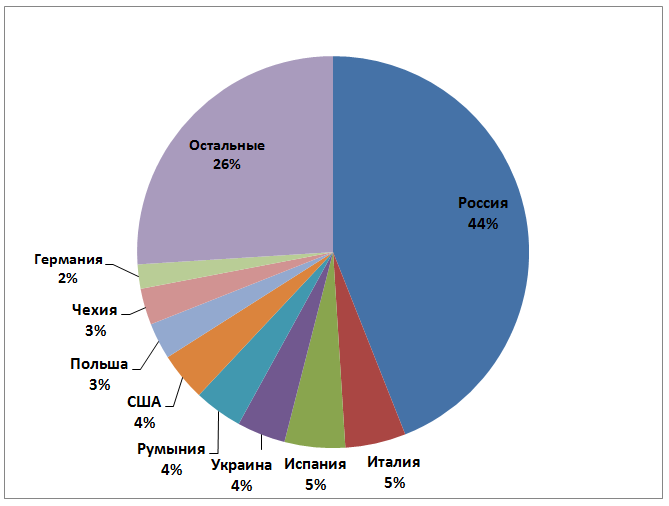

ロシアはこのマルウェアの活動で最も苦しんでいます。 他の国では、活動はあまりありません。

他のタイプのトロイの木馬と同様に、サイバー犯罪者はさまざまな方法を使用してユーザーのコンピューターにFilecoderをインストールします。

- ステルスインストールのエクスプロイトを使用したドライブバイ攻撃。

- メールの添付ファイル

- ダウンローダーなどの他のマルウェアを使用します。

- RDPを介した攻撃者による手動インストール。

感染シナリオの1 つでは 、 Win32 / Filecoder.Q (およびそれ以降のWin32 / Filecoder.AA 、 Win32 / Filecoder.W )の変更が、Poison Ivy RATなどのバックドアを介して配布されることを確認しました。 攻撃者は、ユーザーにメールでバックドアを送信しました。 ユーザーのコンピューターにインストールされている場合、悪意のあるコードはC&Cサーバーにアクセスし、Filecoderランサムウェアを受信しました。

別のシナリオでは、攻撃者はRDPを使用してFilecoderをコンピューターに手動でインストールしました。 攻撃者がこの目的でRDPを使用し、アクセス用の資格情報を取得する方法を説明するのに十分な情報がありません。

FileCoderは、さまざまな変更でファイルを暗号化するときに広範な機能を使用します。

- 暗号化は、ネイティブコードまたはサードパーティの正当なツール( LockDir 、WinRarなど)を使用して実装できます。

- 悪意のあるコードの一部の変更はファイル全体を暗号化し、その他はファイルの一部のみを暗号化します。

- 元のファイルを削除するには、さまざまな方法が使用されます。 場合によっては、ファイルは削除されますが、さまざまな回復ツールを使用して復元できます。 別のケースでは、ファイルは特別な手段(たとえば、Microsoft SysInternals SDeleteユーティリティを使用 )によって完全に削除されるか、単に完全に上書きされます。

ランサムウェアは、次の暗号化方法を使用します。

- フグ

- AES

- RSA

- お茶

...および暗号化キーは次のとおりです。

- FileCoderでハードコーディングされています。

- 手動で取得します(攻撃者がRDP経由でコンピューターにアクセスできる場合は、コマンドラインオプションまたはダイアログボックスを使用)。

- 悪意のあるコードによって任意に生成されます。

RDPを介して配布されるFilecoderファミリは、スケアウェア/ローグウェアトリックを使用してその戦術を著しく改善し、GUIを通じてAnti-Child Porn Spam ProtectionまたはACCDFISA(連邦インターネットのアンチサイバー犯罪部)セキュリティ機関)。 もちろん、そのような機関は存在しません。 このようなオプションに関する包括的な情報は、Emsisoftのブログにあります。 この変更は、ESETによってWin32 / Filecoder.NACとして検出され、長い間攻撃者によって使用されてきました。 彼が復号化を求めるお金の買い戻し額が他と異なるのはこの修正であることに注意してください-3000€。 どうやら、これはさまざまな組織を侵害することを選択した攻撃者の潜在的な標的によるものです。 ただし、この家族の他の代表者は100〜200ユーロの金額を強要しています。

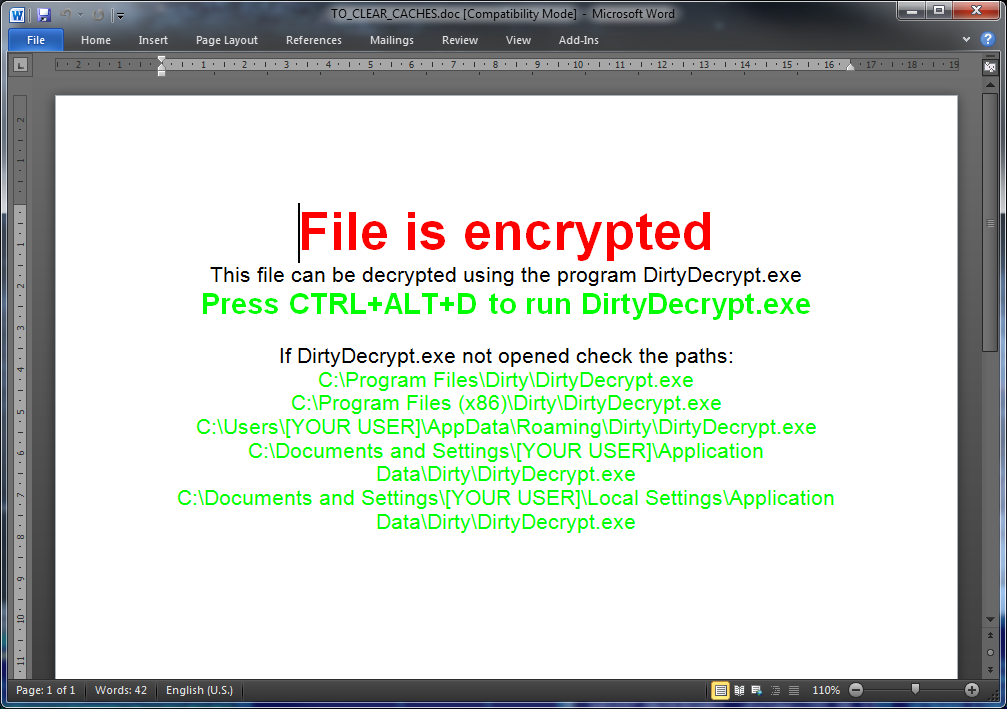

DirtyDecryptとしても知られるWin32 / Filecoder.BHの亜種には、ユーザーに買い戻しメッセージを表示する興味深い方法が装備されています。 グラフィックファイルとドキュメントのコンテンツを暗号化するサイクル中に、悪意のあるコードは暗号化されたファイルの末尾に以下のメッセージを含む情報を追加します。

Win32 / Filecoder.BQの別の亜種は、ファイルを復号化する機能が期限切れになるまでの残り時間を示すカウントダウンタイマーを表示することにより、ユーザーに影響を与えようとしています。 興味深いことに、MoneyPakまたはUkashの形式の通常のランサムウェア支払い方法とともに、これにビットコインを使用できます。 詳細については、 Win32 / Filecoder.BQ脅威百科事典をご覧ください。

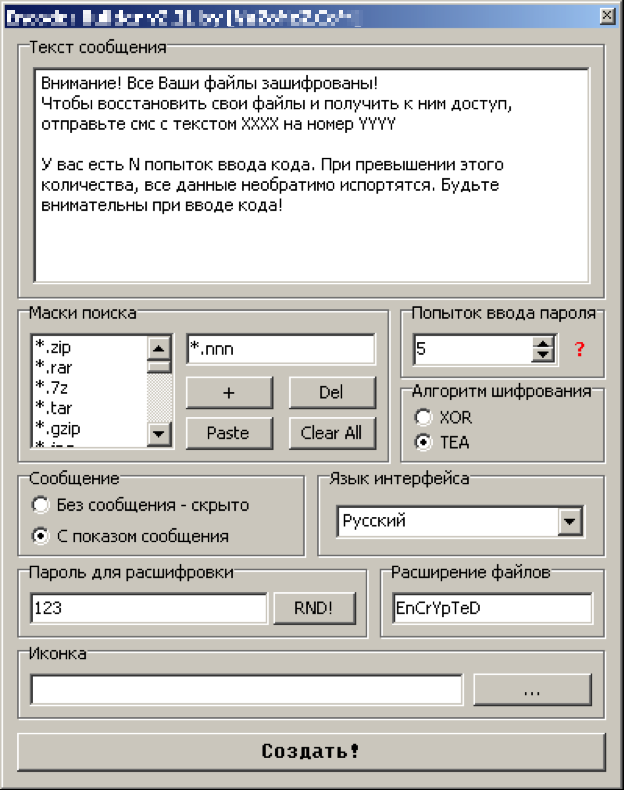

攻撃者は、特別なツール-バンキング型トロイの木馬プログラムビルダーに似たビルダーを使用して、FileCoderの亜種を生成します。 このツールを使用すると、攻撃者は暗号化するファイルの種類、暗号化方法、メッセージテキストなどを選択できます。

FileCoderの一部の変更では、弱い暗号、不正な暗号化実装を使用するか、解読が容易な場所にパスワードを保存します。 この場合、ファイルの復号化ははるかに簡単ですが、ほとんどの場合、攻撃者はそのようなエラーを許可せず、暗号化されたファイルをキーなしで回復することはほとんど不可能です。

RDPを使用する場合は、適切なセキュリティ対策を講じて、任意のユーザーがシステムにリモートアクセスできないようにします。 安全を維持できる2要素認証メカニズムを備えたVPNの使用を検討してください。 さらに、攻撃者が設定を変更できないように、特別なパスワードでウイルス対策ソフトウェアの設定を保護することをお勧めします。