MGTSオフィスでの実験ウサギ

長い間この記事を書きたかったのですが、最近、公衆電話のフリーキングとハッキングに関する一連の記事がHabréで開催された後、私はそれをすることにしました。 長い間忘れられていたメモを私に刺激しました。 まさに私が電子工学、プログラミングに携わり始め、今の自分になったおかげで。 コメントの「初心者のフリーカーの盛衰」の投稿で、公衆電話の設計機能に関する議論が始まったので、ここで「公衆電話の根性」の改訂および補足記事を公開することにしました。 公衆電話の内部を分析します。 この記事が2006年に公開されたことを忘れないでください!

公衆電話デバイスを理解している

おそらく、初心者から経験者まで、すべてのフリッカーは公衆電話の中を見たいと思っています。 そして、覗くだけでなく、なぜ鉄片が必要なのか、保護システムの複雑さについて彼に伝えるためにも。 タスクはほとんど解決できません。 もちろん、公衆電話を押すことは可能ですが、その仕組みを理解することは非常に困難です。 ジャーナリストの機会を利用して、ハッカー誌で働いていたとき、公衆電話デバイスについて書くことについてMGTS会社に連絡しました。 そして、見よ、MGTS電話会社は私たちにそのような機会を提供し、それがどのように機能するかについて私たちに詳細に助言しました。 今、私たちは多くのうわさを暴くか、逆にそれらのいくつかを確認します。

会議と知り合い

私たちはMGTSの記者と会い、ヤードでMGTSオフィスに連れて行かれました。 過去数年間、その場所の地理を思い出せません(2006年でした!)。 私の意見では、それはM.バウマンスカヤでした。 そして、MGTSの従業員に会いました。 モスクワに設置されたほぼすべての世代の公衆電話がロビーに吊るされている2階に上がりました

ウォークオブフェイム

その後、私たちはオフィスに来て、ジャーナル記事で与えられている労働者の電話

実験ウサギ

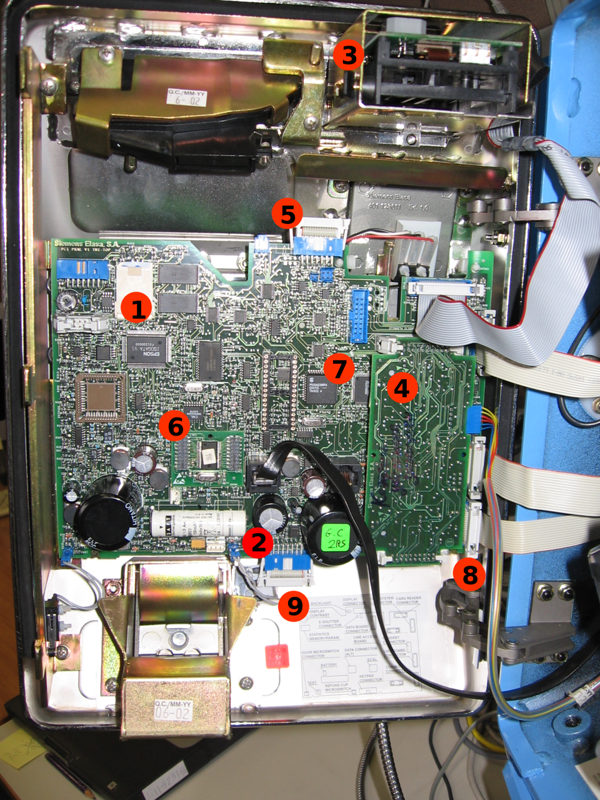

明らかになったオブジェクト

多くの都市にある普通の公衆電話は、見た目ほど単純ではありません。 ある意味で、これは本格的なコンピューターであり、技術進歩のすべてのアンチフリークおよびアンチバンダルの成果を実装しています。 破るのが非常に難しいキャストカードリーダー。 さまざまな改ざん防止システム、ソフトウェアとハードウェアの両方。 右側の公衆電話を開くために、彼はコンビネーションロックを持っています。各公衆電話のコードは異なります。 公衆電話は、内蔵の開口センサーによって侵入を検出し、PBXにコールバックして報告します。 同時に、インストーラーは公衆電話のキーボードに秘密のパスワードを入力する必要があります。これにより、PBXに許可されて開かれたことが通知されます。 これが行われない場合、自動化は所定の場所に警察隊を呼び出し、公衆電話に侵入した人は拘束されます。 コインアクセプターも同様に機能しますが、唯一の違いは、コードロックの代わりに通常のターンキーロックが使用されることです。

それで、私たちは公認の最初の知り合いを開きます。

私たちは明らかにし、何がそこにありますか?

公衆電話は2つの部分で構成されています。前部と体の詰め物です。 開いた後、ベースノードを調べてみましょう。

公衆電話を開く

だから、ポイントで:

1.コードロック

金庫のように、私はひねりながらひねります-混乱させたいです。

2.収集のロック

おじさんのささいなことをかき集めるために現金デスクを開きます。 開城と同じパセリ。

3.カードリーダーワイヤー

カードリーダーを公衆電話のマザーボードに接続します。

4.コインホール

ここでお金が急増しています

5.コイン返却コンパートメント

コインを変更するか、左に置きます。

6.収集能力

受け取ったお金を保存するために使用

7.ライン接続ケーブル

電話交換機との通信に必要です(これを書いたとき、何を念頭に置いていたか覚えていないのですが)。

ジブルとの知り合いを続け、前部の内側に移動しましょう

正面の内側

1.暗号キー

それにより、彼らは実際のカードが下にあるかどうかを確認します。それが何であるかについてもう少し詳しく停止します。 外見は、通常のフルサイズSIMカードのように見えます

2.キーボードコネクタ

Klavaからのケーブルが挿入されます

3.カードアクセプター

カードスロット

詳細なカードリーダーは以下で分解されます。

4.通信ボード

公衆電話をPBXに接続します。 代わりに、GSMモデムを使用できます

5.ディスプレイコネクタ

LCDディスプレイはそれに接続します

6.統合されたクロックチップ

内部タイマー、それに応じて、カードの日付とPBXへの呼び出しの時刻がチェックされます下にシリンダーがあります-これはバッテリーです。

7. CPU

公衆電話の脳

8.電話公衆電話開閉センサー

友人と公衆電話を開くと、パティエンが来ます

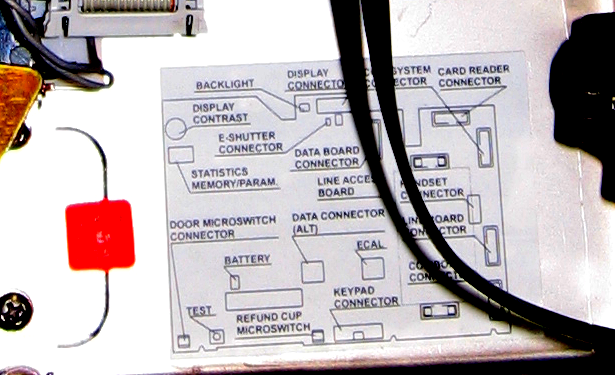

9.要素の配置の説明

コネクタ、超小型回路などのレイアウト

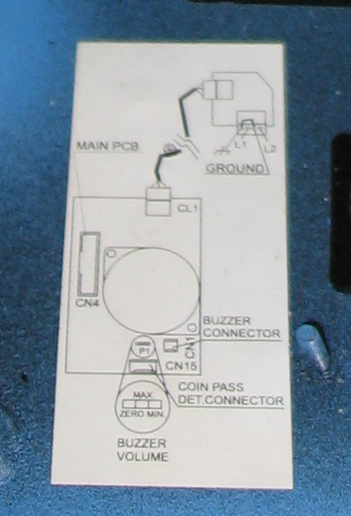

本体の内部

住宅のガッティング

1.コインアクセプターコントローラー

どのお金が落ちたかを検出

2.スピーカー付きサウンドコントローラー

エラーが発生するか、将来鳴ります

3.コインアクセプター

コインを飲み込み、額面を決定します

4.アドバンスコインストレージ

最初に、コインは予備保管庫に落ち、次にコレクターに注がれます

5.コイン返却メカニズム

この丘で、コインはユーザーに戻ります

6.説明ステッカー

メインノード

そのため、一般的に言えば、公衆電話の外観に注目しました。 それでは、メインノードを見て、それらが必要な理由を見つけましょう。 私はこのデバイスの開発者ではないことに注意してください。エンジニアの言葉から書き留めただけで、理解しているように、インターネット上で自分で何かを探していたので、この情報は完全に正しいとは限りません。 誰かが私を修正してくれたら嬉しいです。

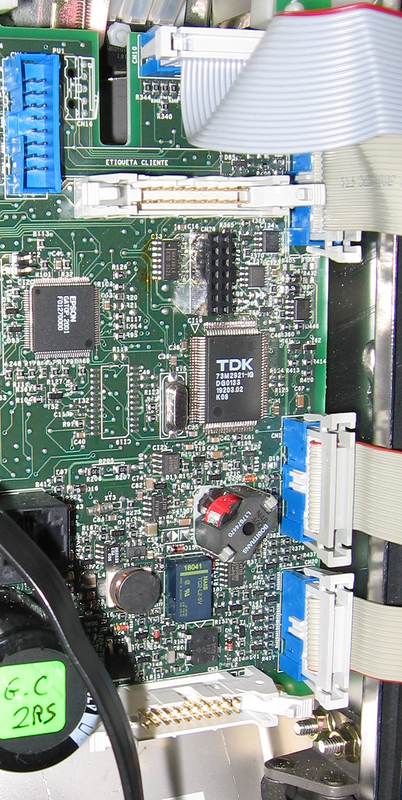

モデム

モデムコンパートメント

各モスクワの公衆電話には、夕方または開業時に電話交換機に接続するモデムがあります。 モデムは73M2921チップを使用し、最大9600 bpsの交換速度を提供します。 モデムの上には回線付きの回路基板があります。 通常、それは回線を備えた単なる調整カードですが、公衆電話に電話回線を持ち込む方法がない場合は、GSMモデムが有効な場合があります。

中央処理装置

プロセッサーP51XAG30KFA

公衆電話の基本は、中央処理装置P51XAG30KFAです。 これは、最も一般的なC51アーキテクチャのクローンである最大1メガバイトのプログラムメモリに対応できる16ビットプロセッサです。 公衆電話の以前のバージョンも、若いモデルのC51アーキテクチャで作成されました。 伝統の継続は、コードの移植性に関連している可能性が最も高く、これにより、各公衆電話のファームウェアを書き換えないことが可能になります。

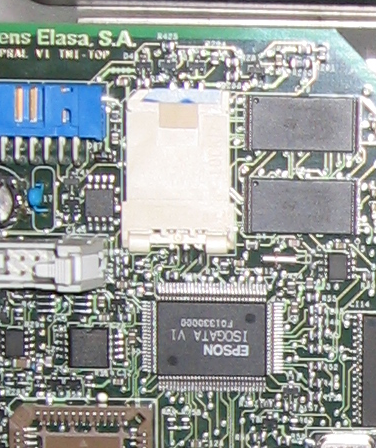

暗号化

暗号通貨チップ

公衆電話のすべてのセキュリティシステムは、組み込みの暗号化保護機能を除いて、初心者でもすさまじい人を回避することができます。 公衆電話には、公衆電話カードを識別する暗号化キーがあります。 公衆電話カードを直接エミュレートすることにより、この保護場所をバイパスすることはほとんど不可能です。 この段階で、すべてのエミュレーターは、インターネットで説明されているハッカーの規則に従って中断します。

操作の原理は非常に簡単です。 公衆電話カードは書き換え不可能なROMであり、シリアル番号と書き換え可能を保存します(1から0に設定されたビットを変更できます)。 コイルの一部はダンプで占められており、 m0n5terが彼の記事で説明しています。

2番目の保護対策は、カードのメモリの書き換え不可能な部分で、シリアル番号とカードの元の値(おそらく他のもの)に基づいて特定のコードが生成されることでした。 このコードを生成するアルゴリズムは謎のままです。 このコードでは、完全な完成度を達成することはできず、マイクロコントローラーでオンザフライで直接新しいダンプを生成するため、実際のカードからダンプをフラッシュする必要がありました。 次に、十分な数のカードメモリダンプを収集することで、ハッシュアルゴリズムを計算できることを望みました。 しかし、すでに書いたように、これらの希望は実現しませんでした。

この暗号キーは、シリアル番号の書き換え可能な部分のダンプをチェックします。 キーを計算することはほとんど不可能です(この価格が「不可能」であることはどういうわけかわかります:)))( darksimpsonに挨拶します;)))

注 :実際には、別の待ち伏せシステムがあります-それはパルス持続時間のチェックであり、カードと前線の品質を提供します。 エミュレートすることは技術的に非常に困難です。

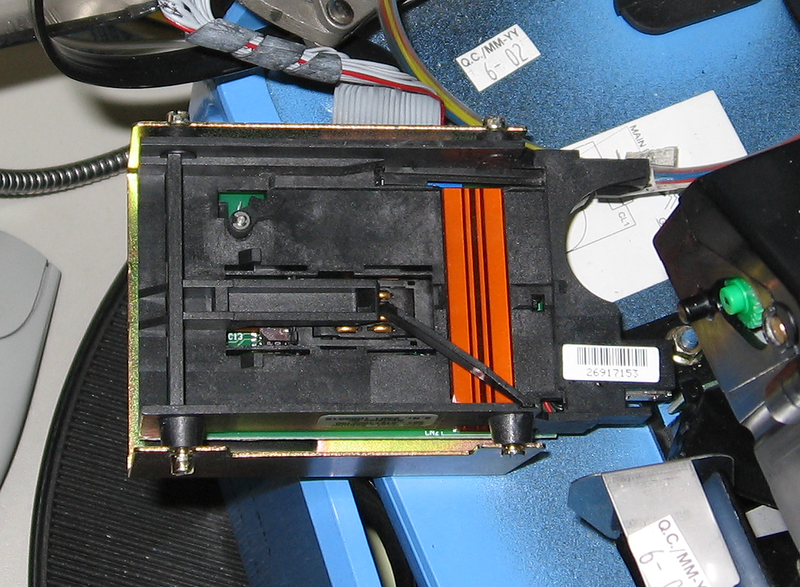

カードアクセプター

カードリーダー。 オレンジ色のストリップは、出力ワイヤの検出器です。

フリーク界の多くの噂の主題はカードリーダーです。 噂から、出力ワイヤ用のセンサーがあることが確認されただけで、エミュレータチップを公衆電話カードの接触パッドに直接はんだ付けすると簡単にバイパスできます。 カードリーダーには他のエミュレータ認識システムはありません。

サーバー

MGTSサーバー

通常の操作では、各公衆電話は電話ノードにコールバックし、通話、そこで使用されるテレフォンカード、およびそのパフォーマンスに関する情報を送信します。 電話ネットワークの負荷が最も少ない夜に彼はこれを行います。 この操作中に、ソフトウェア部分のさまざまな設定と変更を公衆電話で実行できます。 この段階では、エミュレーターは多くの場合、呼び出しが行われた場所を特定して追跡します。 ロシアで電話をかけると、このエミュレータを使用している人を簡単に把握できます。 公衆電話の呼び出し音が鳴らない場合、それは故障しているか、単に設置されていないことを意味します。 翌日、マスターは公衆電話に行き、「沈黙」の理由に対処します。

永久カード神話

インストーラーカード

各インストーラーには、「公式に使用する」という署名が付いたカードが発行されます。 かつて、このカードは永遠だという噂がありました。 残念ながら、いいえ、カードは永遠ではありません。 非常に多くのユニットを記録しましたが、最終的には使い果たされました。 カードは破棄され、新しいフィッターが発行されます。

フリッカーユース

私の名誉に、公衆電話を切る夢は、私がエレクトロニクスを研究し、マイクロコントローラーをプログラムすることを奨励しました。 彼は多くの興味深い人々と連絡を取り、ハッカーで仕事を得た。 多くの試みがありましたが、私は公衆電話を壊しませんでした(後悔しません)。 しかし、私は大きな経験を得ました。 私はプリント基板をカードの厚さまで作りましたが、真実は少し長い間間違っていました

回路基板

その結果、パッドは金属製のカードリーダーに配置されていますが、プッシュすることができました。 その時の実験の一つはそのようなものでした。 カードにはピンがあります:データ、クロック、リセット(および電力)。 そのため、主な読み取り値はデータカードから取得され、データピンはトグルスイッチで空のカードに転送されます(もちろん、他のピンは並列に接続されます)。 すべてが箱に入れられました。 おそらく3日間行ったことを覚えています(私はまだ男子学生でした)。

2月 フロストマイナス30は確かです! 夜、真実の瞬間! 私はハンカチを刺しました、読書は成功しました。 ワイヤセンサーがなく、フロントのチェックも行われていないようです(ワイヤの容量によるフロントの詰まりがあります)、また消費電流(2枚のカードを送ります!そして!ドラムロール:トグルスイッチを切り替えます!そして...

私はほとんどズボンを着ています。 それから私は公衆電話にブザーがあることを知りました。 非常に強力なもの。 夜になると、

ああ、ロマンス。 今、Phrykerの若さを思い出すのはとてもうれしいです。 あまり効果的ではありませんが、どのように見えるか。

まとめ

雑誌の結論は非常に素朴でしたが、面白いものでした。

ログ出力:

残念ながら、ある記事の枠組みの中で、公衆電話デバイスのすべての複雑さについて説明できますが、このトピックは非常に広範囲であり、世界中の多くのハッカーの心を刺激します。 可能な限り、lj-community(ru_radio_electr)でそれを取り上げ、石鹸に関する情報を共有しようとします。 確かなことの1つは、エミュレーターを作成するという形でのフリーキングがなくなったことです。 MGTSによると、最後のエミュレータは3年前に修正されました。 1つの小さなコントローラーで暗号を破ることはできません。 これを行うには、天才である必要があります。 もちろん、不可能なことは何もありませんが、経験の浅い人にとってはこれは不可能な作業であり、専門家にとっては面白くありません。 公衆電話カードエミュレーターを作成するというアイデアを放棄し、無料通話を行うより簡単な方法を探すことをお勧めします。

私たちの幸せな子供時代に、 MGTSと電話ネットワーク全般に感謝します! そして、私たちが破りたいものの腸を垣間見ることができたMGTSに多くの人間の感謝 。 これらの写真やその他のフルサイズの写真はこちらでご覧いただけます。

公平を期して、元の記事はここにあります (30ページp。PDF、71メガバイト!)。

Z.Y. DIHALTが私を密猟で非難するのは当然ですが、その一方で、最近はジャンクを投稿したくありません(しかし、RFID、油中のコンピューターなど、たくさん書くことができます)。 その時のインスピレーションは過ぎましたが、書くインスピレーションはありません。 この記事は、さまざまな著者によるフリーク記事の単なる続きです。 彼らは私に偉業をもたらしました。

Z.Z.Y. 投稿の著者への最高の感謝を忘れないでください:コメントが残っています!