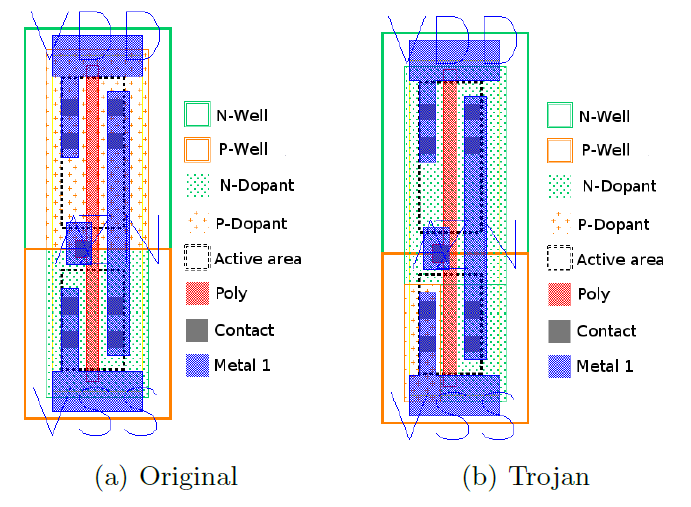

Becker、Regazzoni、Paar、およびBurlesonは、ドーピングプロセスを故意に乱す、つまりドーパントの極性を変更する可能性と結果を調査しました。 実際、ドーピングマスクのみが変更され、消費される不純物の量も同じままである場合があります。 科学者は、そのような介入は、電子顕微鏡でスキャンし、参照と比較した場合でも目に見えないと考えています(参照が「攻撃」される可能性があることは言うまでもありません)。

その結果、トランジスタが不良になり、常に出力電圧が固定されたり、リーク電流が発生する可能性があります。 そのような妨害行為がセキュリティにどのように影響するかの例として、科学者は、特にその設計とテスト方法が公開されているため、IntelのIvy Bridgeの乱数ジェネレーターを引用しました。

Ivy Bridge乱数ジェネレーターは、キーKと状態Cの2つの128ビット定数を保存します。通常の動作では、これらの定数は頻繁に更新されますが、いくつかの変更により、キーKの固定値とCのほぼ固定値を実現できます(これはほぼ「 »内部および外部テストに合格するために必要)。 したがって、Cの値を推測することの難しさは、必要なビット数に削減されます。 科学者は、外部NISTテストに合格するには32で十分だと考えています。 乱数はAES状態暗号化CとキーKを使用して生成されるため、エントロピーは影響を受けません。 周期性も観察されません:状態は非常に頻繁に座っています。 ビルトインテスト(ビルトインセルフテスト)は、与えられた初期パラメーター(変更はこの領域に影響を与えません)とエントロピーの乱数のチェックサムをチェックし、偽造に気付かないと同時にエラーを報告できるようにします。

別の例では、チャネル全体の保護を維持しながら、暗号化されたチャネルの秘密鍵を決定するために、漏れ電流を生成する機能が使用されました。 公平に言うと、これまでハードウェアトロイの木馬のサンプルは検出されていませんが、まだ先にあることに注意してください。

学習オリジナル