9月に、MS13-053によって閉じられ、Google Chromeブラウザーのサンドボックスモード制限をバイパスするために使用できるwin32k.sysのRCE脆弱性の悪用の詳細が、Googleで知られるようになりました(Google Chromeのフルサンドボックスバイパスw / win32k、CVE-2013経由のWebKit / Blinkの欠陥- 0912、CVE-2013-1300)。 先ほど書いたように 、2013年のPwn2Ownでは、最新の(当時の)バージョンのChromeでドライブバイ攻撃を行うためのエクスプロイトバンドルのデモが成功しました 。 Microsoftは先月、Pwn2Own 2013のフレームワークでドライブバイ攻撃を成功させるために使用された最新バージョンのInternet ExplorerとASLRエンジンの脆弱性をクローズしました。

Internet Explorerに加えて、さまざまなバージョンのOSコンポーネント、Outlookメールクライアント、MS SharePointが更新されました。 今月のパッチ火曜日は、Microsoft Office、SharePoint、Windows、およびIEでの多数のリモートコード実行(RCE)修正が他のパッチと異なります。 これらの脆弱性を修正するのは、脆弱性のあるソフトウェアがインストールされたシステムで攻撃者がリモートコードを正常に実行できる8つの更新プログラムのみです。

任意のコードの実行に使用される可能性のあるwin32k.sys CVE-2013-1300( MS13-053 )の脆弱性の場合、文書化されていない関数win32k!NtUserMessageCallの使用について説明しています。

W32KAPI LRESULT NtUserMessageCall(IN HWND hwnd、IN UINT msg、IN WPARAM wParam、IN LPARAM lParam、IN ULONG_PTR xParam、IN DWORD xpfnProc、IN BOOL bAnsi);

この関数は、Win32(Windows)サブシステム内のGUI対話中にスレッド間でメッセージを転送するために使用されます。 メッセージの種類によっては、メモリバッファを割り当てます。メモリバッファには、着信側、つまりメッセージを待機しているスレッドがいっぱいになります。 以下は、呼び出し元がメッセージを送信するときの関数呼び出しのスタックです。

00000008 ffb80530 00000000 nt!ExpReleasePoolQuota + 0x21

fd6b7168 00000000 ffb80530 nt!ExFreePoolWithTag + 0x779

ffb80530 00000000 2ba8aa2a win32k!UnlinkSendListSms + 0x70

00243c78 0000000d 00000008 win32k!XxxInterSendMsgEx + 0xd0a

fe243c78 0000000d 00000008 win32k!xxxSendMessageTimeout + 0x13b

fe243c78 0000000d 00000008 win32k!xxxSendMessageEx + 0xec < -Win32AllocPoolWithQuota による動作メモリの割り当てを開始する関数

fe243c78 0000000d 00000008 win32k!NtUserfnOUTSTRING + 0xa7

0001037c 0000000d 00000008 win32k!NtUserMessageCall + 0xc9 <-シャドウSDT KeServiceDescriptorTableShadowを介して呼び出される関数

0001037c 0000000d 00000008 nt!KiFastCallEntry + 0x12a

以下は、受信者がメッセージを受信し、 xxxSendMessageEx- > ...-> Win32AllocPoolWithQuotaによって割り当てられたバッファーがいっぱいになったときの関数呼び出しのスタックです。

a9de17d0 825c4759 a9de1850 a9dd9a84 00000008 win32k!CopyOutputString <-直接コピー操作

a9de1aa4 82625d85 fe2389a0 0000000d 00000008 win32k!SfnOUTSTRING + 0x336

a9de1aec 825f5ad1 0a2389a0 0000000d 00000008 win32k!xxxSendMessageToClient + 0x175

a9de1b68 82638034 fd96c5a0 2bad6b5a 0171fed8 win32k!xxxReceiveMessage + 0x3b8

a9de1bb8 8263b7e6 a9de1be8 000025ff 00000000 win32k!xxxRealInternalGetMessage + 0x252

a9de1c1c 82a4e89a 0171fed8 00000000 00000000 win32k!NtUserGetMessage + 0x3f <-シャドウSDT関数

a9de1c1c 77677094 0171fed8 0000000000000000 nt!KiFastCallEntry + 0x12a

0171ff00 7769377b 00000000 76fed4be 00000000 ntdll!KiFastSystemCallRet

0171ff40 7769374e 013d1340 00000000 00000000 ntdll!__ RtlUserThreadStart + 0x70

0171ff58 00000000 013d1340 00000000 00000000 ntdll!_RtlUserThreadStart + 0x1b

xxxInterSendMsgExは、あるスレッドから別のスレッドにメッセージを直接配信する責任があるため、重要な機能です。 NtUserMessageCall bAnsiの最後の引数が、メモリを割り当てる関数とそれを埋める関数によって誤って解釈されると、コードにエラーが発生します 。 メモリを割り当てる関数は、この引数をブール型として扱います。 この場合、値0はfalseであり、WCHAR文字の使用を意味します。 ゼロ以外の値は、ASCII文字の使用と適切なサイズのメモリブロックの割り当てを示すものとして関数によって考慮されます。 ただし、文字コピー操作を実行する関数は、この引数がビットマスクであり、ASCIIとWCHARを区別するために使用されると考えています。 したがって、この引数が偶数に等しく、ゼロに等しくない場合、両方の関数はこの値を異なる方法で解釈します。 たとえば、値が2の場合、強調表示機能は、ASCII文字の文字列を格納するために適切なサイズのバッファーが割り当てられると想定します。 コピーに関しては、 CopyOutputString関数は文字列をWCHARとして扱い、必要なメモリを2倍コピーするため、バッファオーバーフローが発生します。 この脆弱性とCVE-2013-0912を悪用する機会を利用して、攻撃者はブラウザから任意のコードを実行し、サンドボックスモードの制限を回避する可能性があります。

更新プログラムMS13-067 (緊急)は、Microsoft Office Serverソフトウェア(Office Web Apps /サーバーソフトウェア)の10個の脆弱性に対処します。 脆弱性CVE-2013-3847、CVE-2013-3848、CVE-2013-3849、CVE-2013-3857、CVE-2013-3858はWordに存在し(Office Web Apps 2010およびSharePoint Server 2010の一部として)、それらを介して攻撃者が攻撃する可能性があります特別な形式のファイルを介してリモートコードを実行します。

MS13-068 (緊急)更新プログラムは、Outlook 2007-2010メールクライアントのRCE脆弱性CVE-2013-3870を解決します。 攻撃者は、脆弱なバージョンのクライアント向けに特別に細工されたメッセージを介して任意のコードを実行できます。 エクスプロイトコードを作成するのは難しいでしょう 。

MS13-070 (緊急)更新プログラムは、Windows XP SP3 [x64 SP2]およびWindows Server 2003 SP2のOLEエンジンの脆弱性CVE-2013-3863に対処します。 攻撃者は、特別に形成されたOLEオブジェクトを介して、現在のユーザーの権限で任意のコードを実行できます。 コードを悪用する可能性があります。

MS13-071 (重要)更新プログラムは、Windows XP SP3、Server 2003 SP2およびWindows Vista SP2、Server 2008 SP2のCVE-2013-0810の脆弱性に対処します。 攻撃者は、特別に形成されたテーマファイルを介してシステムでリモートコードを実行できます。 このようなファイルは、たとえばフィッシングメッセージを使用してユーザーに配信する必要があります。 したがって、ユーザー自身がファイルのオープンを開始する必要があります。そうしないと、攻撃は成功しません。 コードを悪用する可能性があります。

更新MS13-072 (重要)は、Microsoft Office 2003(Microsoft Word 2003およびMicrosoft Word Viewer)、Office 2007(Word 2007およびOffice Compatibility Pack)、およびMicrosoft Word 2010の13の脆弱性(メモリ破損)を修正します。 ほとんどの脆弱性は、特別に作成されたOfficeファイルを介して悪用され、現在のユーザー権限でリモートでコードが実行される可能性があります。

更新プログラムMS13-073 (重要)は、Microsoft Excel 2003-2007-2010-2013およびMicrosoft Office for Mac 2011の3つの脆弱性を修正します。脆弱性は、特別に作成されたOfficeファイルを通じて悪用され、現在のユーザー権限でリモートコードが実行される可能性があります。 コードを悪用する可能性は低い 。

更新プログラムMS13-074 (重要)は、Microsoft Office(Microsoft Access 2007-2010-2013)の3つの脆弱性を修正します。 特別に細工されたAccessファイルを介して脆弱性が悪用され、現在のユーザー権限でリモートコードが実行される可能性があります。 コードを悪用する可能性があります。

MS13-075 (重要)更新プログラムは、中国語バージョンのWindows、中国語IME(入力方式エディター)の特権の昇格の脆弱性CVE-2013-3859を修正します。 攻撃者はカーネルモードで任意のコードを実行できます。 コードを悪用する可能性があります。

MS13-076 (重要)更新プログラムは、すべてのWindows XP-Vista-Seven-8-RT x32およびx64オペレーティングシステム用のWin32サブシステムドライバー、win32k.sysの7つの特権の昇格の脆弱性を修正します。 エクスプロイトコードの可能性/エクスプロイトコードの構築は困難です。

MS13-077 (重要)更新プログラムは、 Windows 7 SP1およびWindows Server 2008 SP1 x32およびx64用のサービスコントロールマネージャー(SCM)services.exeの特権の昇格タイプの脆弱性に対処します 。 エクスプロイトコードを作成するのは難しいでしょう 。

更新プログラムMS13-078 (重要)は、Microsoft FrontPage 2003 Service Pack 3の情報開示タイプのCVE-2013-3137脆弱性を修正します。

MS13-079 (重要)更新プログラムは、 Windows Vista、Server 2008、Seven、Server 2008 R2、Windows 8、およびWindows Server 2012のActive Directoryにおけるサービス拒否の脆弱性CVE-2013-3868に対処します...

1-悪用される可能性のあるコード

この脆弱性が悪用される可能性は非常に高く、攻撃者はこの悪用を使用して、たとえばリモートでコードを実行できます。

2-悪用コードの構築は難しい

脆弱性の技術的特徴とエクスプロイト開発の複雑さだけでなく、攻撃者が持続可能なエクスプロイト状況を達成する可能性は低いため、エクスプロイトの可能性は平均です。

3-悪用される可能性の低いコード

悪用される可能性は最小限であり、攻撃者は正常に機能するコードを開発し、この脆弱性を使用して攻撃を行うことはできません。

できるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

Adobeは、 Adobe Flash Player 、 Adobe AcrobatおよびReader 、 Shockwave Playerの製品のアップデートのリリースを発表しました 。

Flash Playerのパッチは、RCEの4つの脆弱性CVE-2013-3361、CVE-2013-3362、CVE-2013-3363、CVE-2013-5324を修正します。これらは、メモリ破損を介したリモートコード実行に使用できます。

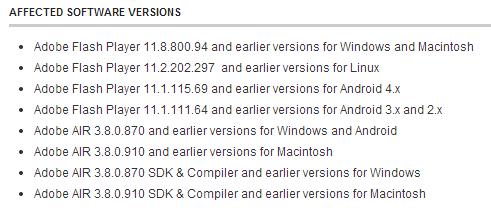

修正するコンポーネントとバージョン。

ユーザーがブラウザで使用しているFlash Playerのバージョンのチェックを使用することをお勧めします。これには、オフィシャルを使用できます。 Adobeソースはこちらまたはこちら 。 Google ChromeやInternet Explorer 10などのブラウザーは、Flash Playerの新しいバージョンのリリースで自動的に更新されることに注意してください。 このリンクでブラウザのFlashアップデート情報を取得できます。

ブラウザ用のFlash Playerの現在のバージョンは次のとおりです。

Adobe Acrobatの更新プログラム、Readerは8つのRCE脆弱性を修正します。

- スタックオーバーフローによるRCE:CVE-2013-3351

- メモリ破損によるRCE:CVE-2013-3352、CVE-2013-3354、CVE-2013-3355

- バッファオーバーフローによるRCE:CVE-2013-3353、CVE-2013-3356

- 整数オーバーフローによるRCE:CVE-2013-3357、CVE-2013-3358。

安全である。