一部の人にとっては、これは明らかかもしれませんが、何らかの理由で、私は以前に会ったことがありません。 したがって、おそらく、この短い投稿は将来、同様の問題に対して警告するだろう。

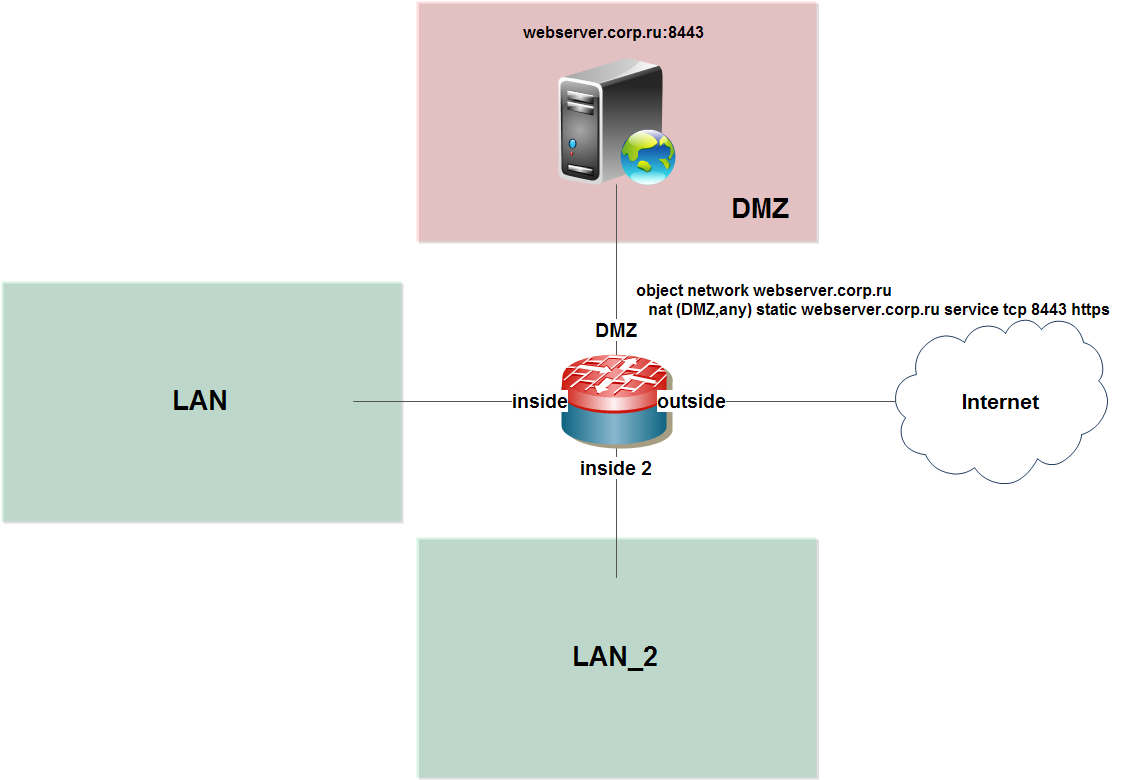

このようなトポロジがあります(もちろん、まったくそうではありませんが、本質が反映されています)。

ASA、特にソフトウェア8.4(4)を備えたASA 5520があり、これには多くのインターフェイスとサブインターフェイスがあります。

特定のWebサーバーはDMZで「リッスン」し、ポート8443でリクエストをリッスンし、NATルール(図を参照)のおかげで、ポート443を介して他のすべてのASAインターフェイスからアクセスできます。

ある日、

これは正常に完了しました(inside2インターフェイスはありません)。 どうやら-よく、彼らはインターフェイスの1つを削除しました。

今朝、予想外に、Webサーバーが外部の世界にアクセスできなくなったことが発見されました。

ログの短いトラブルシューティングと検査の後、DMZ内のWebサーバーのブロードキャストルールが何らかの形で自己破壊に成功したことが判明しました。

インターフェイスの削除がNATルールの蒸発とどのように関連しているかを理解しようと試みた結果、私はすべてが責任を負うべきであるという結論に達しました

その変換ルールのanyキーワード。

つまり ASAは、誰かがインターフェースの1つを奪おうとしているのを見ました。 これを実現して、彼女はどのNATルールがこのインターフェースを使用するかを探し始めました。 彼女はそのようなルールを見つけませんでしたが、宛先インターフェースとして指定されたルールを見つけました。 まあ、すべてにすべてのインターフェイスが含まれているため、彼女はルール全体を削除しました。

結論は次のとおりです:設定に翻訳ルールがある場合(私の場合は自動ナットでしたが、手動ナットは同じ結果を与えるように思われます)、翻訳に関与するインターフェイスの1つとしてキーを示しますanyという言葉を使用すると、いずれかのインターフェイスを削除すると、そのようなルールはすべて正常に消えます。

繰り返しますが、おそらくどこかでそれについて書かれました(私は会いませんでした)が、私にとっては驚きでした。