このトピックは次のことに専念します。

- 脆弱性統計

- 投与反応(割合と妥当性)

- 危険

その他のあらゆる要因。 例が与えられます。

推進力は何でしたか

断食は次のように始めることができます:「夕方でした。何もすることはありませんでした。」 または:「過去の成功に触発された(前のトピックはプラスでした)。」

一言で言えば、私は間違いなく夏には何の関係もありません。 したがって、私の最後のプロジェクト(habrascaner)がゆっくりと見られている間に、次の投稿をすぐにスケッチすることを考えました。 簡単な要約はすでに上にあります。 分析しましょう(ある意味では投稿)。

非常に重要:トピックで提供されるすべてのデータはかなり荒いです。 私は1000以上のサイトをチェックしましたが、約200のサイトが脆弱であることが判明しました。

検索プロセス

ところで、誰が気にかけても、サイトは完全にランダムに見つかり、文字通り手動で確認されました。

Googleは私を探していました。 検索クエリを入力する小さなpythonスクリプトを作成し(クエリのリストは最初に取得されました)、「I'm lucky!」をクリックし、このデータをテキストボックスにコピーしてから、ペンテストに使用しました。

ところで、1322件のリクエストがありました。つまり、サイトの数は同じです。 したがって、脆弱な人の約15%と推定できます。

一般統計

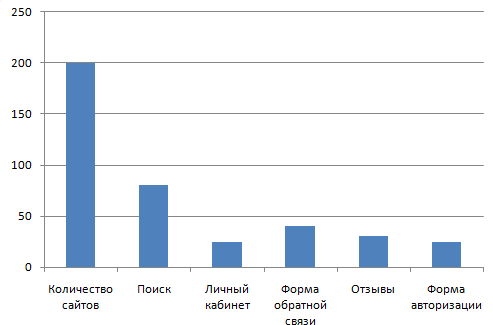

脆弱なモジュール

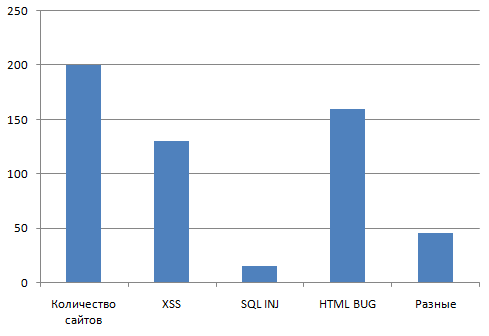

脆弱性のタイプ

HTMLBUG =何らかの形式を使用してhtmlの外観を変更しますが、XSSを使用しません(結局、タグはフィルター処理されます)。

例

繰り返しますが、私はここで実際の例はないことを単に言わなければなりません。 これは、調査対象のサイトにとって単純に危険な場合があります。

そして、ここに理由があります。

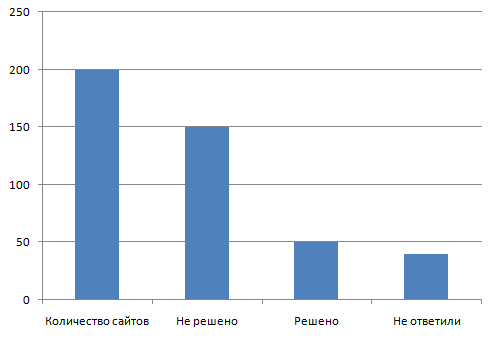

ここでは「未定」に「回答しませんでした」と記載されています。

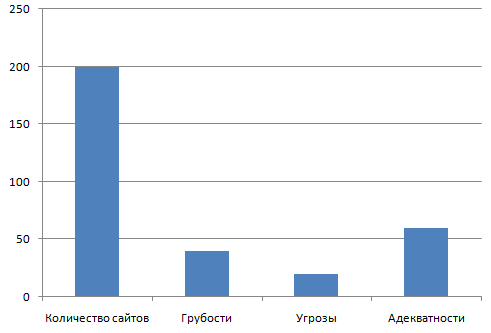

さらに、ほとんどのプロジェクトで、私は無礼に、軽され、脅迫さえされました...

こんな感じです。

ヒストグラムの単語は、私の計算を何らかの形で和らげるために意図的に歪められています。

残りは答えなかったか、乾いた「ありがとう」から降りました。

また、kronya.ruオンラインストアの従業員を選び出します。15分以内(金曜日)に返事をくれただけでなく、私の苦情はすべて1時間以内に解決しました。

さらに、ユーザーart_karetnikovを選び出しました 。彼のサイトは偶然にチェックされましたが、 残念なことに 、みんなの喜びに、チェックしたエラーが含まれていませんでした。

そして最後に例に移ります。

いくつか例を挙げましょう。 HabrのほとんどのユーザーはXSSを検索して使用できると思うので、これについて簡単に説明します。

http://******************d=%22%3E%3Cscript%3Ealert%280%29%3C%2Fscript%3E

jsはアラートを出力します。 ">

(ウィンドウは既に閉じています)つまり、ここではXSSとdizの奇妙な点です。 (まあ、htmlでの奇妙なことは、入力を突破することが判明した場所で常に観察されるので、それらを一緒に接続しません)。

サイトの1つにフォームがあり、その後、そのコンテンツは5(!)回もサイトに存在していました。 そして、このように見えました。

インターネット上で見つけた、フィルタリングされていない膨大な数のリクエスト。

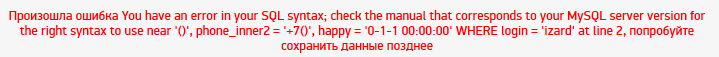

とりわけ、私はこれが好きでした。 ちなみに、それはモスクワ店の大きなサイトにあります。

1つの正しいフィールドに引用するだけです。 このサイトでは、彼らは私に答えませんでした...

問題の解決策

ほとんどの場合、これらの脆弱性はすべて、フレームワーク(ルートフォルダーにドキュメントが見つかりました)またはCMS(©を使用した兆候が見つかりました)があるサイトで見つかります。 したがって、解決策はフェルトブーツと同じくらい簡単です。 フィルタートグルスイッチをONの位置に切り替えます。 または、2単語をどこかに追加します...

なんでこんなこと?

このトピックができることを願っています:

- ユーザーがリンクにもっと注意を払うようにします。

- 管理者が自分の作成により注意を払うようにします。

- マネージャーは、コミュニケーションをとる相手に親切です。

- プログラマーは、不正行為をしないで、彼らを助けようとしているときに、より適切で理解している必要があります(habrasocietyにこの言葉を許してもらいましょう)。

PS結論として、私は言いたい:

「親愛なるKhabrovites、私は間違いなくサイトの脆弱性をチェックし、自分自身のために何か新しいことを学ぶのが好きです。」

誰かが興味を持っているなら、私はあなたのサイトをチェックし、そしてあなたの許可で、そしてもちろん、修正後、リストを特定の例で補うことができます(十分な詳細はないと思います)。

PSS私の記事が誰かの参考になることを願っています。 誰かがレッスンや行動のガイドとして役立ちます(ハッカーではなく管理者にお願いします)。 そして一般的に、この記事がhabraに値するものになることを願っています。

UPD。

匿名の極小人にこんにちは! (コメントをお願いします)

UPD2。

実際の例のスクリーンショット、管理者とのやり取りのスクリーンショット(自然にロックされている)、およびヒストグラムの代わりにラウンド。 (これをすべて準備する必要があります)