この記事では、実際にシスコスイッチでデータリンク攻撃を行う方法と、これからネットワークを保護する方法を示します。 実験室のベンチには、Cisco 881とCatalyst 3750Gを使用しました。

おそらく、少なくとも少しのネットワーキングに遭遇した人は誰でも、ARPが何であるかを知っているでしょう。

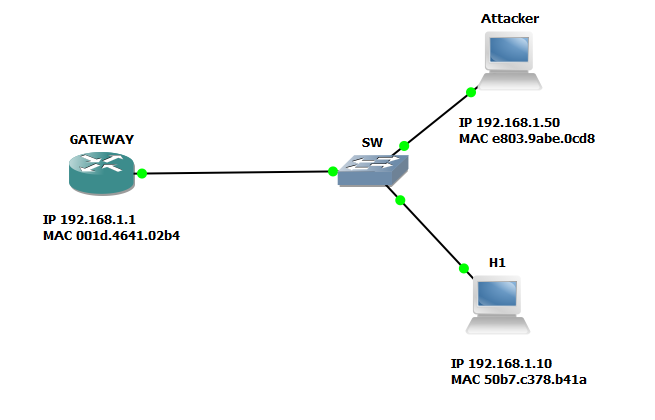

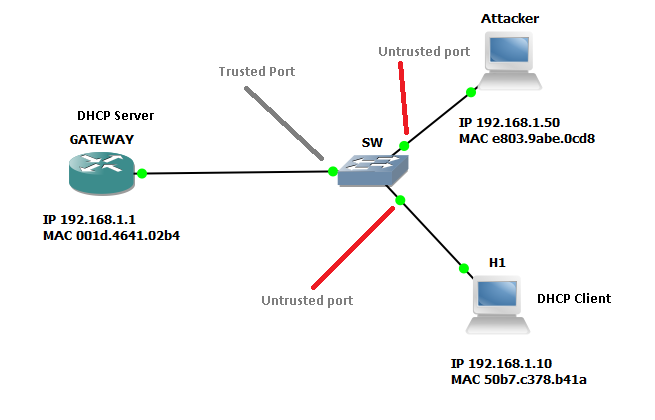

簡単に思い出させてください。 ARPは、IPアドレスをMACアドレスに変換するために使用されます。 次のトポロジを検討してください。

ゲートウェイがホストH1からpingを実行するとどうなりますか? まず、ARPプロトコルが機能します。 H1はブロードキャスト要求(ARP要求)を送信します。これは、ホストH1のMACとIP、および受信者IP(ゲートウェイ)を示します。 次に、ゲートウェイは要求を受信し、受信者のIPフィールドに自分のアドレスが含まれていることを確認し、それにMACを追加して、ARP応答を送信します。 ホストH1は応答を受信し、ARPテーブルに入力します。

H1からGATEWAYに向かうトラフィックをどのように傍受できますか? 攻撃者(ATTACKER)がゲートウェイとH1と同じブロードキャストドメインにいるとします。 攻撃者がWiresharkなどのスニファを起動した場合、彼のブロードキャストやその他の公式情報を除いて、スニファには何も興味深いものは表示されません。 ARPプロトコルの弱点を使用して、トラフィックを傍受できます。 このプロトコルには保護も要求の認証もありません。 ARP要求なしでARP応答を送信することもできます。これは、いわゆるgratuitous-ARPです。

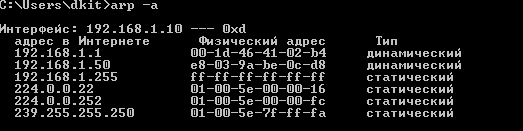

これはまさにあなたが必要とするものです。 攻撃にはCain&Abelソフトウェアを使用しますが、最初に、H1ホストとATTACKERのARPテーブルを見てみましょう。

H1 ARPテーブル

ATTACKER ARPテーブル

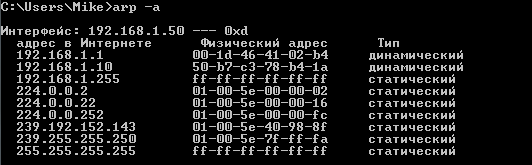

次に、Cain&Abelを実行し、スニファーをオンにして、ブロードキャストドメインからすべてのホストを追加します。

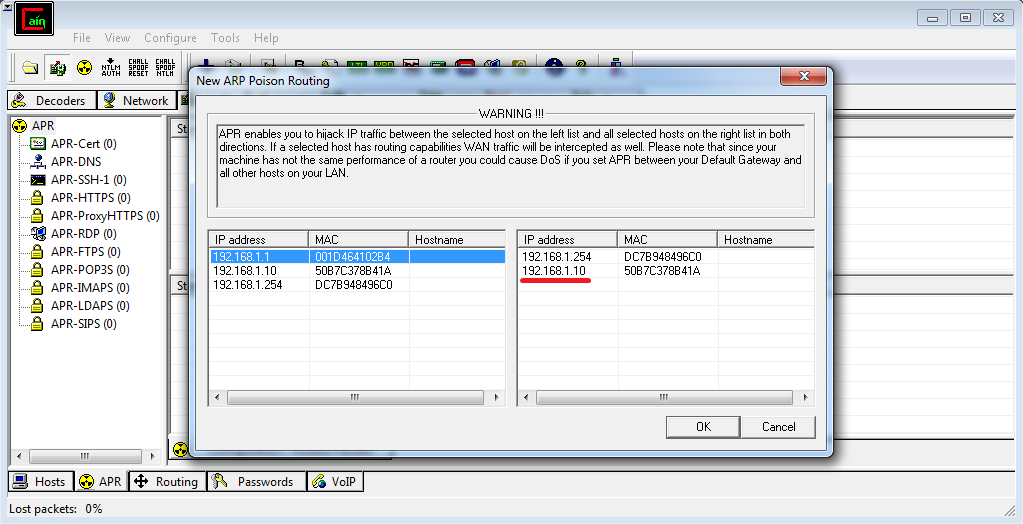

次に、ARPタブに移動し、+を押して、ゲートウェイアドレスと、トラフィックをインターセプトするホストを選択します。

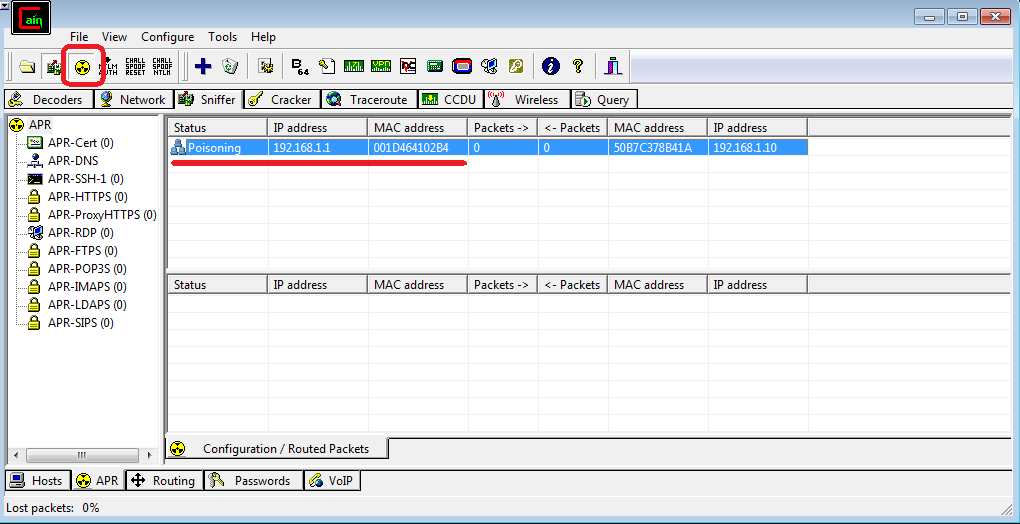

ARPポイズニングボタンを押すと、H1ホストのARPテーブルを変更するプロセスが開始されました。

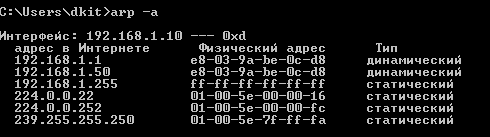

次に、ホストH1のARPテーブルがどのように変化したかを見てみましょう。

IP 192.168.1.1のMACアドレススプーフィングが見られます

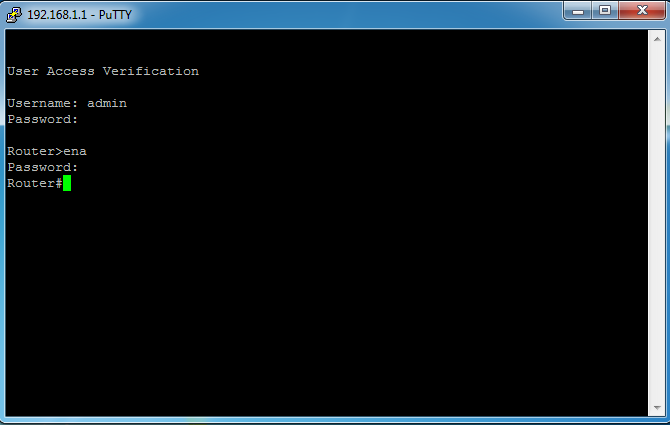

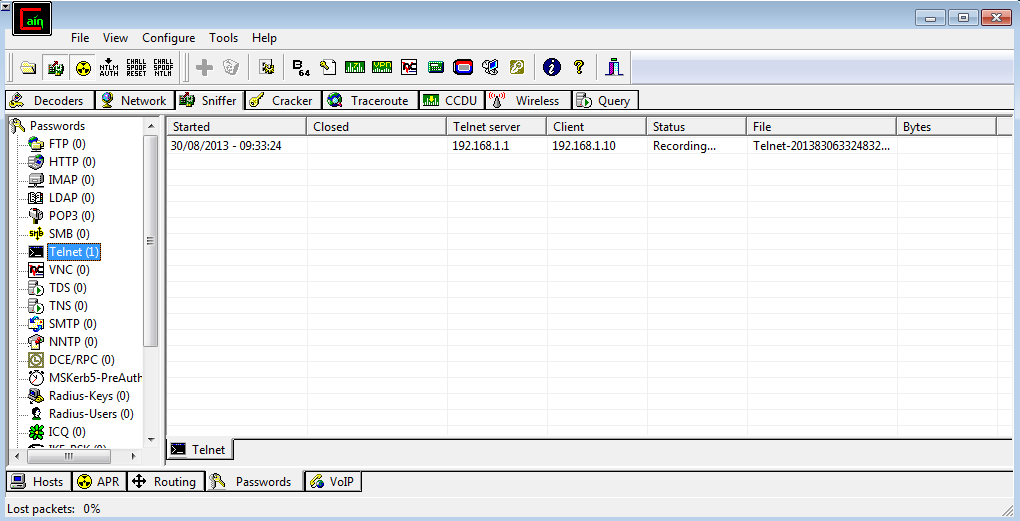

次に、H1ホストでパテを実行し、安全でないtelnetプロトコルを介してGATEWAYにアクセスしてみます。 telnetプロトコルはデータをプレーンテキストで送信するため、攻撃者はスニファーに必要なすべての情報、つまりユーザー名とパスワードを確認する必要があります。 ユーザー名/パスワードを入力し、パスワードを有効にします。

ATTACKERのスニファーの[パスワード]タブに移動しました。 いくつかの情報が捕捉されたことは明らかです

このエントリを見ると、次の内容のテキストが表示されます。

==============================================

=== CainのTelnetスニファー生成ファイル===

==============================================

やややややや

ユーザーアクセスの確認

ユーザー名:ya ya ya ya'yae ya ya ya P ya ya ya yaaye ya XTERMyary $ yay $ admin

パスワード:cisco

ルーター> eennaa

パスワード:Cisco

それだけです 傍受されたtelnetからのパスワード。

そして今、最も重要なこと。 ネットワークをこのような攻撃から保護する方法。 ダイナミックARPインスペクション(DAI)ツールが助けになります。

DAIは、ARP要求を規制するように設計されています。つまり、どの要求をスキップし、どの要求を破棄するかを決定します。 大まかに言って、DAIは、ARPプロトコルの脆弱性のために、データリンク層で発生するARPスプーフィング攻撃からネットワークを完全に保護します。

DAIの仕組みについて少し説明します。 このメカニズムが機能するには、ネットワークでDHCPを使用する必要があり、スイッチでDHCPスヌーピングを有効にする必要があります。 ネットワークが静的アドレス指定を使用している場合、DAIは機能しません。

DHCPスヌーピングの仕組み ゲートウェイ用に構成されたDHCPサーバーがあるとします。 ATTACKER攻撃者は、dhcpサーバーを作成し、自分のアドレスの一部を配布することにしました。 DHCPスヌーピングは、要求を処理するように設計されており、攻撃者のサーバーからの要求をドロップします。 すべてが非常に簡単です。 信頼できないポートと信頼できるポートがあります。 承認されたDHCPサーバーがあるため、GATEWAYにつながるポートを信頼できるポートとして割り当てます。 他のすべてのポートは信頼できず、それらからのサーバー要求は破棄されます。

同時に、dchpスヌーピングデータベースアドレスマッピングテーブルが構築されます。 SWスイッチでDHCPスヌーピングを有効にする

ip dhcp snooping vlan 1

ip dhcp snooping database flash:/dhcp-snoop.db

ip dhcp snooping

ゲートウェイに向かっている港で

SW(config-if)# ip dhcp snooping trust

何が起こったのか見て

SW#sh ip dhcpスヌーピング

スイッチDHCPスヌーピングが有効になっています

DHCPスヌーピングは、次のVLANで構成されます。

1

DHCPスヌーピングは、次のインターフェイスで構成されます。

オプション82の挿入が有効になっています

回線ID形式:vlan-mod-port

リモートID形式:MAC

信頼できないポートでのオプション82は許可されていません

hwaddrフィールドの検証が有効になっています

インターフェイスの信頼できるレート制限(pps)

---FastEthernet1 / 0/47はい無制限

そして、対応表に表示されているものを見てみましょう

SW#sh ip dhcpスヌーピングバインディング

MacAddress IpAddress Lease(sec)タイプVLANインターフェイス

------E8:03:9A:BE:0C:D8 192.168.1.50 26268 dhcp-snooping 1 FastEthernet1 / 0/13

50:B7:C3:78:B4:1A 192.168.1.10 69421 dhcp-snooping 1 FastEthernet1 / 0/1

バインディングの総数:2

攻撃者がdhcpサーバーになりたい場合、スイッチはリクエストをドロップします。

すべてのMACアドレスとIPアドレスの対応を含むdhcpスヌーピングデータベースに基づいて、ダイナミックARPインスペクションメカニズムが機能します。

設定に移りましょう。 Ciscoスイッチでは、このツールは各VLANに対して個別に有効化されます。 この場合、スイッチSWでコマンドを実行するだけで十分です。

SW(config)#ip arp inspection vlan 1

ホストとゲートウェイの両方がVLAN 1にあります。DAIでは、スイッチポートに2つの設定があります。TrustedとUntrustedです。 デフォルトでは、すべてのスイッチポート

信頼できない、つまり信頼できない。 ゲートウェイに向かうポート、またはトランクが接続されているポート、別のスイッチを信頼できるように設定すると、そこを通過するARP要求は信頼できると見なされます。

SW(config-if)#ip arp inspection trust

さて、最初から攻撃を繰り返します。 私たちは、Cain&Abelを通じてARP中毒をしようとしています。 攻撃はパスせず、次のエントリがスイッチログに表示されました。

18:11:19:%SW_DAI-4-DHCP_SNOOPING_DENY:1無効なARP(Req)Fa1 / 0/1、vlan 1.([50b7.c378.b41a / 192.168.1.10 / 0000.0000.0000 / 192.168.1.1 / 18 :11:19 UTC月曜日1 1993])

18:11:19:%SW_DAI-4-DHCP_SNOOPING_DENY:1 Fa1 / 0/1、vlan 1の無効なARP(Res)([50b7.c378.b41a / 192.168.1.10 / 001d.4641.02b4 / 192.168.1.1 / 18:11:19 UTC Mon Mar 1 1993])

18:11:19:%SW_DAI-4-DHCP_SNOOPING_DENY:1 Fa1 / 0/13、vlan 1の無効なARP(Res)([E803.9abe.0cd8 / 192.168.1.1 / 50b7.c378.b41a / 192.168.1.10 / 18:11:19 UTC Mon Mar 1 1993])

18:11:19:%SW_DAI-4-DHCP_SNOOPING_DENY:1無効なARP(Res)Fa1 / 0/13、vlan 1.([E803.9abe.0cd8 / 192.168.1.10 / 001d.4641.02b4 / 192.168.1.1 / 18:11:19 UTC Mon Mar 1 1993])

18:11:21:%SW_DAI-4-DHCP_SNOOPING_DENY:1 Fa1 / 0/1、vlan 1の無効なARP(Res)((50b7.c378.b41a / 192.168.1.10 / 001d.4641.02b4 / 192.168.1.1 / 18:11:21 UTC Mon Mon 1 1993])

18:11:21:%SW_DAI-4-DHCP_SNOOPING_DENY:1 Fa1 / 0/13、vlan 1の無効なARP(Res)([E803.9abe.0cd8 / 192.168.1.1 / 50b7.c378.b41a / 192.168.1.10 / 18:11:21 UTC Mon Mar 1 1993])

18:11:21:%SW_DAI-4-DHCP_SNOOPING_DENY:1無効なARP(Res)Fa1 / 0/13、vlan 1.([E803.9abe.0cd8 / 192.168.1.10 / 001d.4641.02b4 / 192.168.1.1 / 18:11:21 UTC Mon Mon 1 1993])

18:11:24:%SW_DAI-4-DHCP_SNOOPING_DENY:1無効なARP(Req)Fa1 / 0/1、vlan 1.([50b7.c378.b41a / 192.168.1.10 / 001d.4641.02b4 / 192.168.1.1 / 18:11:24 UTC月1993年3月1日])

18:11:25:%SW_DAI-4-DHCP_SNOOPING_DENY:1 Fa1 / 0/1、vlan 1の無効なARP(Res)([50b7.c378.b41a / 192.168.1.10 / 001d.4641.02b4 / 192.168.1.1 / 18:11:25 UTC月1993年3月1日])

スイッチは「誤った」ARP要求を破棄します。 これで、攻撃者は何も傍受できなくなります。

追加のDAIチェックを有効にしましょう

SW(config)#errdisable recovery cause arp-inspection

このオプションを使用すると、300秒後にポートとerrdisabled状態を復元できます。 このポートでMAC-IPの不一致が継続しない限り、ポートは復元されません。

コマンドを使用して、信頼できるポートと信頼できないポートおよび統計を表示する

SW#show ip arp inspection interfaces

それだけです

ご清聴ありがとうございました。

dhcp-snoopingについてUPDが追加されました