このタイプの広告はすでにかなり一般的な現象であり、ESETアナリストがこのようなソフトウェアを「不要な可能性のあるアプリケーション」(PUA)として分類できる理由の1つです。 ソフトウェアをPUAに割り当てることができる理由は個別に決定されるため、PUAのプログラムを分類する同様のプロセスはアナリストにとって非常に日常的であり、すべての詳細を徹底的に調査する必要があります。

サイバー犯罪者は、多くのユーザーがビデオホスティングサービスからファイルをダウンロードして自分の目的で使用する機会を提供されると、フィッシングのtrapに陥ることがあることを理解しているため、ダウンロードマネージャーとして表示されるプログラムまたはブラウザー拡張機能をダウンロードする際には注意が必要です。 Orbit Downloaderの場合、そのバージョンの一部にはサービス拒否(DoS)攻撃のための悪意のあるコードが含まれていることがわかりました。 このプログラムの人気を考えると(Orbit Downloaderは、いくつかの一般的なソフトウェア配信Webサイトで最もダウンロードされたアプリケーションの1つとしてリストされています)、その助けを借りて、DDoS攻撃のために膨大な量のネットワークトラフィックが生成されると想定できます。 Orbit Downloaderの悪意のあるバージョンは、ESETによってWin32 / DDoS.Orbiter.Aとして検出されます。

バージョン4.1.1.14(2012年12月25日)と4.1.1.15(2013年1月10日)の間で、orbitdm.exe実行可能ファイルに悪意のあるコードが追加されました。 このファイルはダウンロードマネージャーのメインモジュールであり、次のアクションを実行します。 HTTP GETリクエストをhXXpサーバーに送信します://obupdate.orbitdownloader.com/update/myinfo.php サーバーは、次の情報を含む2つのURLで応答します。 「url」という名前の最初のURLは、 hXXp://obupdate.orbitdownloader.com/update/ido.iplのように見え、密かにダウンロードされるWin32 PE DLLファイルを指します。 このファイルの10以上のバージョンを発見したことに注意してください。 「param」という名前の2番目のURLはhXXpのようになります://obupdate.orbitdownloader.com/update/rinfo.php?Lang = language 。 また、攻撃者は別のテンプレートhXXpを使用しました://obupdate.orbitdownloader.com/update/param.php?Lang = language 。

サーバーから次の応答を取得できました。

[更新]

url = http://www.kkk.com

除外する=

param = 200

正直なところ、攻撃者が応答のURLとしてその名前のWebサイトを選択した理由はよくわかりませんでした。 おそらく、それはサービスの保守性に関する著者の単なるテストでした。 以下は、サーバーとプログラムのネットワーク相互作用のスクリーンショットです。この間、構成ファイルとDLLが要求されます。

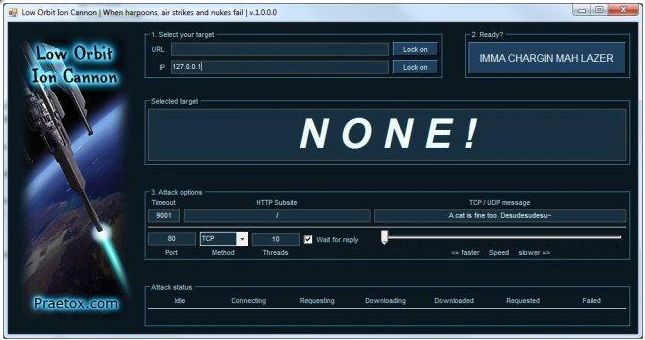

DLLを分析した後、2つのアクションを実行するエクスポートされたSendHTTP関数が含まれていることが判明しました。 暗号化された構成ファイルhXXpをダウンロードします://obupdate.orbitdownloader.com/update/il.phpには、攻撃するアドレスのリストが含まれています。 次に、構成ファイルにリストされているターゲットに対して攻撃を実行します。 以下は、il.php構成ファイルの一部のスクリーンショットです。

このファイルのエントリは、たとえば次のように、URL = IPという形式です。

bbs1.tanglongs.com/2DClient_main.swf=210.245.122.119

tanglongs.com/static/script/jquery-1.7.1.min.js=118.69.169.103

ファイルエントリの最初の部分、つまりURLは、DoS攻撃の標的です。 2番目の部分は、送信されるIPパケットのソースとして置換されるIPアドレスです。 ファイル自体はbase64を使用して暗号化され、XORアルゴリズムは32文字の文字列を使用して暗号化されます。 文字列は、DLLファイルに組み込まれた特別なパスワードからのMD5です。

2種類の攻撃を発見しました。 侵害されたシステムにWinPcapが存在する場合、特別な形式のTCP SYNパケットが、ソースとして任意のIPアドレスを使用してポート80経由でリモートシステムに送信されます。 このタイプの攻撃は、SYNフラッドと呼ばれます。 WinPcapは、ネットワークパケットを作成し、ネットワークを操作するための正当なツールであり、侵入者に関連付けられるものではないことを強調する必要があります。 WinPcapがない場合、TCPパケットはポート80でHTTP接続を確立するために送信されます。UDPを使用する場合、リモートシステムではポート53が使用されます。

このような攻撃は、最新の通信チャネルの帯域幅のために非常に効果的です。 ラボでは、ギガビットイーサネットポートを備えたテストシステムで、1秒あたり約14万パケットが送信されました。 発信元の偽装されたIPアドレスはベトナムに属していることが注目されました。 これらのIPアドレスブロックは、ido.iplとしてロードされたDLLファイルに組み込まれていました。