侵入テストに特化したiViZ Security社は、次のレポート「 (In)Security Products in Security Products 2013 」を公開しました。 このレポートでは、セキュリティソリューションの脆弱性の数が急増しています。 2012年、脆弱性の総数が約20%増加したことを背景に、セキュリティ製品の脆弱性の数はほぼ3倍に増加しました!

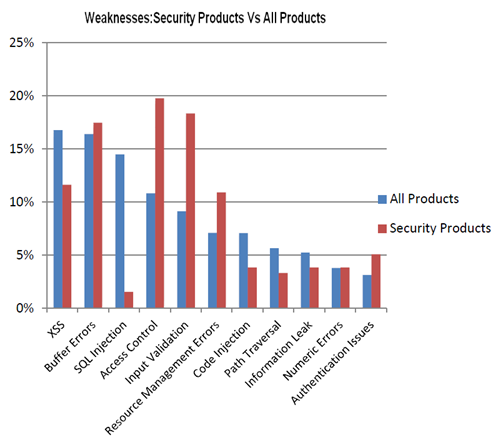

そして、最も残念なことは、さまざまな種類のエラーの合計量と比較して、アクセス制御、リソース管理、および認証に関連するセキュリティ製品の脆弱性の数は他に比べて非常に多いことです。 私の意見では、セキュリティ製品のこのようなエラーはまったく許容されません。

iViZ Securityの専門家は、これらの条件下で何を行うことを推奨していますか?

レシピは同時にシンプルで複雑です:

- 製品の認証だけでなく、脆弱性のテストもメーカーに要求します。

- セキュリティソリューションの独自の侵入テストを実施します。

顧客はこれらのガイドラインに従うことができますか? 理論的にははい、しかし実際には、メガカスタマーだけがベンダーの手に渡り、彼から何かを必要とすることがわかり、安全のために特別に設計された製品の安全性のテストに追加のお金を費やす人はいません。

メーカーはより高品質の製品を提供できますか? もちろんできます。 この結果を達成するのに役立ち、安全な(つまり、エラーや脆弱性のない)ソフトウェアの開発に専念する知識の全分野があります。 この分野で最も有名な開発は次のとおりです。

- マイクロソフトセキュリティ開発ライフサイクル。

- システム開発ライフサイクルにおけるNISTセキュリティの考慮事項。

- シスコセキュリティ開発ライフサイクル。

- ソフトウェアアシュアランスの成熟度モデルなど。

もちろん、これらの推奨事項に従うことで開発はより高価になりますが、エラーや脆弱性の数を減らすことでユーザーからの苦情の数を減らすことが保証され、コストを相殺できます。

特に、セキュリティコードは、マイクロソフトとシスコの安全な開発ライフサイクルの組み合わせに基づいた開発プロセスを導入しました。 そのすべての段階は、認定品質管理システムのフレームワークで文書化されており、とりわけ、高度なテスト方法、脆弱性検索、攻撃モデリングが含まれており、高品質で安全な情報保護ツールを市場に投入できます。

さらに、ロシアのFSTECの個人データ保護に関する最新の文書では、安全なプログラミング方法を使用して開発されたソフトウェアの使用が推奨されているため、開発プロセスの説明を間もなくWebサイトに掲載する予定です。

セキュリティコードのマーケティングディレクター、Stepanenko Andrey