重要な更新プログラムの1つ( MS13-037 )は、Internet Explorer(バージョン6〜10)の10個の脆弱性を修正します。 これらの脆弱性を悪用するには、ブラウザーコードがメモリ内の既に削除されたオブジェクトにアクセスするときに解放後使用の手法が使用されます。これにより、現在のユーザーのコンテキストでメモリが破損し、任意のコードが実行される可能性があります。 これらには、CVE-2013-0811、CVE-2013-1306、CVE-2013-1307、CVE-2013-1308、CVE-2013-1309、CVE-2013-1310、CVE-2013-1311、CVE-2013-が含まれます1312、CVE-2013-1313、CVE-2013-2551。

別の重要な更新プログラム( MS13-038 )は、IE専用の解放後使用方法によって悪用される脆弱性も修正します。 この脆弱性の悪用は、米国政府機関への攻撃で使用されたため、この脆弱性は野生で悪用されています。

5月8日にMicrosoftがIE8の脆弱性を修正するための特別なツールFix Itツールをリリースしたことに注意してください。

2つの重要な更新プログラムは、カーネルモードドライバーの脆弱性を修正することを目的としています。 MS13-039は、Windows 8、Server 2012、RT用のhttp.sysドライバーでCVE-2013-1305の修正を規制し、 サービス拒否タイプです。 この脆弱性は、一部のHTTPヘッダーを誤って処理するドライバーコードに存在します。 その結果、HTTPヘッダーがhttp.sysドライバーに配信されるときに、攻撃者はHTTPヘッダーの処理プロセスで無限ループを引き起こす可能性があり、これはサーバーとクライアントの両方にとって深刻な問題です。

カーネルモードドライバーの2番目の重要な更新( MS13-046 )は、DirectXドライバー(dxgkrnl.sys)やWindowsサブシステムドライバー(win32k.sys)などのコンポーネントに関連しています。 dxgkrnl.sysの場合、タイプElevation of Privelegeであり、メモリ内のオブジェクトを使用したドライバーコードの不正な操作に関する脆弱性CVE-2013-1332の修正について話します。 これらの脆弱性は、Windows XPからWindows 8、Server 2012およびRTまでのOSのすべてのバージョンに存在します。 win32k.sysの場合、脆弱性CVE-2013-1333およびCVE-2013-1334について説明しています。これらの脆弱性は、タイプElevation of Privelegeでもあります。

一般に、修正プログラムはMicrosoft Windows 、 Officeなどの製品に焦点を当てています。 NET Framework 、 Windows Essentials、およびMicrosoft Lync 。

できるだけ早く更新プログラムをインストールすることをお勧めします。まだインストールしていない場合は、Windows Updateを使用して更新プログラムの自動配信を有効にします(このオプションは既定で有効になっています)。

アドビは、 ColdFusion (ホットフィックス)、 Adobe Flash Player 、 Adobe Reader、およびAcrobatの製品のアップデートをリリースしました。

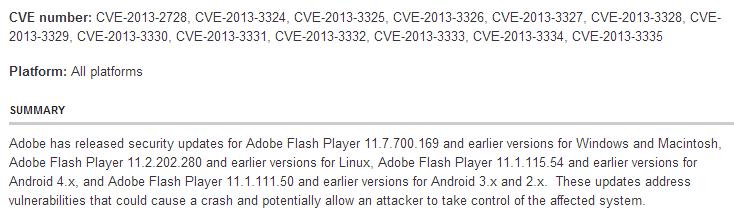

Adobe Flash Playerの更新により、任意のコードの実行につながる可能性のある合計13の脆弱性が修正されます。

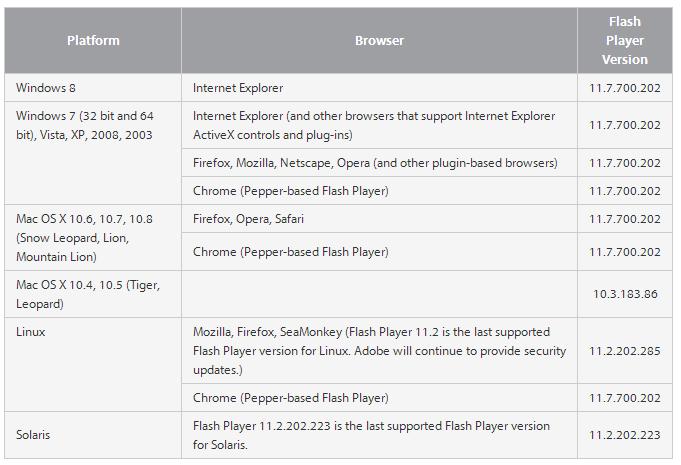

ユーザーがブラウザで使用しているFlash Playerのバージョンのチェックを使用することをお勧めします。これには、オフィシャルを使用できます。 Adobeソースはこちらまたはこちら 。 Google ChromeやInternet Explorer 10などのブラウザーは、Flash Playerの新しいバージョンのリリースで自動的に更新されることに注意してください。 このリンクでブラウザのFlashアップデート情報を取得できます。

ブラウザ用のFlash Playerの現在のバージョン:

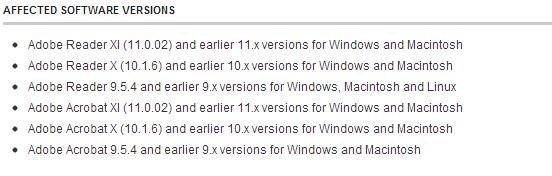

Adobe ReaderおよびAcrobatの更新により27の脆弱性が解決されます 。これらのほとんどは、特別に細工されたPDFを表示したときに任意のコードが実行される可能性があります。 これらには、CVE-2013-2718、CVE-2013-2719、CVE-2013-2720、CVE-2013-2721、CVE-2013-2722、CVE-2013-2723、CVE-2013-2725、CVE-2013-が含まれます2726、CVE-2013-2731、CVE-2013-2732、CVE-2013-2734、CVE-2013-2735、CVE-2013-2736、CVE-2013-3337、CVE-2013-3338、CVE-2013-3339、 CVE-2013-3340、CVE-2013-3341。

更新の1つは、Adobe Readerでサンドボックスモードをバイパスするために使用される可能性のある解放後使用の脆弱性(CVE-2013-2550)に対処します。 スタックオーバーフロー(CVE-2013-2724)およびメモリバッファー(CVE-2013-2730、CVE-2013-2733)につながる脆弱性も修正の対象です。

更新するソフトウェアバージョン。

Adobe ReaderおよびAcrobatユーザーには自動更新機能があります。 手動で更新するには、この推奨事項を使用してください。

ColdFusionの場合、ホットフィックスは2つの脆弱性CVE-2013-1389およびCVE-2013-3336を修正することを目的としています。

脆弱性CVE-2013-3336は、許可されていないユーザーがリモートサーバーからファイルを受信することを許可します。さらに、この脆弱性は野生で悪用されています。つまり、この脆弱性はすでにサイバー犯罪者によって悪用されています。

安全である。