2日間のトレーニングの費用は 1499 eurで、プログラムは本当に印象的です。

レポートの1つは、ニキータタラカノフ(NTarakanov)によって提示されました。 レポートはカーネルプールの操作手法に当てられており、このために4.0からNT 6.2(Windows 8、Blue)で終わるNTのすべてのバージョンに存在する欠陥が使用されています 。

「Windows 7でのカーネルプールの悪用」と呼ばれるTarjei Mandt (別名kernelpool)の作業は、カーネルプールの操作のトピックで長い間最も有名なものの1つになっていることに注意してください。 ニキータはまた、彼の報告書でこの作業に言及しているほか、Black Hat Europe '13で報告書を発表したLi華の研究も参照しています。

カーネルプールアロケーターは、カーネル全体のセキュリティにおいて重要な役割を果たします。 Windows 7以降、MicrosoftはWindowsカーネルプールアロケーターのセキュリティを強化し始めました。 @kernelpoolとしても知られるTarjei Mandtは、Windowsカーネルプールアロケーターの内部の分析において素晴らしい仕事をしており、いくつかの優れた攻撃手法、緩和バイパスなどを発見しました。 ただし、Windows 8では、カーネルプールの破損を悪用する信頼性の高い技術のほとんどすべてを排除しています。 Tarjeiによる攻撃手法は成功するために多くの前提条件を必要とし、残念ながら彼の手法が機能しない多くの種類のプール破損があります。

ここから資料をダウンロードできます[zip-PDF + PPT]。

「Dreamboot:A UEFI Bootkit」というタイトルの別の興味深いレポートがSebastien Kaczmarekによって発表されました。 コミュニティはUEFIと呼ばれる最新のBIOSアーキテクチャの可能なブートキットについて長い間話し合ってきたため、これは非常にタイムリーだと言わなければなりません。 レポートはこちらから入手できます 。

Unified Extensible Firmware InterfaceまたはUEFIは、Intelのイニシアチブに基づいた、いくつかのメーカーと業界の利害関係者による共通の努力の結果です。 これは、従来の別名古いBIOSを置き換えるように設計されたハードウェアとオペレーティングシステムの間に挿入される新しいソフトウェアコンポーネントまたは「ミドルウェア」です。

このプレゼンテーションは、UEFIファームウェアを活用するWindows 8 x64のブートキット実装であるDreambootに焦点を当てた、セキュリティの観点からのUEFIの全体的なアーキテクチャの研究です。 Dreambootには、特権エスカレーションとWindowsローカル認証バイパスの2つの特定のペイロードがあります。 DreamBootは、ブート可能なISOの形式で提供され、物理攻撃の一部として使用することが望ましい(つまり、攻撃者がマシン周辺機器への物理アクセスを持っている場合:DVDまたはUSBポート)。 VMWare WorkstationやESXなどの仮想化環境でも完全に機能します。

このプレゼンテーションでは、Tianocore SDKを使用してUEFIプラットフォーム向けに開発する方法と、その展開が示唆する新しいセキュリティリスクについても説明します。 WindowsブートプロセスとBIOSからUEFI実装への進化について説明し、すべてのブートキット実装の詳細を説明します。

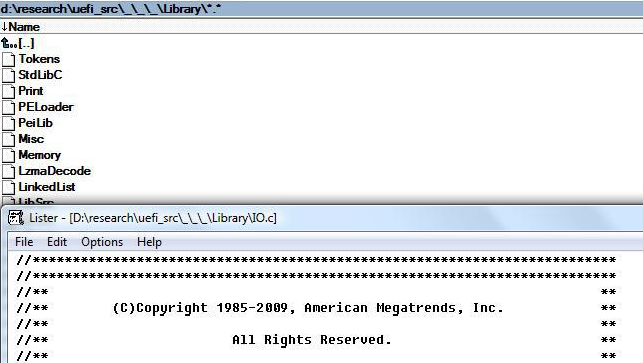

少し前までは、AMIファームウェアUEFIソースのリークがありましたが、これにはプライベートテストキーが含まれていました。

ソースコードセットには、機能に関する詳細な説明ヘルプも含まれていたため、ファームウェアコードの機能の理解をスピードアップまたは強化することができます。

特に私たちの投稿では、複雑な脅威の分析を専門とする専門家からUEFIとブートキットのトピックがコメントされました。

Aleksandr Matrosov [ESETシニアセキュリティリサーチャー&チームリーダー]:

ブートプロセス中にカーネルモジュールのデジタル署名検証をバイパスする最も一般的な方法は、ブートキット機能を使用することです。 私は、MBRまたはVBRを変更するために使用される出版物の技術を繰り返し取り上げてきました。 しかし、Win8と信頼されたブートテクノロジーの普及により、SecureBootはセキュリティ研究者に他の方向に集中するよう促しました。 昨日、UEFI用の別のDreamBootブートキットコンセプトが登場しました。これはソースで提供され、パブリックドメインです。 多くの種類のBIOSとは異なり、開発者が順守しようとしているUEFIには一般にアクセス可能な標準があります。 そして、大量修正攻撃用のBIOSの場合、開発された拡張モジュールの互換性の問題が生じた場合、UEFIのすべてが標準化され、そのような大量攻撃の将来は非常に現実的です。

Erik Loman [ SurfRightのセキュリティソリューションアーキテクト]:

マザーボードメーカーにとって、UEFIは大きな前進です。 BIOSと比較して、UEFIはコードがCで記述できるため、はるかに使いやすいです。 16ビットのアセンブラーでしかプログラムできないBIOSと比較すると、大きな進歩です。

UEFIを使用するには、製造元がBIOSコードベースを完全に書き換える必要があります。これは30年間使用されてきました。 そのため、あるプラットフォームから別のプラットフォームに移行するにはかなりの時間がかかります。 今日でも、マザーボード用のUEFIではなくBIOSをリリースし続けている多くのメーカーがあります。 PC市場の成長が最近鈍化しているという事実は、UEFIメーカーにとって朗報ではありません。

Peter Kleissner、Saferbytes、LEAD82、Quarkslabsなどの再販業者がブートキットを検討しているという事実は、実際にはセキュリティ業界全体にとって朗報です。 TDL4、Cidox、またはGapzのケースで見たように、悪意のあるユーザーがそれらを使用するのを防ぐために、潜在的な脆弱性がどこにあるかを理解する必要があります。 したがって、UEFIの普及に伴い、攻撃者は遅かれ早かれこのプラットフォームに誘導されることになります。 そのため、これが発生した場合の準備が整います。

会議資料はこちらです。