3月19日、脆弱性検索の月の初めに「Badooの強さを確認する」と発表しました。 今日は、最初の結果をまとめて中間結果を共有し、強度テストの準備方法を教えてください。最も興味深い脆弱性を検討し、「フェイスパーム」を作成します。

3月19日、脆弱性検索の月の初めに「Badooの強さを確認する」と発表しました。 今日は、最初の結果をまとめて中間結果を共有し、強度テストの準備方法を教えてください。最も興味深い脆弱性を検討し、「フェイスパーム」を作成します。

そして、はじめに、いくつかの統計:

- 最初の2週間で、参加者は潜在的な脆弱性を持つ約500件のアプリケーションを送信しました。

- 約50件のアプリケーションが重複していました。

- 10個のアプリケーションごとに実際の脆弱性が含まれていました(最も危険なものは数時間以内に修正されました)。

- 150以上のアプリケーションは、サイトのセキュリティに関連しないエラーであり、それらの約10%は、競争に参加しなかったプラットフォームに関連しています。

- ほとんどの脆弱性は、システムの最も重要なコンポーネントであるプロファイル(競技者がユーザーアカウントをモックしなかった直後:写真の削除とアップロード、コメントの操作、興味、個人データ、電子メールアドレス)にありました。

- 送信される脆弱性の半分以上はさまざまなCSRFであり、主にユーザーがアップロードまたは書き込みしたコンテンツに影響を与えます(写真やコメントの削除とアップロード、ブラックリストに登録されたお気に入りの操作など)。

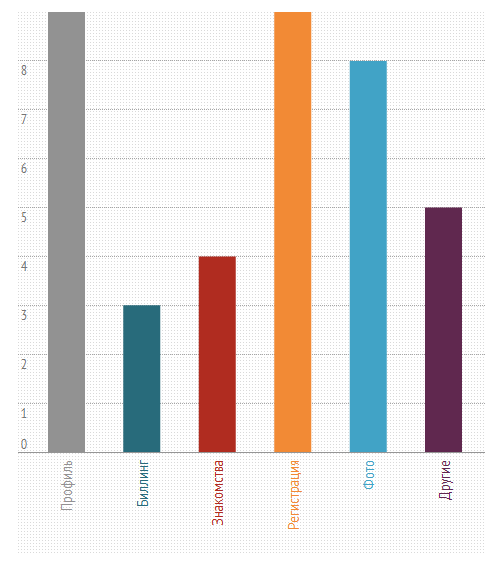

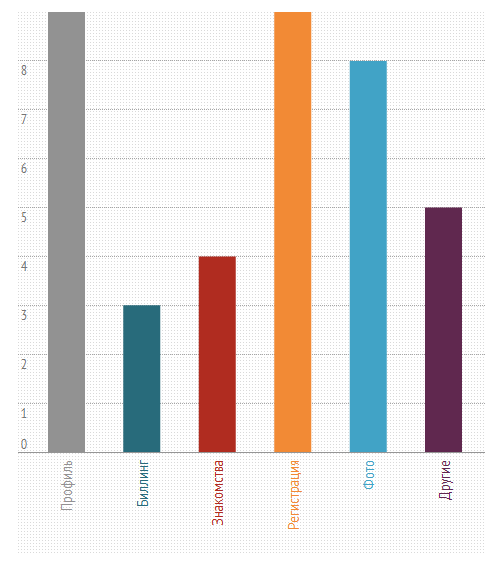

サイト上のコンポーネントごとの脆弱性タイプとその分布のグラフ

競争の準備...

数か月前、サイト全体にグローバルなXSS保護を構築しました。 すぐに万能薬ではなく、脆弱性の100%をカバーしないことを予約してください。 その目的は、開発者が偶発的なエラーを防止することです。 このメソッドの本質は、開発者が出力を非スクリーン形式で表示することを明確に許可している場合を除き、 blitzを介して表示されるすべての変数を自動的に完全にスクリーニングすることです。

最も興味深い、そして唯一の本格的なXSS発見は、不正なプロファイルでの追加のSEOコンテンツの出力で見つかりました。 さまざまなSEOニーズの一部のプロファイルデータ(メインの[About]フィールド)がメタタグの1つに追加されました。 この時点で、生データの出力が一度許可されたため、攻撃が許可されました。 この脆弱性は許可されていないユーザーに対してのみ機能したため、最初の(最も危険な)カテゴリを割り当てました。機密データを取得することは不可能でした。 頭に浮かぶ唯一の合理的なアプリケーションは、アカウントデータをさらなるフィッシングのオープンリダイレクトとして使用することですが、この場合でも、ユーザーが現在サイトにいないことを確認する必要があります。

...そして彼らが準備しなかった方法。

2013年、 OWASPプロジェクトは、その人気の大幅な増加と多くの大規模なWebプロジェクトに対する保護の欠如にもかかわらず、CSRF攻撃の評価を3ポイント下げました。 攻撃の本質は簡単です。POSTまたはGETリクエストを含むフォームで特別なページに移動すると、ユーザーのセッションでアカウントのコンテンツまたは設定を変更できます。 この場所では、すべてが私たちが望むほど良くありませんでした。 サイトの機能の一部(承認、ログアウト、個人情報の変更など)のみが一意のセッショントークンによって保護されていました。 このバグに関する最初の10件のレポートが届くとすぐに、問題を全体として解決する必要があることが明らかになりました。 コンテストの開始から数日後、別のグローバル防御を投稿しました。サイトの許可された部分のすべてのWebサービスは、POSTまたはGETリクエストでトークンのチェックを開始しました。 この修正により、CSRFアプリケーションのほとんどを閉じました。

次に、最も興味深い脆弱性のいくつかを見て、それらを発見した参加者にコメントをします 。

購入時のローン処理の脆弱性(BSI-13)

投稿者: ニコライ・エルミシキン ( Asd )

カテゴリ:5

なぜこの脆弱性を5番目に高い重要度に割り当てたのですか? なぜなら、ブラウザとデバッグコンソールを除いて、特別なスキルとツールを必要としないほど操作が簡単だったからです。 HTMLコードでは、ローンの数を選択するためのフォームは次のようになりました。

... <option data-ga-ev="100 - 45,00." value="100"> <option data-ga-ev="550 (50 !) - 200,00." value="550" selected="selected"> <option data-ga-ev="1250 (250 !) - 450,00." value="1250"> <option data-ga-ev="2750 (750 !) - 900,00." value="2750"> ...

値フィールドの値が直接使用されたことが判明しました! それをほぼ任意の数に置き換えると、220ルーブルの金額で支払いを行い、この金額のローンを口座に入れることができました。 脆弱性は数時間以内に修正され、Asdというニックネームを持つユーザーは、最も重要度の高い脆弱性を最初に検出した社内トップの1位になりました。

Asdによるコメント

「最初は、サイトのさまざまなセクションに行き、リクエストのパラメーター値を変更しようとしましたが、このレベルのプロジェクトでは、SQLインジェクションのような深刻な脆弱性を見つけることはできないと予想されました。 著者がサイトに直接ない脆弱性を検索したhabrahabr.ru/post/117039の研究を思い出しました。Amazonでさえ、サードパーティのサービスとのやり取りに抵抗できませんでした。 badooで同様のやり取りを意図的に検索したところ、連絡先のインポート、アカウントの確認、ローンや超大国の支払いなど、いくつかの場所でそれらを見つけました。 クレジット購入ページを訪れて、私はいくつかの方法で支払う可能性を発見し、支払いシステムとの相互作用スキームは非常に異なっていました。

そのうちの1つで間違いを犯すことは完全に可能であると判断し、より詳細な調査を開始しました。 私は手持ちの小額の財布を持っていたので、最初にウェブマネーを選びました。 私はそれを理解しているので、購入は次のように行われます:ユーザーは可能なオプション(100、550、1250、2750)のいずれかを選択し、彼の選択はサイトの内部アカウントのどこかに保存され、その後ユーザーはwebmoneyウェブサイトで支払い、その後請求書が支払われます保存されたものと比較され、それらが一致し、支払いが成功した場合、ユーザーはローンを受け取ります。 アカウントの保存中にどのパラメーターが転送されるかを見て、支払ったローンの数が直接ではなく、いくつかの値ではなく、4つの可能なオプションの1つを示していることに気付きました。 それを多数に置き換えると、7.5wmz(550クレジットの標準価格)の請求書と私が示したクレジット数で、サーバーから正しい答えを受け取りました。 私はそれを支払いました-そして、ローンは私のアカウントにありましたが、わずかに切り捨てられた形で-2147483647 "だけでした。

プロファイルデータを変更するときの設定ミス(BSI-12)

投稿者: whitebureau

カテゴリ:5

同じ日に、別の重大なギャップがwhitebureauユーザーによって発見されました。 他のユーザーのプロファイルと対話するとき(追加情報の表示、アクションの実行)、要求パラメーターでcuidパラメーター(現在のユーザーID)が渡され、このユーザーのIDが示されました。

GET http://badoo.com/ws/profile-ws.phtml?section=pimore&cuid=31337

これらの相互作用は、プロファイルの編集を担当した同じコントローラーを介して実行され、違いはアクションアクションのみであり、whitebureauはユーザーの編集要求に任意の値を持つこのuseridパラメーターを追加しようとしました。

POST http://badoo.com/ws/profile-ws.phtml ... section=interested_in&interested_in_text=cats&cuid=31337

プロファイルの編集時に、このパラメーターが現在のユーザーIDに準拠しているかどうかの確認がスキップされることが判明しました。 そのため、2番目の重大な脆弱性がありました。

コメントwhitebureau

このようなエラーは、大規模なプロジェクトでよく見られます。 特に、ajaxを積極的に使用しているプロジェクトでは。 スーパーグローバルphp変数には混乱があります。開発者は、より正確な$ _GET、$ _POST、または$ _COOKIEの代わりに、httpリクエストのすべての変数で$ _REQUESTを使用します。 その結果、攻撃者はpostまたはgetリクエストで目的の変数を置き換えることにより、非常に簡単にコードを混乱させることができます。 スクリプトは置換を認識しません。

サイトのすべてのページのクリックジャッキング(BSI-9)

投稿者:ユージン・ファーフェル

カテゴリ:1

また、重要ではないが興味深い脆弱性のレポートも受け取りました。 それらの1つは、サイトのすべてのページでいわゆるクリックジャッキング(英語のクリックジャッキング)を実行する機能でした。

この用語は、2008年にジェレマイアグロスマンによって最初に使用されましたが、これまでのところ、この脆弱性の重要性と結果について考えた人はほとんどいません。 クリックジャッキングとは何ですか? OWASPが言うように、「クリックジャック、「UI救済攻撃」とも呼ばれます)は、攻撃者が複数の透明または不透明なレイヤーを使用して、ユーザーが別のページのボタンまたはリンクをクリックするように誘導する場合です。トップレベルページ」。

簡単に言えば、クリックハンドラーを含む透明なdivタグで一部の要素をオーバーライドすることにより、iframe内にサイトを表示できます。 したがって、疑いを持たない許可ユーザーに強制的に任意のアクションを実行させることができます。

最もよく知られている保護方法の1つはフレームバスティングと呼ばれます。 Javascriptを使用して、iframe内でページが開いていることを確認します。 現在のページのアドレスがブラウザのアドレスバーに書き込まれているものと異なる場合、リダイレクトが実行されます。

var frameBusted = (top != self); if (frameBusted) top.location.href = '/index.htm';

後で判明したように、この方法はほとんどの最新のブラウザーでバイパスできます。

<iframe sandbox src="http://badoo.com/></iframe>

そのため、2009年以降、すべての最新のブラウザー(IEを含む)はX-Frame-Optionsヘッダーをサポートしており、iframe内へのサイトの埋め込みを完全に禁止したり、特定のドメインリストに対してのみこの機能を有効にしたりできます。

あなたのサイトはクリックジャッキングから保護されていますか?

ユージン・ファーフェルによるコメント

今日、ほとんどすべてのインターネットリソースは、同様のクリックジャックの脆弱性の影響を受けやすくなっています。 それらを見つけるプロセスは特に複雑ではありません。一般的なルールがあります-リソースがその応答でX-Frame-Optionsヘッダーを使用しない場合、フレームに埋め込む機能の存在は、その後のさまざまな種類のフィッシングページの作成でほぼ保証されます。 したがって、この脆弱性は、HTTPヘッダーを表示した結果によってすでに見つかっていると見なすことができます。

Badooが使用する.jsファイルを調べると、window.top.locationプロパティを置き換える一般的で誤った方法がフレームを終了するために使用されていることがわかりました。 このメソッドを使用すると、フレームにBadooを埋め込むページがonloadイベントを受け取り、対策を講じることができます。 そのような手段の1つは、ブラウザーを応答コード204で返されたアドレスにリダイレクトすることです。そのようなURLへの要求は、ブラウザー内のナビゲーションにつながりません(フレームのあるページは開いたままです)が、場所を置き換えるBadooコードの試行もキャンセルします。

Badooによって導入された最初の修正は、フレーム内のページの本文を空の文字列で置き換えることにより、このコードを補足しました。 この修正により、フレームへの埋め込みの問題は解決しませんでしたが、フレームからすべてのコンテンツが削除され、フィッシングページを作成できなくなりました。 この修正は、iframeタグのsandbox属性を使用して簡単にバイパスされ、フレーム内のJavaScriptが無効になります。

原則として、クリックジャック攻撃から保護する唯一の方法は、フレームに埋め込まれることを意図していないすべてのページにX-Frame-Optionsヘッダーを使用し、フレームに埋め込みを含むページでシステムの状態を変更するすべてのアクションを確認することです。

CSRFおよびカスタム電子メールの変更(BSI-38)

投稿者: グラファイト

カテゴリー:3

(この脆弱性の一部はBSI-21にあり、著者のイリヤキル)

それは私たちが予期していなかったものなので、これらは任意のユーザーのメールアドレスを変更する方法の説明です。 しかし、ある日、パスワードの再送信コンポーネントに関連するさまざまな脆弱性に関する3つの説明がすべて送信され、ユーザーのメールボックスを変更する、つまりアカウントを「乗っ取る」ことができました。

登録時にパスワードを再送信するためのフォームがあります。このフォームでは、タイプミスが侵入した場合にメールを変更できます。 ユーザーは、CSRFを使用して既に確認済みの住所を変更することさえできることが判明しました。

<form action=http://eu1.badoo.com/not_confirmed/" method="post" id="form"> <input type="hidden" name="post" value="1" /> <input type="hidden" name="newemail" value="attacker@somemail.com" /> <input type="submit" /> </form> <script>$('#form').submit();</script>

この脆弱性を修正する方法はいくつかありました。

1.確認のためにチェックを追加します。

2. CSRFトークンを追加します。

3. CAPTCHAを追加します。

このモジュールは非常に重要であるため、3つの方法すべてが適用され、脆弱性を発見したユーザーは報われました。

グラファイトによるコメント

なぜなら 私は以前にBadooに精通していませんでした。まず、ここで一般的に何ができるかを知ることにしました。 すぐに、さまざまな電子メールサービスから連絡先をインポートする可能性に注意が向けられました。そのようなアドレスがパスワード回復用の追加の電子メールのリストに追加されているかどうかを確認したかったのです。 悲しいかな、紹介されていません。 しかし、私の考えはすでにこのようになっており、しばらくして、間違ったメールではなく、別のメールを入力する機能を備えた登録を確認するために、メールを再送信するフォームに出会いました。 このフォームにはCSRFがありましたが、最も驚くべきことは、認証されたユーザーがこのフォームに記入すると、プロファイルのメールアドレスが変更されたことです。 明らかに、このシナリオでは、ユーザーが既に電子メールを確認したかどうかのチェックはありませんでした。

CSRFおよび外部ソーシャルネットワークアカウントのリンク(BSI-44)

投稿者:chipik

カテゴリー:4

また、サイトと外部リソースとの相互作用の脆弱性も明らかにしました。 サイトのプロファイルを外部のFacebook、VK、またはGoogle+アカウントに関連付けることができる機能があります。 それらを介して、ユーザーはユーザー名とパスワードを覚えていなくてもサイトにログインできます。 chipikの参加者は、このアルゴリズムの強度をテストし、それをだます方法を見つけました。

Firefoxのタンパーデータプラグインを使用すると、外部アカウントをバインドしてOAuth認証トークンを取得するリクエストをインターセプトできます。 CSRFを使用して、攻撃者が許可されたユーザーにこのトークンのリンクをクリックさせる場合、彼のアカウントは攻撃者の外部アカウントに関連付けられ、後者がそのユーザーとしてログインできるようになります。 最も確実な解決策は、アカウントにリンクされたすべての操作にセッション固有のCSRFトークンを追加することでした。

chipikによるコメント

E.Khに感謝します。 ベクトルごとに:)

応募は4月19日まで受け付けられますが、コンテストに参加し、報酬を受け取り、プラットフォームをより安全にするチャンスがあります。

コンテスト終了後、最もアクティブな3人の参加者を選択し、さらに1,000ポンドを提供します。

また、コンテストのシンボルと審査員によって署名された感謝状が記載された50枚のクールなTシャツがあり、最もアクティブな参加者に配布されます。

強度をテストしてください!

スタニスラフ・エレミンとBadoo開発チーム