エントリー

今日のスマートフォンの最も一般的なオペレーティングシステムはAndroidです。 しかし、この事実だけでなく、彼女への関心が高まっています。 開放性、調整、調整、そしてもちろんそれを破る能力も、このプラットフォームの人気に大きく貢献しています。 このオペレーティングシステムがどのように機能するかについての経験を共有し、セキュリティシステムについても検討します。 興味のある方、ようこそ! この記事では、カーネルレベルのセキュリティについて説明します。

免責事項

翻訳する際に間違いを犯すことを恐れているので、用語を英語で書くようにします。 誰かがそれらをロシア語に美しく翻訳する方法を知っているなら、私に手紙を書いてください。 Androidのソースコードを手元に用意しておくことをお勧めします(ただし、インターネット上のファイルへのリンクを提供しようとします)。 ソースコードのダウンロード方法については、 こちらまたはHabrのこの記事をご覧ください。記事一覧

このトピックからの私の記事へのリンクは次のとおりです。- Androidオペレーティングシステムのセキュリティの基本。 コアレベル

- Androidオペレーティングシステムのセキュリティの基本。 ネイティブユーザースペース、パート1

- Androidオペレーティングシステムのセキュリティの基本。 ネイティブユーザースペース、パート2

- Androidオペレーティングシステムのセキュリティの基本。 Application Frameworkレベルでのセキュリティ。 バインダーIPC

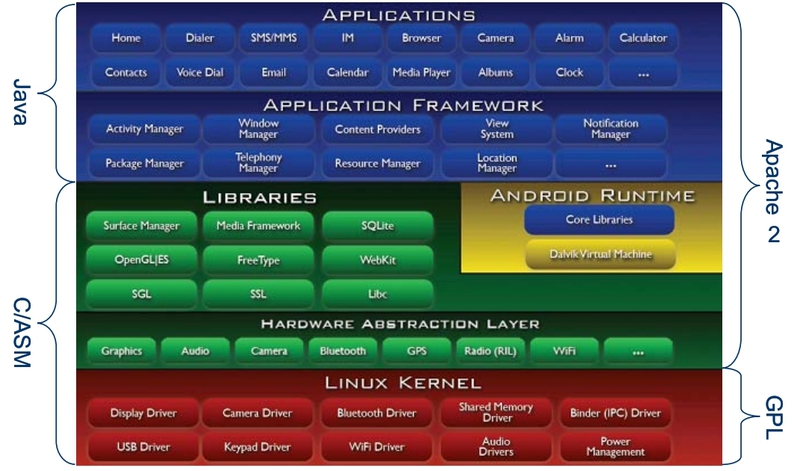

Androidスタック

まあ、この写真を回避することはできません。 インターネットで見つけましたが、Androidの構成を理解するために必要です。 そのため、Androidスタックには4つのレベル(ボトムアップ)があります。

- Linuxカーネル(Linuxカーネル)

- ネイティブライブラリ

- アプリケーションフレームワーク

- 用途

Linuxカーネル。 これは驚くべきことではありませんが、最初はAndroid Inc. -これはスタートアップです。 すべてのスタートアップと同様に、この会社には既存のソリューションの使用を最大化するタスクがありました。 そのため、Linuxは、そのオープン性と必要な機能の可用性のために、このプラットフォームのカーネルとして選択されました。 Androidでは、Linuxカーネルはメモリ、プロセスを管理し、ハードウェアアブストラクションレイヤー(HAL)としても使用されます。 私の知る限り、Linuxでは、ドライバーはカーネルに組み込まれているか、ロード可能なカーネルモジュールとして設計されています。 Androidでのカーネルモジュールの読み込みはデフォルトで無効になっているため、すべてのドライバーを埋め込むと、カーネルが非常に大きくなるため、カーネルとドライバーの間にHALと呼ばれる中間層(プロキシ)を作成することにしました。 したがって、HALは単なるインターフェイスのセットであり、その実装はドライバーに実装されます。 一方、Androidシステムに固有のいくつかのシステムがカーネルに追加されました。 現時点では、Linuxカーネルのメインブランチにはまだ含まれていないため、LinuxカーネルをダウンロードしてAndroidカーネルに置き換えるだけでは失敗します。 中でも、Binder(IPC / RPCプロセス間通信を提供)、Asynchronous SHared MEMory-Ashmem(共有メモリドライバー)、Wakelocks(画面の調光および/またはプロセッサーのシャットダウンを防ぐメカニズム)、Low Memory Killer、Alarm、Loggerおよびなど

ネイティブライブラリ。 このレイヤーには、Androidが機能するために必要なさまざまなネイティブライブラリが含まれます。 また、オープンソースコミュニティからも借りています。 それらの中には、SQLite、WebKitなどがあります。

Androidフレームワーク このレイヤーは、Androidアプリケーション(PowerManager、ActivityManager、NotificationManagerなど)を作成するときに通常やり取りするものを指します。

アプリケーション。 アプリケーションには2つのタイプがあります。システムイメージ(システム)に付属するアプリケーションと、市場またはその他のソースからダウンロードするアプリケーションです。 最初のケースでは、デバイスのアプリケーションは「/ system / app」ディレクトリにあり、2番目のケースでは「/ data / app」ディレクトリにあります。

カーネルセキュリティ

Androidデバイスにアプリケーションをインストールするプロセスを見てみましょう。 デバイスにアプリケーションをインストールする方法はいくつかあります(一般的に):

- PackageInstallerアプリケーションの使用

- Androidマーケットアプリの使用

- adb installコマンドを使用する

図では、たとえば、ex1.apkアプリケーションはPackageInstallerを使用してインストールされます(たとえば、アプリケーションがメールで送信され、デバイスからインストールする場合に使用されます)。ex2.apkはAndroidマーケット(Google Play)を使用してインストールされます。 ex3.apkアプリケーションは、adb install ex3.apkコマンドを使用してインストールされます(通常、このコマンドは、アプリケーション開発者がコンピューターからアプリケーションをインストールするために使用します)。

インストール中、Androidはデフォルトで各アプリケーションに一意のユーザーID(UID)とグループID(GID)を割り当てるため、このオペレーティングシステムの各アプリケーションには独自のユーザーがいます。 ユーザー名は通常app_x形式であり、ユーザーIDは式(Process.FIRST_APPLICATION_UID + x)を使用して計算されます。Process.FIRST_APPLICATION_UIDは10000です。これらのアプリケーションIDは変更されません。 インストールされたアプリケーションのリストは、「/ data / system / packages.list」ファイルに保存されます。ルート化された電話がある場合、またはエミュレータを使用している場合は、次のコマンドを使用してこのファイルを表示できます。

adb shell cat /data/system/packages.list

各アプリケーションには独自のホームディレクトリがあります(例: / data / data / <package_name> 、ここで<package_name>はAndroidパッケージの名前、com.ex.ex1など)Androidパッケージの名前はAndroidManifest.xmlファイルのpackageプロパティで設定されますこのフォルダーは内部ストレージです(内部ストレージ)、アプリケーションがすべてのプライベートデータを保存するディレクトリ、およびアプリケーション開発者がContext.getFilesDir()またはContext.getDir()関数を使用してアクセスするディレクトリ。このフォルダにはdrwxr-x-x 、t .e。 所有者と所有者グループ内のユーザーのみがこのフォルダへのフルアクセスを持ちます。 また、各アプリケーションは一意のユーザーとして定義されているため、デフォルトでは、アプリケーションは互いの情報にアクセスできません。 内部ストレージにファイルを作成するとき、このファイルがMODE_WORLD_READABLEおよび/またはMODE_WORLD_WRITABLEになるように明示的に指定できます

さらに、カーネルレベルでは、各アプリケーションの一意のUIDとGIDを使用して、システムリソースへのアクセスを共有します(メモリとプロセッサ時間)。 したがって、カーネルレベルでは、各アプリケーションに独自のサンドボックス(アプリケーションサンドボックス)があります。

一方、アプリケーション開発者は、一部のHISアプリケーションに同じUIDが必要であることを示す場合があります。 AndroidManifest.xmlファイルには、このための特別なプロパティsharedUserIdがあります。この場合、これらのアプリケーションは、同じ開発者キーで署名されている場合にのみ、互いのリソースにアクセスできます。

一部の権限はカーネルレベルでも機能します。 たとえば、最も使用されているアクセス許可を考えてみましょう。android.permission.INTERNETアプリケーションがこのアクセス許可を要求する場合、Androidはインストール中に特別な「inet」グループにこのアプリケーションを追加します。 他のいくつかの権限も機能します。 これらの許可と対応するグループとの対応のリストは、 frameworks / base / data / etc / platform.xmlファイルにあります。

<permissions> ... <permission name="android.permission.INTERNET" > <group gid="inet" /> </permission> <permission name="android.permission.CAMERA" > <group gid="camera" /> </permission> <permission name="android.permission.READ_LOGS" > <group gid="log" /> </permission> ... </permissions>

これらのグループの名前と値(GID)との対応のリストは、構造android_ids []の配列のファイルシステム/ core / include / private / android_filesystem_config.hで明示的に指定されます。

... #define AID_ROOT 0 /* traditional unix root user */ #define AID_SYSTEM 1000 /* system server */ ... #define AID_CAMERA 1006 /* camera devices */ ... #define AID_INET 3003 /* can create AF_INET and AF_INET6 sockets */ ... static const struct android_id_info android_ids[] = { { "root", AID_ROOT, }, ... { "camera", AID_CAMERA, }, { "log", AID_LOG, }, ... { "inet", AID_INET, }, ... } ...

したがって、アプリケーションがインターネットに接続しようとすると、カーネルはこのアプリケーションが識別子AID_INETを持つグループにあるかどうかを確認します。 そうでない場合、アプリケーションはアクセスを拒否されます。 このチェックのコードは非常に簡単です:

... #ifdef CONFIG_ANDROID_PARANOID_NETWORK #include <linux/android_aid.h> static inline int current_has_network(void) { return in_egroup_p(AID_INET) || capable(CAP_NET_RAW); } #else static inline int current_has_network(void) { return 1; } #endif ... /* * Create an inet socket. */ static int inet_create(struct net *net, struct socket *sock, int protocol, int kern) { ... if (!current_has_network()) return -EACCES; ... }

おわりに

これはHabréに関する私の最初の記事ですので、厳密に判断しないでください。 コミュニティに興味がある場合は、今後の記事で引き続きAndroid内部について説明します。 私はあまり知らないことを理解しており、常に十分な時間はありませんが、私はすでに自分自身を通過したものを共有しようとします。 コメントから何か新しいことを学びたいと思っています! 誰かが特定のトピックに興味を持っているなら、コメントを書いてください。今後の記事であなたの希望を考慮に入れようとします。

参照資料

- Karim Yaghmourによる「組み込みAndroid」

- Marko GargentaによるAndroidセキュリティの基盤

- William Enck等による「Androidセキュリティについて」

- Androidセキュリティの概要