攻撃の原因は、スパムディストリビューターであるSpamhausとオランダのプロバイダーCyberbunkerとの競合です。 SpamhausがスパマーのリストにCyberbunkerを含めた後、紛争が勃発しました。 サイバーバンカーは、最も急進的な「防弾」プロバイダーの1つです。 彼のサービスは海賊湾で使用されました。 サイバーバンカーの本部とサーバーは、旧NATO軍事バンカーの5階建ての建物にあります。 Spamhausによると、ブラックリストへの登録に応じて、Cyberbunkerは攻撃を開始しました。

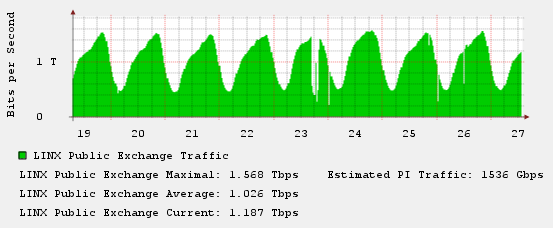

CDN CloudFlare がストライキを引き継ぎ、 DDoSに対する保護も提供します。 攻撃は3月18日に始まり、翌日は90 Gb / sに上昇しました。 3月21日に攻撃は中断されましたが、22は更新された勢いで継続し、120 Gb / sに増加しました。 CloudFlare自体が失敗したため、攻撃者はすぐにCloudFlareが動作するプロバイダーに切り替え、攻撃力を記録的な300 Gb / sに増やしました。 この攻撃は、最大規模のプロバイダーのネットワークに影響を及ぼし、ある時点で過負荷になりました。 3月23日、ロンドンのトラフィック交換ポイントで重大な問題が発生しました。 ラッシュアワーでは、トラフィックが通常約1.5テラビットであるため、負荷に対処できませんでした。 失敗はチャートにはっきりと表示されます。

攻撃はDNS増幅方式を使用して行われました。攻撃者のサーバーは、DNSサーバーをインターネット上で偽の返信アドレスを使用して多くの再帰クエリを送信しました。 数十バイトの長さのこのようなリクエストへの応答は、数キロバイトになることがあり、被害者のアドレスに送信されるため、攻撃が「強化」されます。 DNS増幅を使用すると、通常のボットネットよりもはるかに多くのトラフィックを達成できます。「ゾンビ」の役割は、弱いチャネルを持つサーバーコンピューターではなく、サーバーだからです。 このような攻撃を行うには、脆弱なDNSサーバーのアドレス一覧が必要です。 どうやら、攻撃リストは非常に長く、高品質でした。 このDNSの脆弱性は古くから知られていますが、これまでのところ世界中の何百万ものサーバーがそれを閉じていません。