(上の写真は、再販業者の1社が販売に使用したPower Loader製品のロゴです )

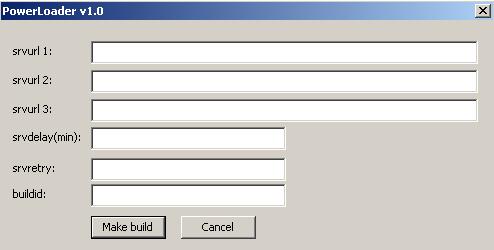

図 ビルドインターフェイス

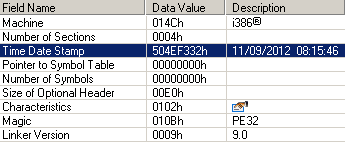

Power Loaderの最初のバージョンは2012年9月上旬にコンパイルされました。PEヘッダーからのファイルのコンパイル日は以下に示されています。

Power Loaderは、C&C用に1つのメインURLと2つの予約済みURLを使用します。 すべての構成オーバーヘッドは、実行可能ファイルの.cfgセクションに保存されます。 このデータはテキスト形式で表示され、暗号化されません。

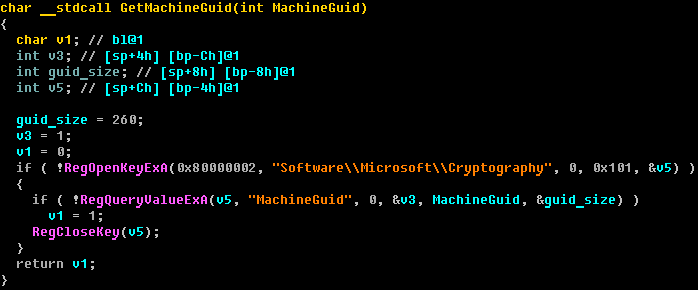

ボットID-ボットIDは、システムレジストリに格納される一意のMachineGuid値です。 このボット識別子は、システム内の悪意のあるコードの存在を知らせるミューテックスを作成するために使用されます。

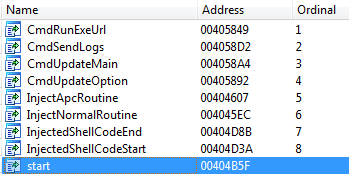

Power Loaderを使用してコンパイルされたさまざまなドロッパーファミリは、元のドロッパー実行可能ファイルを解凍した後のエクスポートテーブルが異なります。 ビルダーの最初のバージョンで作成されたボットのエクスポートテーブルは次のようになります。

この形式では、Gapzで使用されているHIPSバイパス手法を使用して、悪意のあるコンテンツを他のプロセスに導入するコードを認識できません。 しかし、異なるバージョンのビルダーを使用して作成された悪意のあるコードの別の変更には、挿入されたコード用の特別なマーカーがあります。 この場合のエクスポートテーブルを以下に示します。

Win32 / Redymsの場合、エクスポートテーブルは次のようになります。

explorer.exeにコードを挿入するこの方法は、HIPSをバイパスするために使用され、信頼できるプロセスを使用する手法に基づいています。 これに関する詳細は、 この投稿で公開されています。

もう1つの興味深い事実は、Power LoaderがコードインジェクションにオープンソースのHacker Disassembler Engine(別名HDE)逆アセンブラーを使用していることです。 そして、このエンジンは、モジュール(シェルコード)の1つでWin32 / Gapzブートキットによって使用されます。 これは、Power LoaderとGapzの背後に1人の人物がいることを証明するものではありませんが、それにもかかわらず、これは興味深い発見です。 私たちは調査を続け、さらに興味深い情報をまもなく公開します。