まず、最初に、なぜこれが必要なのかを少しお話しします。 小規模なハブアンドスポークネットワークを構築したとしましょう。 たとえば、それぞれ2 Mbit / sの小さな通信チャネルがあります。 時間の経過とともに成長し始める小規模企業のネットワークと、これらのチャネルのトラフィックも増加します。

人生からの例。 セントラルオフィスと複数の支店があります。 主なトラフィックは、ERPシステムとソフトウェアの更新です。 2 Mbpsチャンネルはロードされず、すべてが機能し、誰もが幸せです。 その後、ブランチにビデオ監視サーバーが表示され、そこからセキュリティサービスがカメラを表示しているときにビデオストリームがセントラルオフィスに送信されます。 この場合、チャネルは100%でロードされ、問題が始まります。 つまり、ビデオサーバーに向かうすべてのトラフィックを遮断する必要があります。

それを行う方法。 2つのオプションがすぐに思い浮かびます。

- レート制限

- 交通形状

これら2つの方法はどのように違いますか?

トラフィックシェープは、出力インターフェイスでのみ機能します。 また、トラフィックシェープはキューで機能します。 レート制限は、入力インターフェイスと出力インターフェイスの両方で機能し、帯域外のすべてのパケットをカットしますが、最大バースト値を設定できます。

rate-limitコマンドは、物理インターフェイスの設定モードで入力され、次の構文があります。

rate-limit input|output [access-group [rate-limit] acl-index] [limit-bps] [nbc] [ebc] conform-action [action] exceed-action [action]

さらに詳しく分析しましょう。

- access-group-トラフィックをキャッチするACLの数を指定しますが、これは制限されます。

次に、3つの速度値があります:制限bps、nbc、ebc

- limit bps-制限速度(ビット単位!)

- nbc-許容トラフィック制限

- ebc-最大トラフィック制限

すべての値を計算するには、次の式を使用します。

nbc =制限(ビット/ s)/ 8(ビット/ s)* 1.5秒

ebc = 2nbc

または、既製の計算機を使用します 。

構文の詳細:

- conform-action-コンプライアンスが制限されている場合のトラフィックの処理

- 超過アクションアクション-制限を超えた場合のトラフィックの処理。

そして、いくつかのアクションがあります:

- drop-パケットをドロップします

- 送信-パケットを送信します

- set-dscp-transmit-パケットをマークする

それでは実際に見てみましょう。 GNS3、1つのルーター、2つの仮想マシンを使用します。

トポロジは単純であり、その仕組みを示すだけです。

ネットワーク192.168.40.0/24からネットワーク192.168.78.0/24へのすべてのトラフィックを制限します。 これを行うには、R1でACLを作成します。

- R1(config)#access-list 101 permit ip 192.168.40.0 0.0.0.255 192.168.78.0 0.0.0.255

- R1(config)#access-list 101 deny ip any any

すべてのトラフィックを完全に制限します。 例は単純です。一部のサービス、ポートなどの速度を制限するために、より複雑なACLが存在する場合があります。

制限の前にネットワーク速度を確認してください。

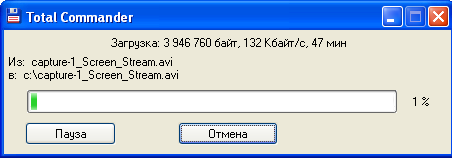

ホストC1では、FTPサーバーが実行されており、C2はftpクライアントになります。 私のネットワーク速度は1Mbpsです

ダウンロード速度は約1Mbit / sであることがわかります。

その後、ネットワーク192.168.40.0/24を調べる物理インターフェイスのレート制限で電話を切ります

- R1(config)#int fa 0/0

- R1(config-if)#レート制限出力アクセスグループ101 64000 12000 24000適合アクション送信超過アクションドロップ

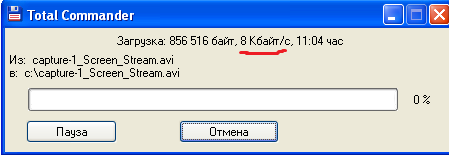

現在、速度を8KB / sに制限しています。 チェックします。

速度は64 Kbpsになりました。 すべてが機能します。

ご清聴ありがとうございました。