2010年にIntelがMcAfeeウイルス対策ソフトウェア開発者を買収したとき、専門家コミュニティではこの取引の適切性について多くの議論がありました。 その後、コメントが最高レベルで与えられ、その一部はハブに登場しました 。 その間、わずか2年後、組合の論理は単なる鉄のように見えます。悪意のあるコードに対する純粋なソフトウェア保護の可能性はほぼ枯渇しているため、ハードウェアとソフトウェアを組み合わせたソリューションへの移行が必要です。 今日はそれらについてお話します。

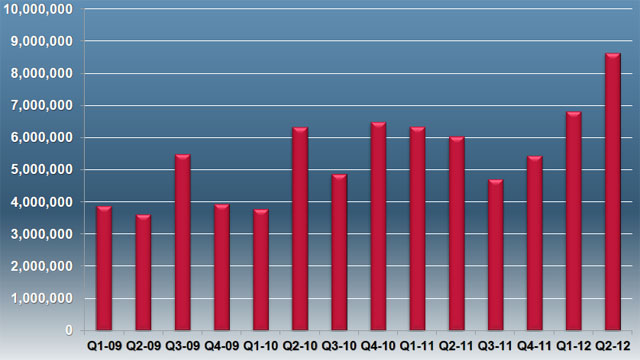

新しいマルウェアの数。 マカフィーデータ。

ウイルス対策プログラムと悪意のあるコードとの闘いの歴史は、第一次世界大戦の「海戦」の記録を思い起こさせます。同じ長引く戦いと決定的な成功への希望の欠如です。 むしろ、逆のことでもあります。ウイルスの悪がその行動のアルゴリズムを複雑にし続けている一方で、戦闘機間の「非対称反応」の選択肢はますます少なくなっています。 アンチウイルスはOSの単なるプログラムではなく、他のプログラムの助けを借りて打ち消すことができるため、誤解を招き、最終的には単純に破壊される可能性があります。 一方、アプリケーションレベルで不審なアクティビティを追跡するには大量のリソースが必要であり、システム内で無限ではないため、ウイルス対策ソフトウェアは常にこれを考慮に入れなければなりません。 一般的に、闘争が激しいほど、問題は多くなります。 状況は、タイトルの図に示されている状況に多少似ています。キューブのサイズは有限であり、好きなだけ穴を開けることができます。 今、誰かがそれらを接続しなければならないことを想像してください...

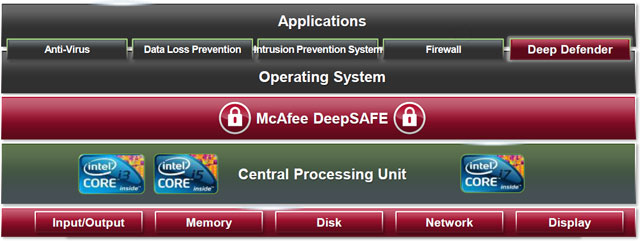

そして、それらの非常に新しいアプローチについて話をする時です。 プレフィックス「An Intel Company」を取得したマカフィーは、独自のソフトウェアソリューションとIntelプロセッサの機能を組み合わせたシステムの開発を続けました。 一般的な保護スキームは次のようになります。

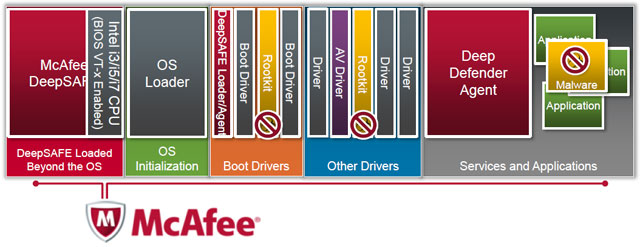

DeepSafeコンポーネントは、オペレーティングシステムから起動し、オペレーティングシステムとは別に起動します。 OSカーネルの「下」(ハードウェアに近い)に位置し、最小限のリソースで、OSのすべての動作モードでメモリとプロセッサをリアルタイムで監視し、ドライバーのロードからあらゆる種類のソフトウェア(無許可または送信)の起動で終了しますユーザー)。 DeepSafeトリガーは非常に速く起動するため、悪意のあるコードには適切に実行する時間すらありません。 DeepSafeシステムのコアにある実行可能プログラムモジュールやその他の「奇妙な音」の疑わしい動作のすべてのケースは、危険レベルに適したアクションを決定するエージェントDeep Defenderに「上」に報告されます。

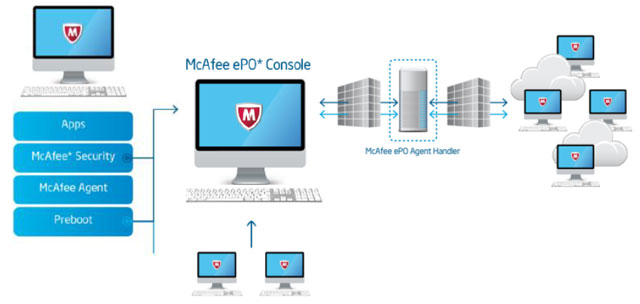

McAfee ePO Deep Command Infrastructure

次に、ユーザーコンピューターにインストールされているDeep Defender保護エージェントは、McAfee ePolicy Orchestrator(ePO)の集中コントロールパネルに従属し、IntelおよびMcAfeeによって開発された多数のツールを介して統合された企業セキュリティポリシーを実装します:既にリストされているものに加えて、これはIntel vProです、Intel Anti-Theftなど。 これは、会社のネットワークインフラストラクチャレベルでのマクロレベルの保護です。 ただし、マイクロレベル、つまり単一のPCプロセッサに戻りましょう。

どのウイルス対策を理想と呼ぶことができますか? (簡潔にするために、悪意のあるコードを意味します。)システムの他のソフトウェアコンポーネントに影響を与えないものは、それらからリソースを取得せず、通常はそれ自体を明示せず、黙ってその役割を果たします。 まさにこの結果を探さなければならず、それを達成する唯一の方法は、最大数の保護コンポーネントをプロセッサに近接したハードウェアレベルに転送することです。

どのウイルス対策を理想と呼ぶことができますか? (簡潔にするために、悪意のあるコードを意味します。)システムの他のソフトウェアコンポーネントに影響を与えないものは、それらからリソースを取得せず、通常はそれ自体を明示せず、黙ってその役割を果たします。 まさにこの結果を探さなければならず、それを達成する唯一の方法は、最大数の保護コンポーネントをプロセッサに近接したハードウェアレベルに転送することです。

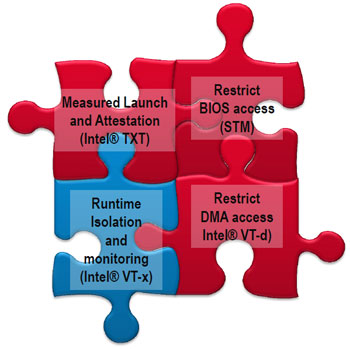

インテルはこれらのパスに沿って否定できない成功を収めました。これらは現在、コード実行を制御するテクノロジーです。

- システムブート保護(Intel TXT-Trusted Execution Technology)

- ソフトウェア攻撃からの保護(Intel VT-x-IA-32、Intel 64およびIntelアーキテクチャ向けの仮想化テクノロジー)

- DMAダイレクトメモリアクセス保護(Intel VT-d-ダイレクトI / Oの仮想化テクノロジー)

- BIOS攻撃からの保護

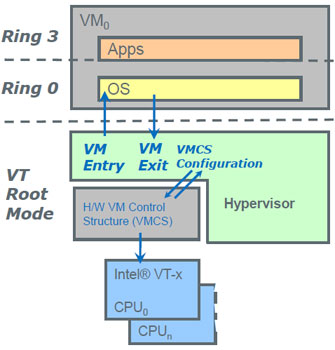

インテルVT-xテクノロジーが法と秩序の守備としてどのように機能するかを簡単に考えてみましょう。

VM Control Structure(VMCS)を使用すると、ハイパーバイザーはプロセッサプリミティブのレベルでソフトウェアコードの実行属性を追跡できます。 ハイパーバイザー自体はOSから隔離されたスペースにあるため、変更することなくさまざまな特権レベルでソフトウェアを監視できます。

複合保護ソリューションの見通しは? 監視パラメータを増やし、応答の性質を複雑にします。 たとえば、システムのコアについて話すと、制御するために必要な重要なプログラムインターフェイスの多くを区別できます。これらは主に、悪意のあるコードをシステムに挿入するために通常使用されるインターフェイスです。 システムにロードされたドライバーは特に注意が必要であり、その性質上、多くの場合問題の原因になります。

アプリケーションレベルに関しては、プログラムを遅くすることなく、制御を回避する機会なしに、重要なAPIを完全に監視することが重要です。 新しいアプローチは、ウイルス対策ソフトウェアの自己監視、疑わしいオブジェクトを安全なランタイム環境(サンドボックス)に配置するなど、古い実績のある方法を拒否しません-これらはすべて、何らかの形で将来的に存在し、新しい機能で強化されます。 しかし、開発のベクトルはすでに設定されており、この方向での主な成果を期待しています。

ご覧の通り、「下から」の防御はまだ難しい道をたどっていません。 しかし、明らかに他のオプションはありません。